Autor: Sergio González González

Copyright © 2004 Sergio González González

Esta obra está bajo una licencia de Creative Commons (Reconocimiento-CompartirIgual 2.0 España).

Usted es libre de:

copiar, distribuir y comunicar públicamente la obra

hacer obras derivadas

hacer un uso comercial de esta obra

Bajo las condiciones siguientes:

Reconocimiento. Debe reconocer y citar al autor original.

Compartir bajo la misma licencia. Si altera o transforma esta obra, o genera una obra derivada, sólo puede distribuir la obra generada bajo una licencia idéntica a ésta.

Al reutilizar o distribuir la obra, tiene que dejar bien claro los términos de la licencia de esta obra.

Alguna de estas condiciones puede no aplicarse si se obtiene el permiso del titular de los derechos de autor.

Los derechos derivados de usos legítimos u otras limitaciones no se ven afectados por lo anterior.

Esto es un resumen legible por humanos del texto legal (la licencia completa) disponible en el apéndice: Creative Commons, legal code: Reconocimiento-CompartirIgual 2.0.

| Historial de revisiones | ||

|---|---|---|

| Revisión 0.2 | 15-10-2004 | sgg |

|

Revisión del documento, añadido soporte de cifrado en todo el proceso y cambio de licencia de publicación. | ||

| Revisión 0.1 | 19-06-2004 | sgg |

|

Documento inicial | ||

Resumen

Trabajo realizado para la asignatura Gestão de Sistemas e Redes y ampliado para la asignatura Comunicações por Computador II, ambas pertenecientes a la carrera Ingeniería Informática impartida en la Escola Superior de Tecnologia e de Gestão de Bragança del Instituto Politécnico de Bragrança, Portugal.

Este documento muestra los pasos necesarios para conseguir la integración de una red compuesta por equipos con sistemas operativos GNU/Linux y MS Windows. Las herramientas empleadas para conseguir dicha integración han sido: OpenLDAP, Samba, CUPS y PyKota.

Tabla de contenidos

- Prefacio

- I. OpenLDAP

- 1. Conceptos teóricos

- 1.1. Introducción

- 1.2. ¿Qué es un servicio de directorios?

- 1.3. ¿Qué es LDAP?

- 1.4. ¿Cómo trabaja LDAP?

- 1.5. Sobre X.500

- 1.6. ¿Cuál es la diferencia entre LDAPv2 y LDAPv3?

- 1.7. ¿Qué es slapd y qué puede hacer?

- 1.7.1. LDAPv3:

- 1.7.2. Simple Authentication and Security Layer (SASL):

- 1.7.3. Transport Layer Security:

- 1.7.4. Control Topológico

- 1.7.5. Control de Acceso:

- 1.7.6. Internacionalización:

- 1.7.7. Elección del backend de la base de datos:

- 1.7.8. Muchas instancias de bases de datos:

- 1.7.9. IP genérica de módulos:

- 1.7.10. Hilos:

- 1.7.11. Replicación:

- 1.7.12. Proxy caché:

- 1.7.13. Configuración:

- 1.8. ¿Qué es slurpd y que puede hacer?

- 1.9. Información adicional sobre el proyecto

- 2. Instalación

- 3. Retoques iniciales a la configuración por defecto de OpenLDAP

- 4. Preparando la conexión segura

- 5. Autentificación de usuarios a través de OpenLDAP

- II. Samba

- 6. Conceptos teóricos

- 6.1. Introducción

- 6.2. ¿Qué es Samba?

- 6.3. ¿Qué puede hacer Samba por mí?

- 6.4. Familiarizándose con una red SMB

- 6.5. Grupos de trabajo y dominios Windows

- 6.6. Novedades de Samba 2.2

- 6.7. Novedades de Samba 3.0

- 6.8. ¿Qué puede hacer Samba?

- 6.9. Visión general de la distribución Samba

- 6.10. Información adicional sobre el proyecto

- 7. Instalación

- 8. Primeros ajustes en la configuración de OpenLDAP

- 9. Configuración de Samba

- 10. Ajustes finales en el sistema

- 11. Comprobando que todo funciona

- 12. Añadiendo clientes al dominio

- III. CUPS

- 13. Conceptos teóricos

- 13.1. Introducción

- 13.2. Trasfondo histórico

- 13.3. Historia

- 13.4. Una visión general sobre el diseño

- 13.5. Impresión en red

- 13.6. Nuevas características en CUPS 1.1

- 13.6.1. Backends

- 13.6.2. Soporte de páginas de separación

- 13.6.3. Autentificación en modo Digest

- 13.6.4. Servicios de directorio

- 13.6.5. Cambios en la estructura de directorios

- 13.6.6. Documentación

- 13.6.7. Controladores

- 13.6.8. Filtros

- 13.6.9. Soporte IPP

- 13.6.10. Persistencia de trabajos

- 13.6.11. Soporte para el cliente LPD

- 13.6.12. Definiciones de impresoras y opciones por parte del usuario

- 13.6.13. Interfaz de administración web

- 13.7. Información adicional sobre el proyecto

- 14. Instalación

- 15. Configuración

- IV. PyKota

- 16. Visión general

- 17. Obtención del código fuente y generación de un paquete deb

- 18. Instalación

- 19. Retoques iniciales en el sistema

- 20. Configuración

- 21. Modificaciones en las impresoras de CUPS

- 22. Estableciendo las cuotas de impresión

- 23. Probando el sistema de cuotas

- V. Misceláneo

- A. Creación y configuración de un usuario de sólo lectura para el directorio LDAP

- B. Demonio de caché para el servicio de nombres: nscd

- C. Ejecución de Samba desde (x)inetd

- D. Opciones del kernel Linux para Samba

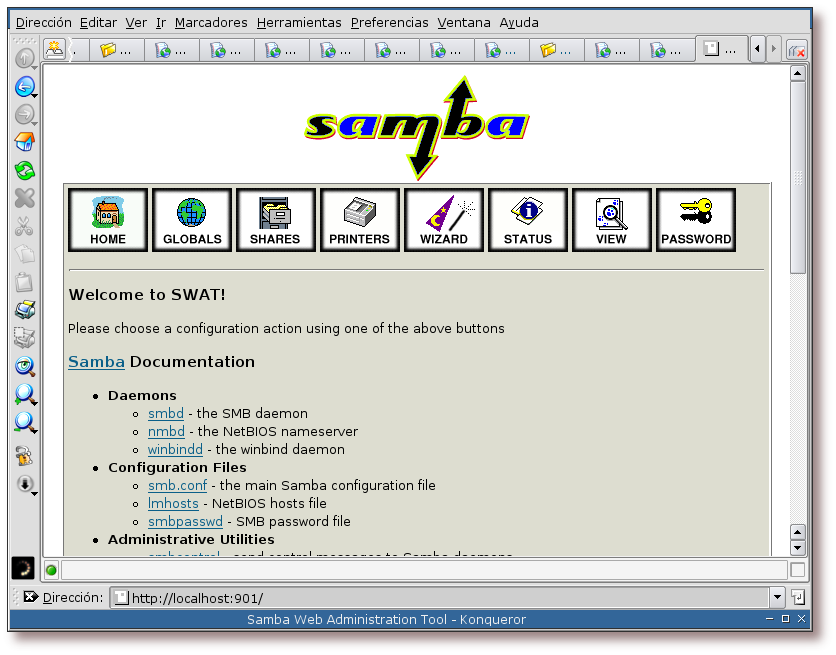

- E. Instalación y configuración de SWAT

- F. Instalación y configuración de LAM (LDAP Account Manager)

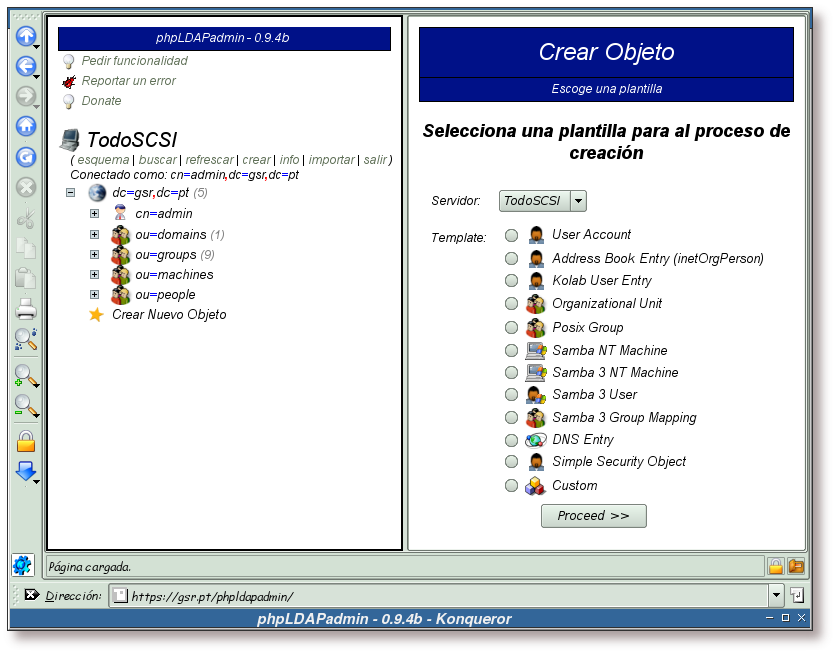

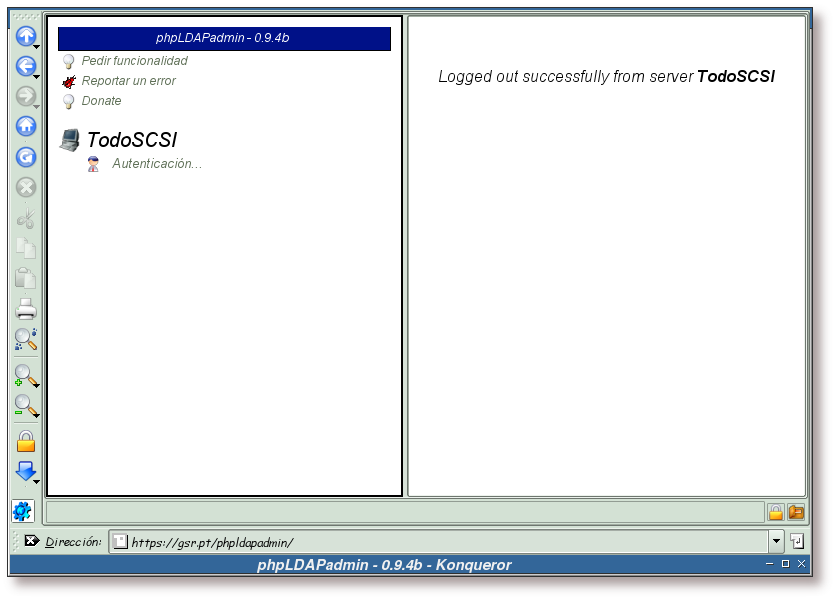

- G. Instalación y configuración de phpLDAPadmin

- H. Instalación y configuración de smbldap-tools

- I. Preparación de Apache para el uso de SSL

- J. Cambio para el registro de Windows XP (miembro de un dominio Samba)

- K. Script para la creación/eliminación de los homes de los usuarios

- L. Script para convertir a mayúsculas el archivo pasado como argumento

- M. Script para mover los controladores PostScript de Adobe al directorio /usr/share/cups/drivers

- N. Salida de la ejecución de la orden /usr/sbin/cupsaddsmb -v -U root -a

- O. Ejemplo de certificado para un servidor

- VI. Archivos de configuración

- P. Opciones de compilación de OpenLDAP en Debian GNU/Linux

- Q. Archivo de configuración /etc/ldap/slapd.conf

- R. Archivo de configuración /etc/ldap/ldap.conf

- S. Archivo de configuración /etc/default/slapd

- T. Archivo de configuración /etc/nsswitch.conf

- U. Archivo de configuración /etc/pam_ldap.conf

- V. Archivo de configuración /etc/libnss-ldap.conf

- W. Archivo de configuración /etc/pamd.d/common-account

- X. Archivo de configuración /etc/pamd.d/common-auth

- Y. Archivo de configuración /etc/pamd.d/common-password

- Z. Archivo de configuración /etc/pamd.d/common-session

- AA. Archivo de configuración /etc/nscd.conf

- AB. Archivo de configuración /etc/default/samba

- AC. Archivo de configuración /etc/samba/smb.conf - por defecto -

- AD. Archivo de configuración /etc/samba/smb.conf - Completo -

- AE. Archivo de configuración /etc/cups/client.conf

- AF. Archivo de configuración /etc/cups/cupsd.conf

- AG. Archivo de configuración /etc/pykota/pykota.conf

- AH. Archivo de configuración /etc/pykota/pykotadmin.conf

- AI. Archivo de configuración /var/www/phpldapadmin/config.php

- AJ. Archivo de configuración /var/www/phpldapadmin/templates/template_config.php

- AK. Archivo de configuración /etc/smbldap-tools/smbldap.conf

- AL. Archivo de configuración /etc/smbldap-tools/smbldap_bind.conf

- AM. Archivo de configuración /etc/apache/conf.d/mod_ssl-00-global.conf

- AN. Archivo de configuración /etc/apache/conf.d/vhost.conf

- AO. Archivo de configuración /etc/hosts.allow

- AP. Archivo de configuración /etc/hosts.deny

- VII. Licencias

- AQ. Creative Commons, legal code: Reconocimiento-CompartirIgual 2.0

- AR. GNU General Public License

- AS. GNU LESSER GENERAL PUBLIC LICENSE

- AS.1. Preamble

- AS.2. GNU LESSER GENERAL PUBLIC LICENSE TERMS AND CONDITIONS FOR COPYING, DISTRIBUTION AND MODIFICATION

- AS.2.1. Section 0

- AS.2.2. Section 1

- AS.2.3. Section 2

- AS.2.4. Section 3

- AS.2.5. Section 4

- AS.2.6. Section 5

- AS.2.7. Section 6

- AS.2.8. Section 7

- AS.2.9. Section 8

- AS.2.10. Section 9

- AS.2.11. Section 10

- AS.2.12. Section 11

- AS.2.13. Section 12

- AS.2.14. Section 13

- AS.2.15. Section 14

- AS.2.16. NO WARRANTY

- AS.2.17. Section 16

- AT. The OpenLDAP Public License

- VIII. Derechos de copia

- Bibliografía

- Glosario de términos

Lista de figuras

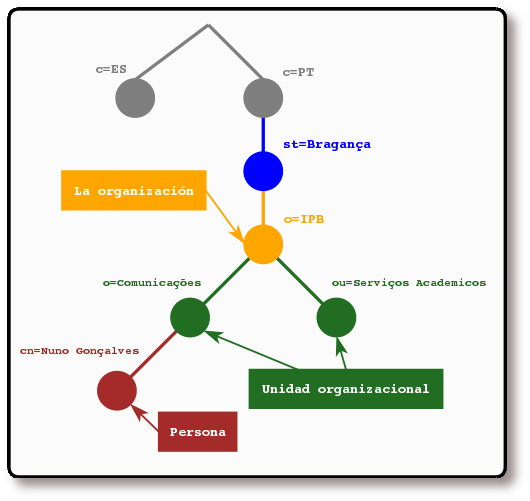

- 1.1. Árbol del directorio LDAP (nombramiento tradicional)

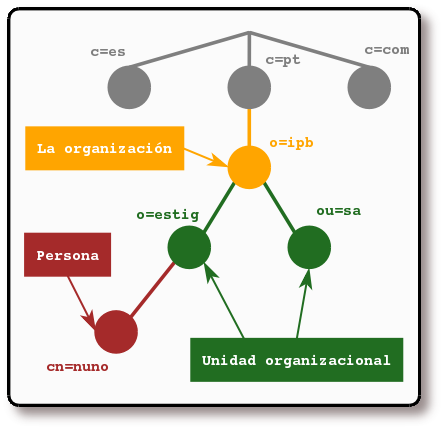

- 1.2. Árbol del directorio LDAP (nombramiento de Internet)

- 2.1. Configuración de slapd mediante debconf

- 2.2. Configuración de slapd, elección del dominio

- 2.3. Configuración de slapd, nombre de la organización

- 2.4. Configuración de slapd, clave de administrador

- 2.5. Configuración de slapd, repetir clave de administrador

- 2.6. Configuración de slapd, elección del backend de la BBDD

- 2.7. Configuración de slapd, ¿conservar los datos al desinstalarlo?

- 2.8. Configuración de slapd, ¿mover los datos antiguos?

- 2.9. Configuración de slapd, protocolo LDAPv2

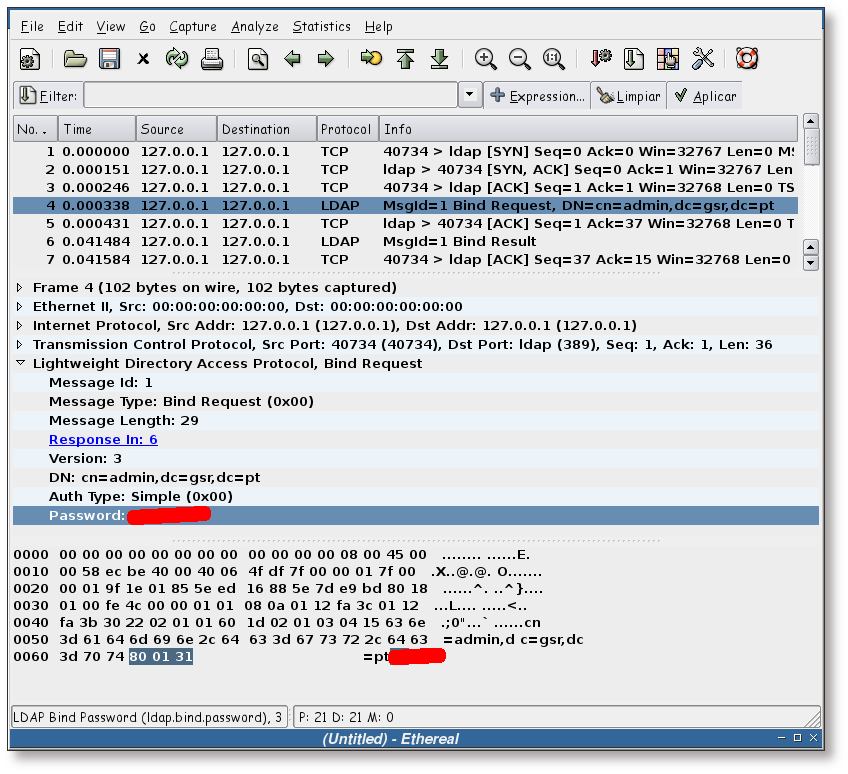

- 4.1. Captura de la clave del administrador del directorio LDAP con ethereal

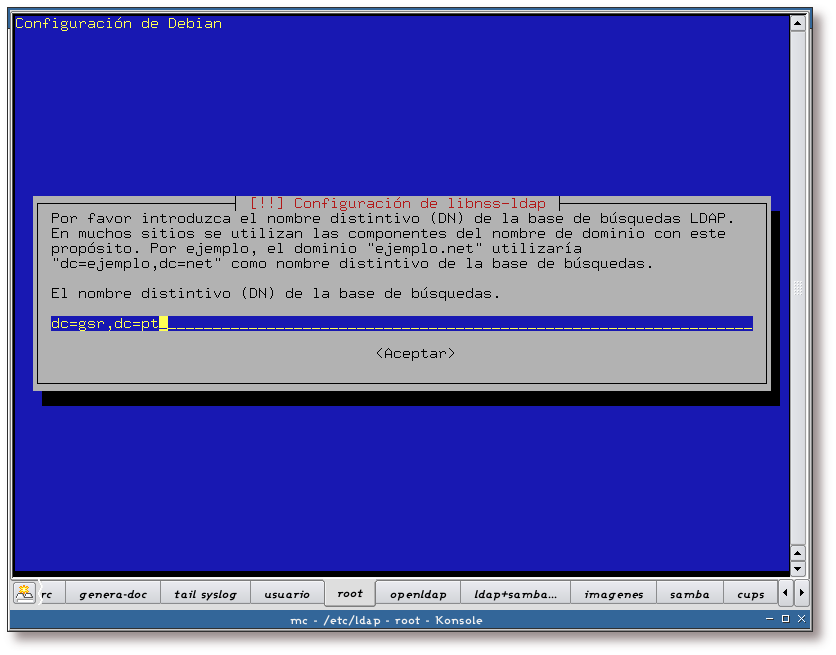

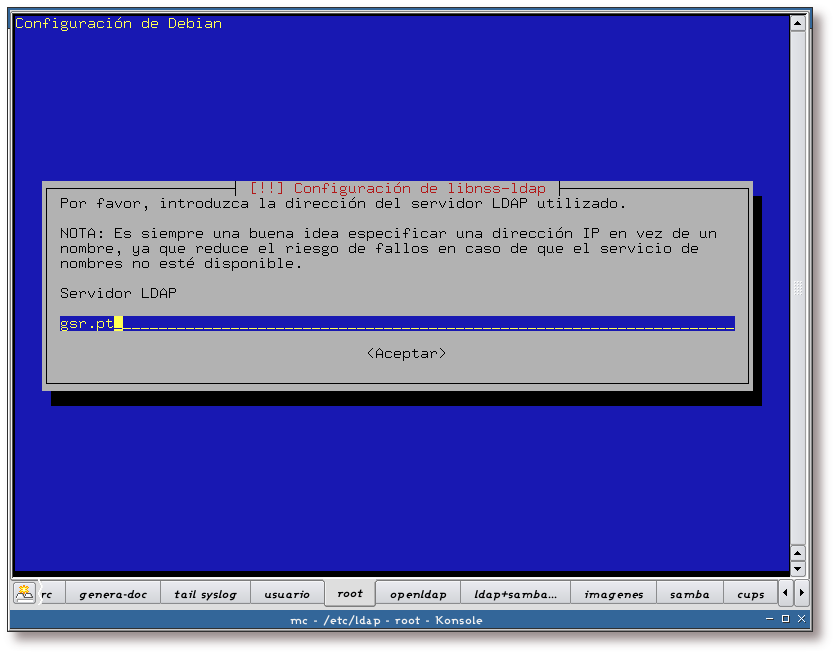

- 5.1. Dirección del servidor LDAP

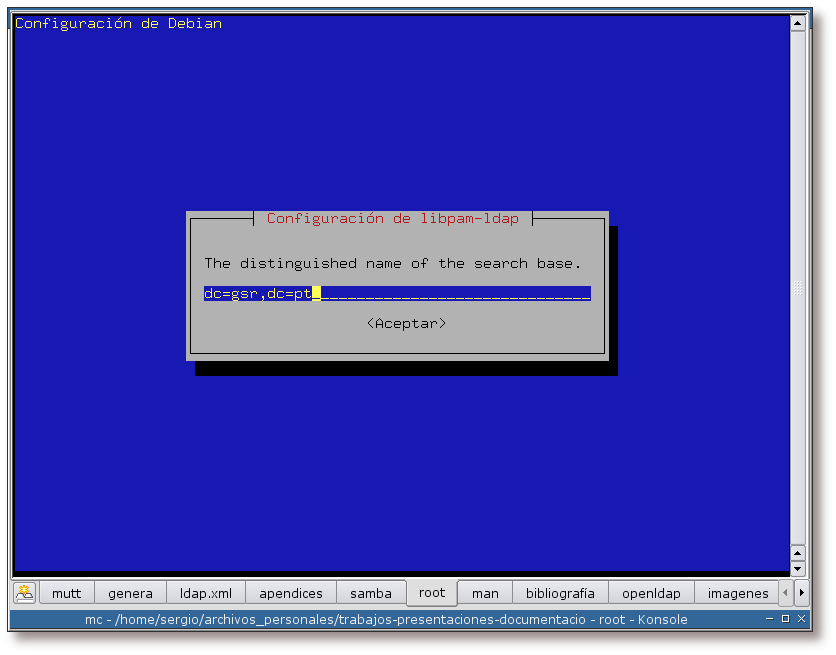

- 5.2. Nombre distintivo de la base de búsquedas

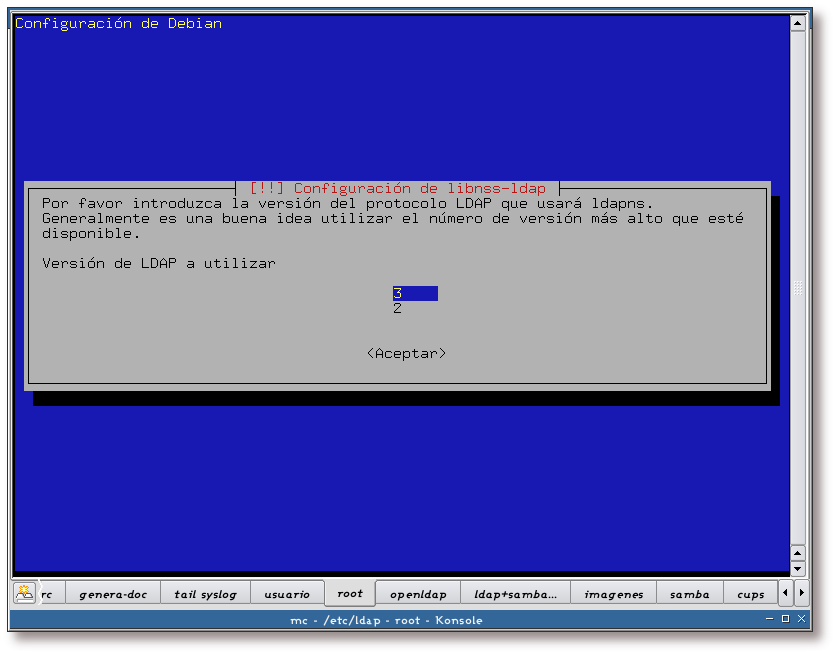

- 5.3. Versión del protocolo LDAP

- 5.4. Método de acceso a la base de datos

- 5.5. Permisos del archivo de configuración

- 5.6. Información sobre libnss-ldap

- 5.7. URL del servidor LDAP

- 5.8. Nombre distintivo de la base de búsquedas

- 5.9. Versión del protocolo LDAP

- 5.10. Comportamiento a la hora del cambio de claves

- 5.11. ¿Necesita autentificación la conexión con la base de datos?

- 5.12. Administrador de LDAP

- 5.13. Clave del administrador de LDAP

- 5.14. Elección el método de cifrado para las claves

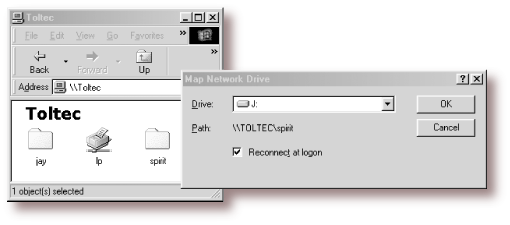

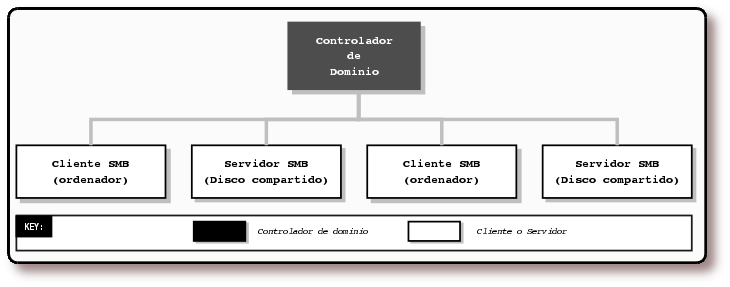

- 6.1. Configuración de red simple con un servidor Samba

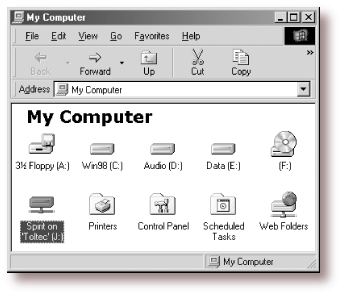

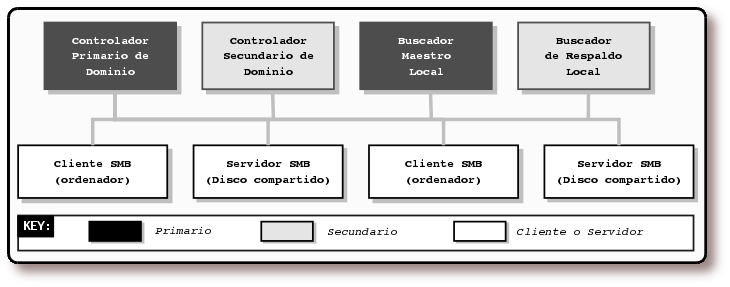

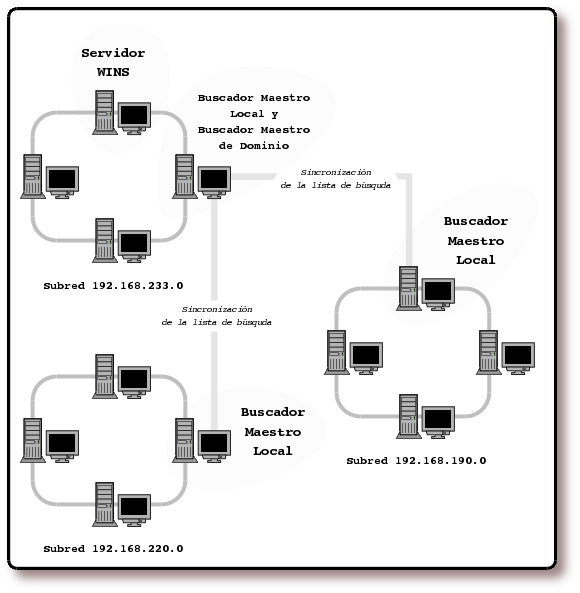

- 6.2. Entorno de red

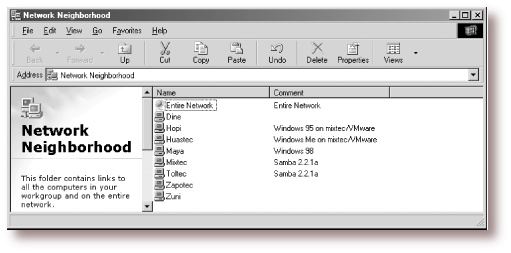

- 6.3. Recursos compartidos por toltec vistos desde maya

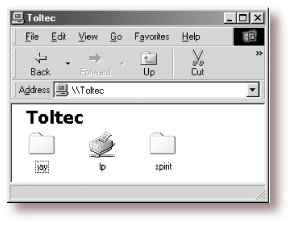

- 6.4. Mapeo de una unidad de red en una letra de unidad Windows

- 6.5. Un directorio de red mapeado como la unidad J en el cliente

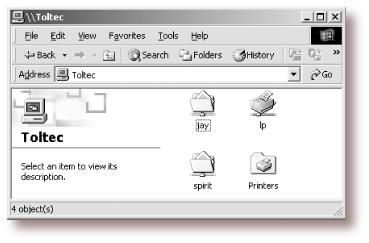

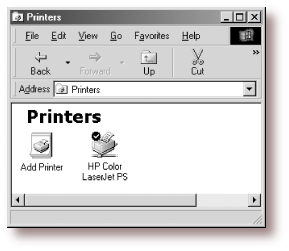

- 6.6. Recursos compartidos en toltec (vistos desde aztec)

- 6.7. Impresora en red disponible en toltec

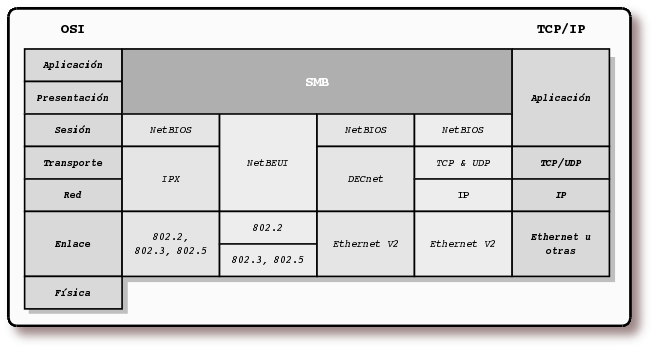

- 6.8. Protocolos sobre los que corre SMB

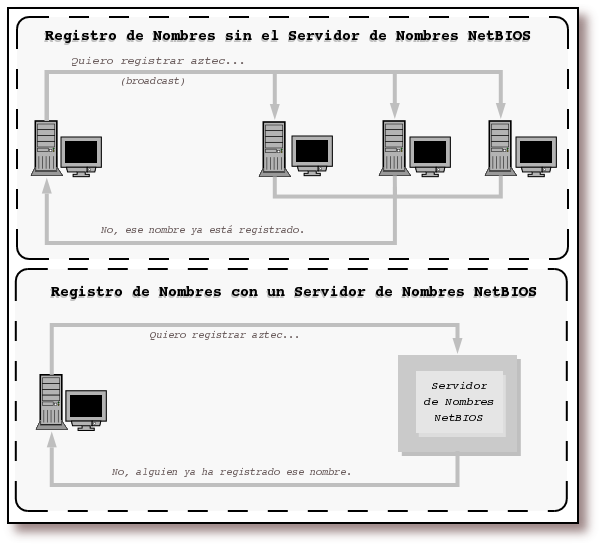

- 6.9. Registro de nombres Broadcast versus NBNS

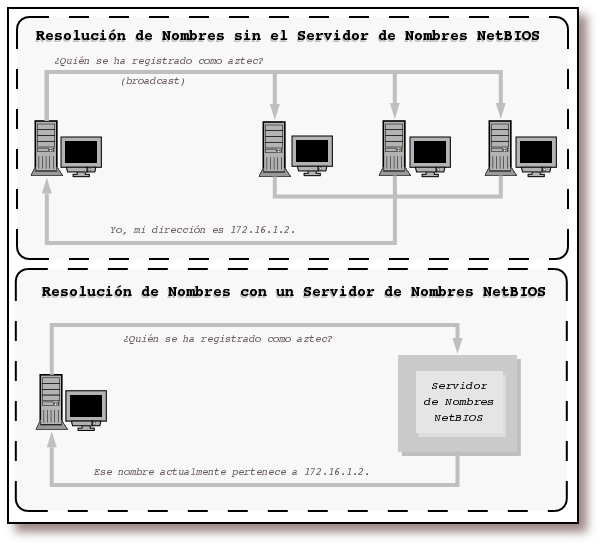

- 6.10. Resolución de nombres Broadcast versus NBNS

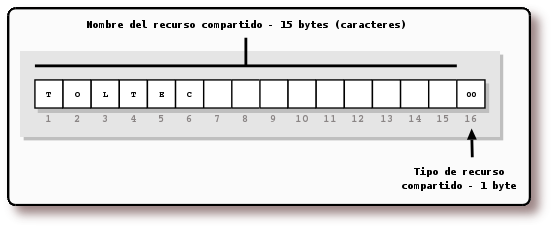

- 6.11. Estructura de nombres NetBIOS

- 6.12. Un simple dominio Windows

- 6.13. Un dominio Windows con un buscador maestro local y uno de respaldo

- 6.14. Grupo de trabajo que abarca más de una subred

- 7.1. Configuración del grupo de trabajo/dominio de samba mediante debconf

- 7.2. ¿Contraseñas cifradas?

- 7.3. ¿Utilizar la información del DHCP para configurar WINS?

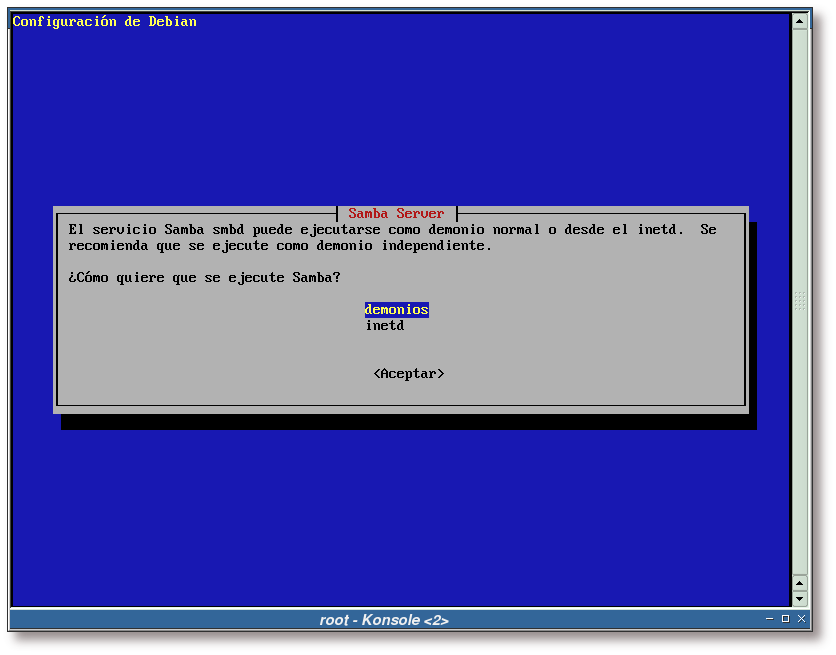

- 7.4. ¿Cómo ejecutar Samba (demonios/inetd)?

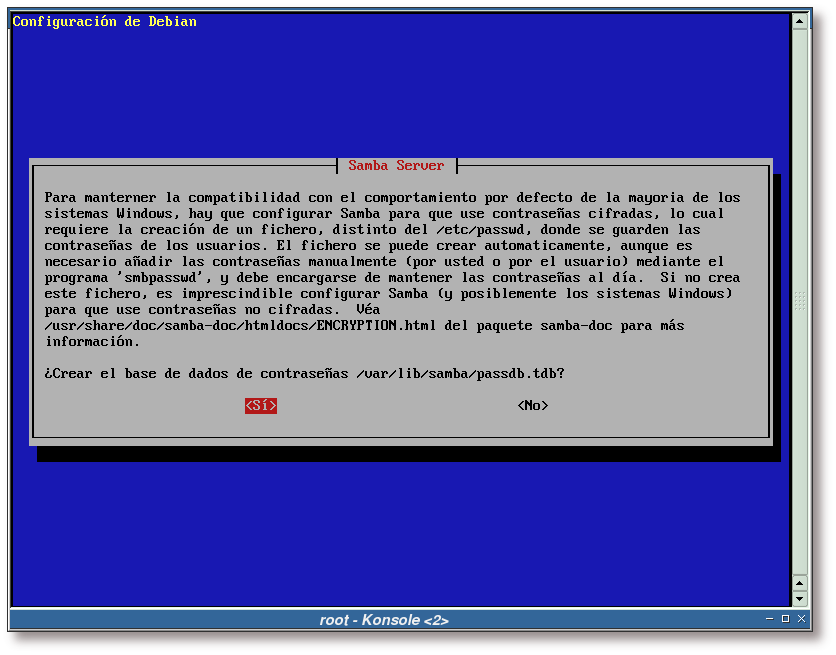

- 7.5. Creación de la base de datos de contraseñas

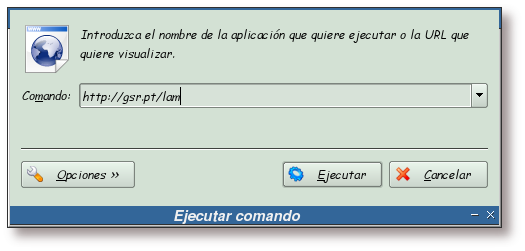

- 11.1. URL donde está instalado LAM

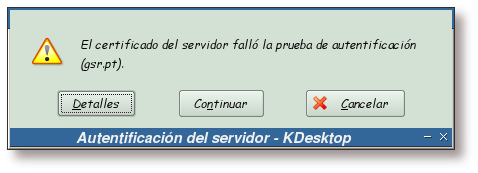

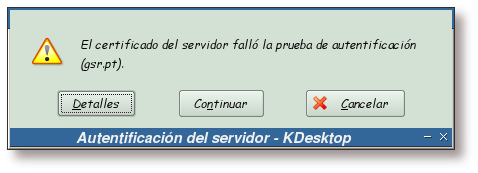

- 11.2. Aviso acerca del certificado del servidor web I

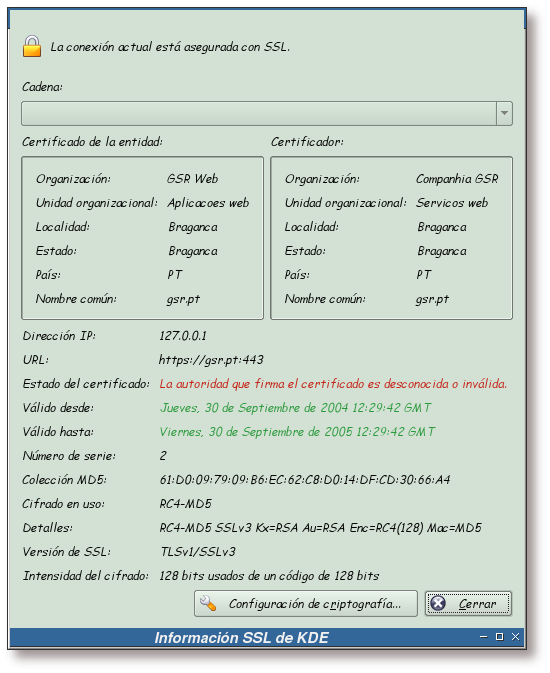

- 11.3. Información SSL

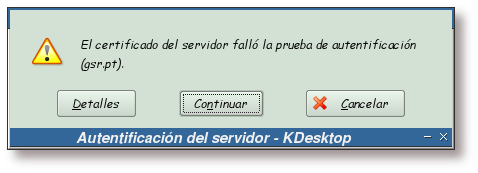

- 11.4. Aviso acerca del certificado del servidor web II

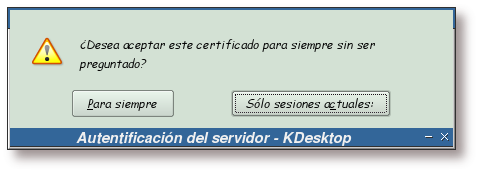

- 11.5. Período de aceptación del certificado

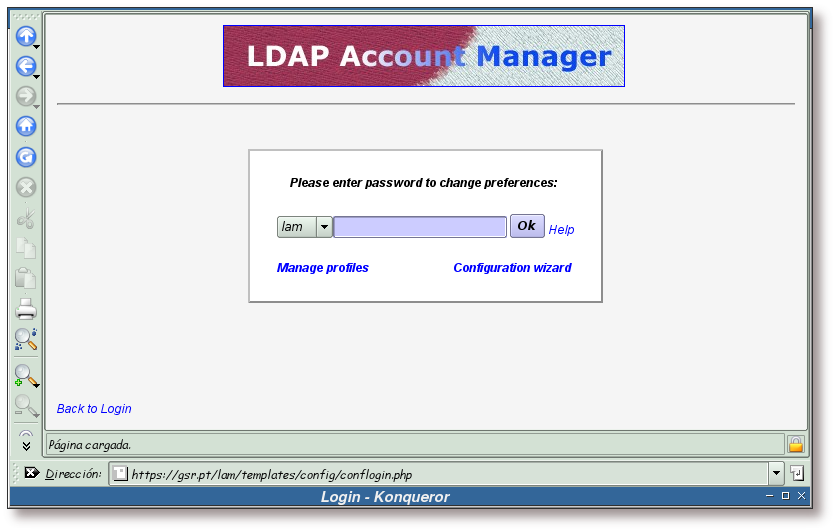

- 11.6. Ingreso en LAM

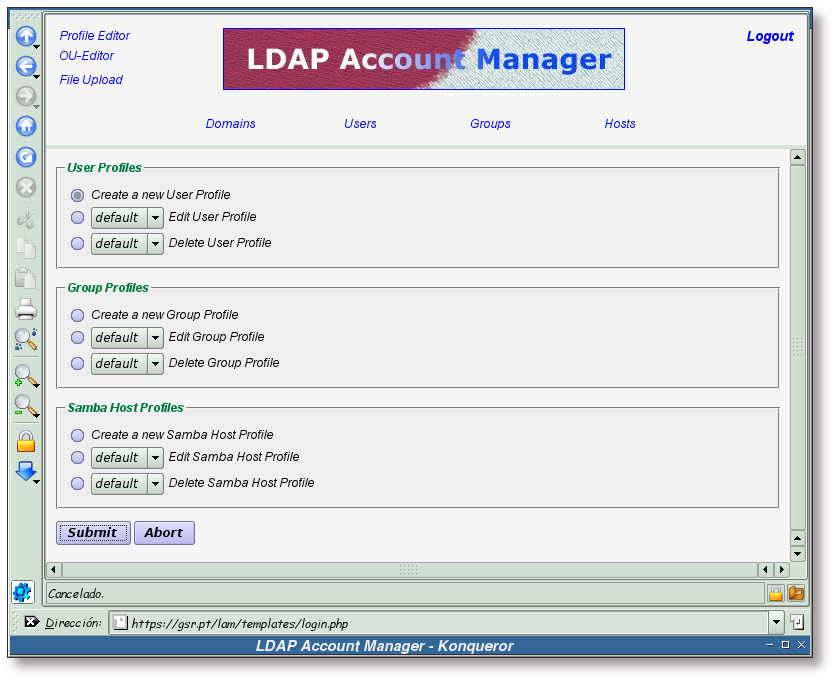

- 11.7. Edición de perfiles

- 11.8. Edición de un perfil de usuario

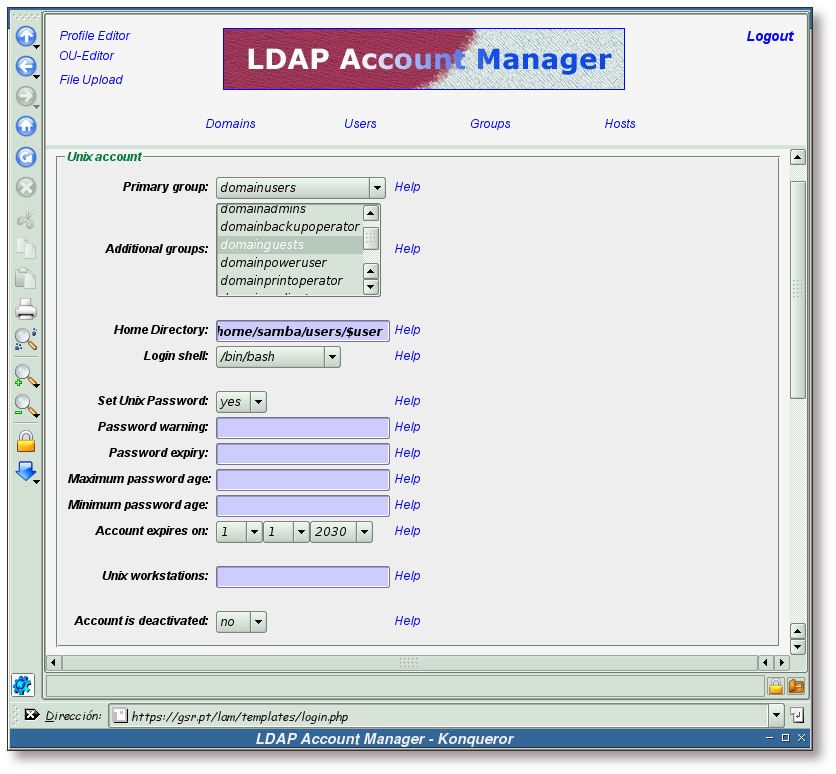

- 11.9. Opciones de las cuentas (primera parte)

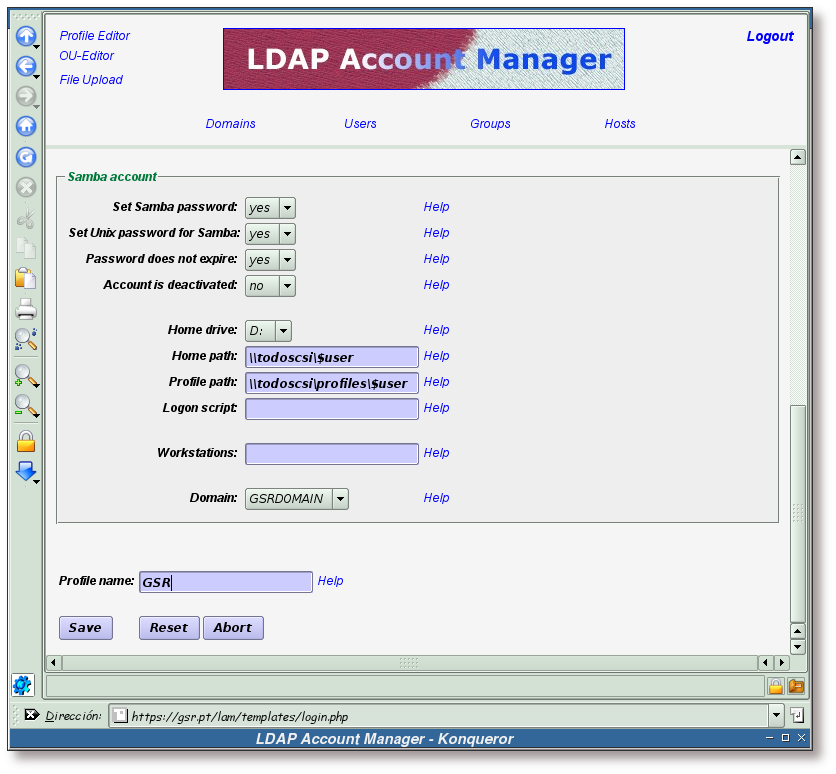

- 11.10. Opciones de las cuentas (segunda parte)

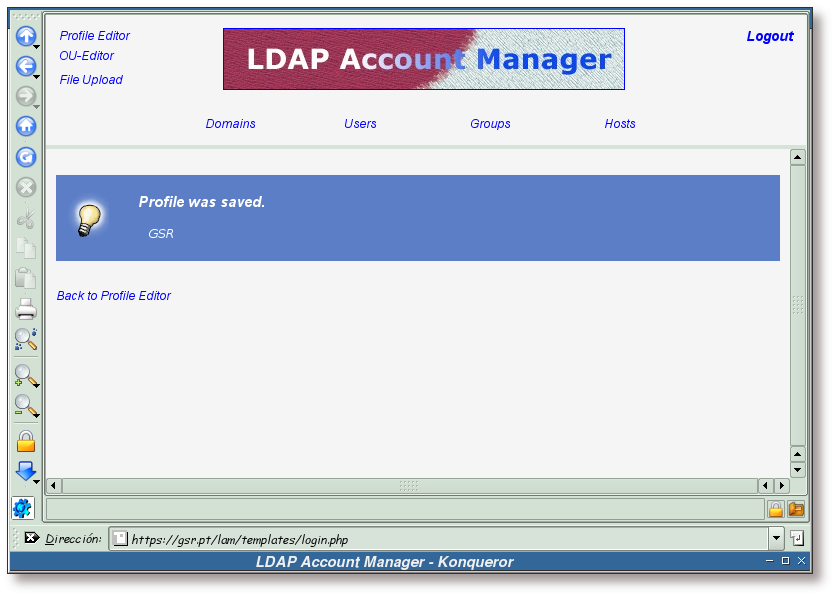

- 11.11. Perfil guardado

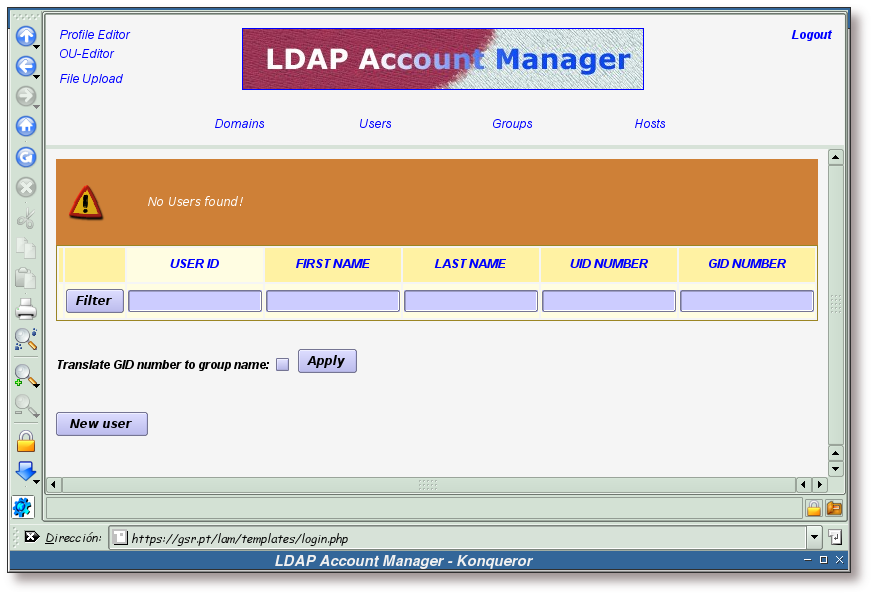

- 11.12. Creación de un nuevo usuario

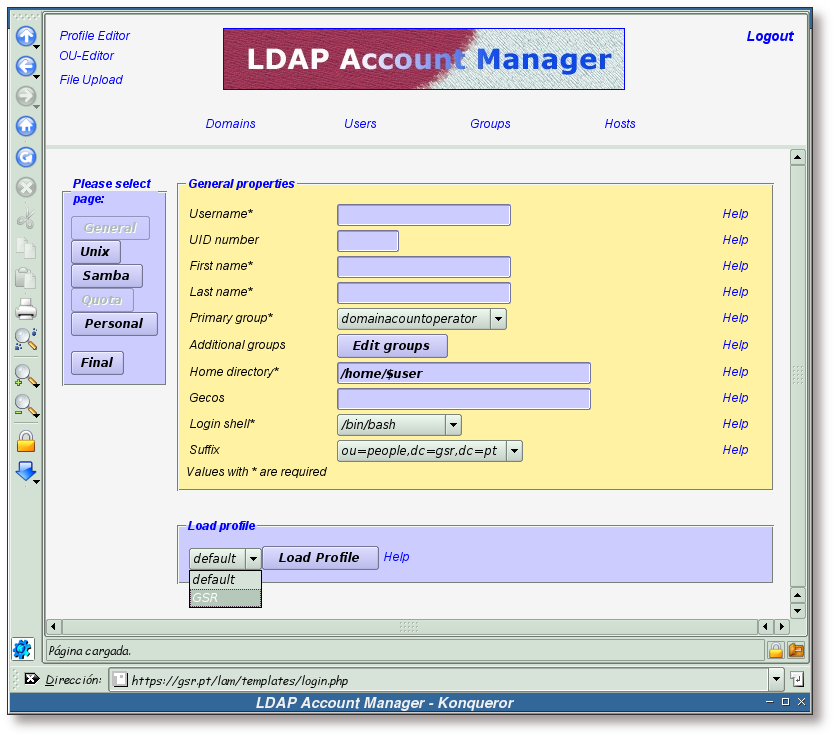

- 11.13. Selección del perfil

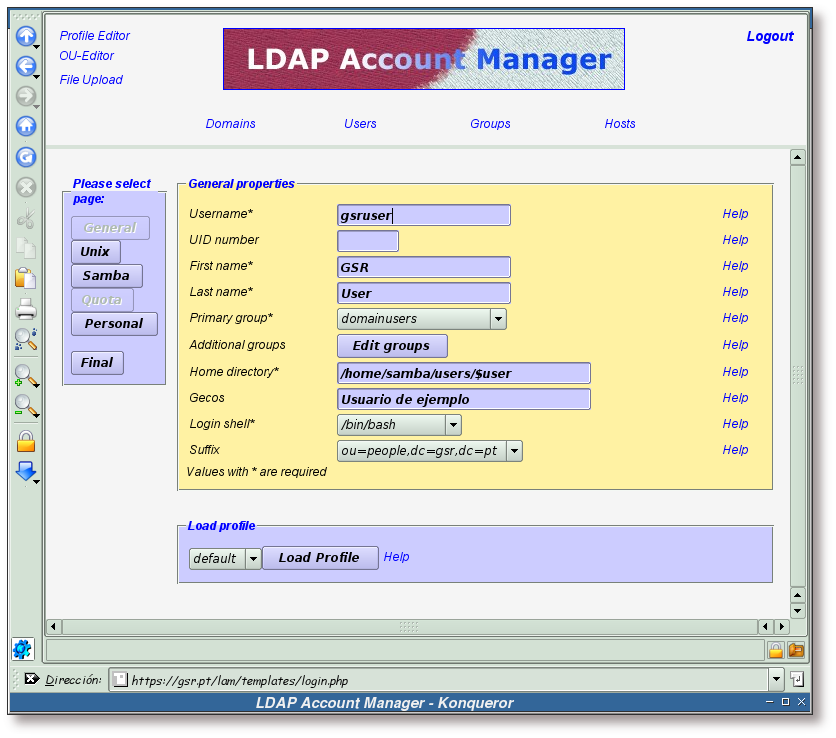

- 11.14. Datos generales

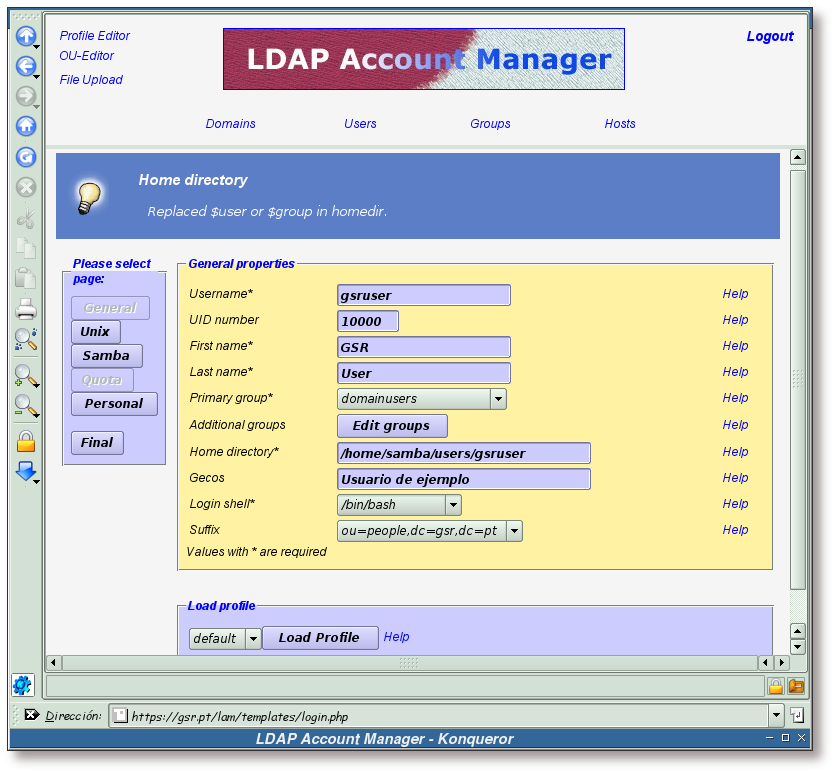

- 11.15. Datos generales, completado automático de información

- 11.16. Propiedades sobre Unix

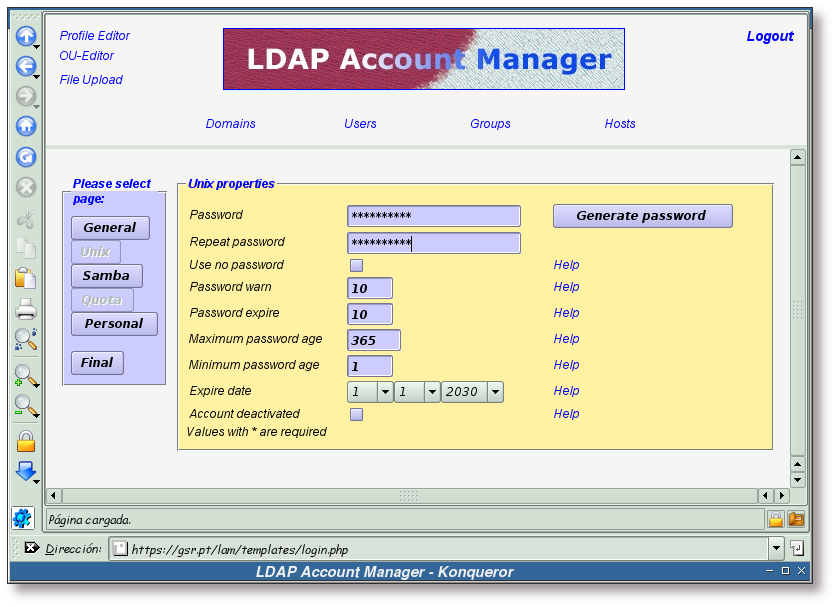

- 11.17. Propiedades sobre Samba (primera parte)

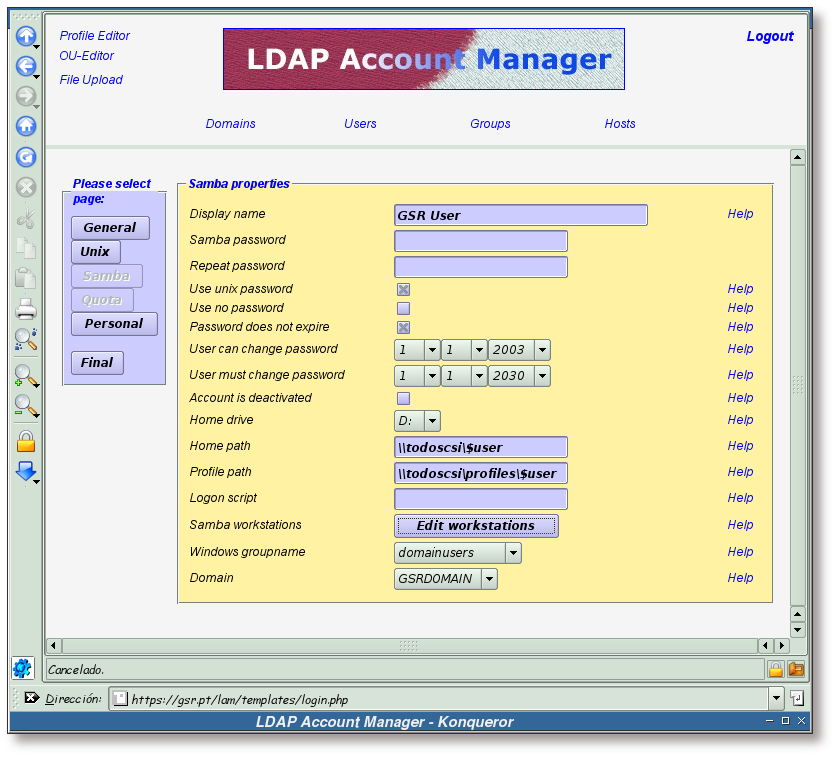

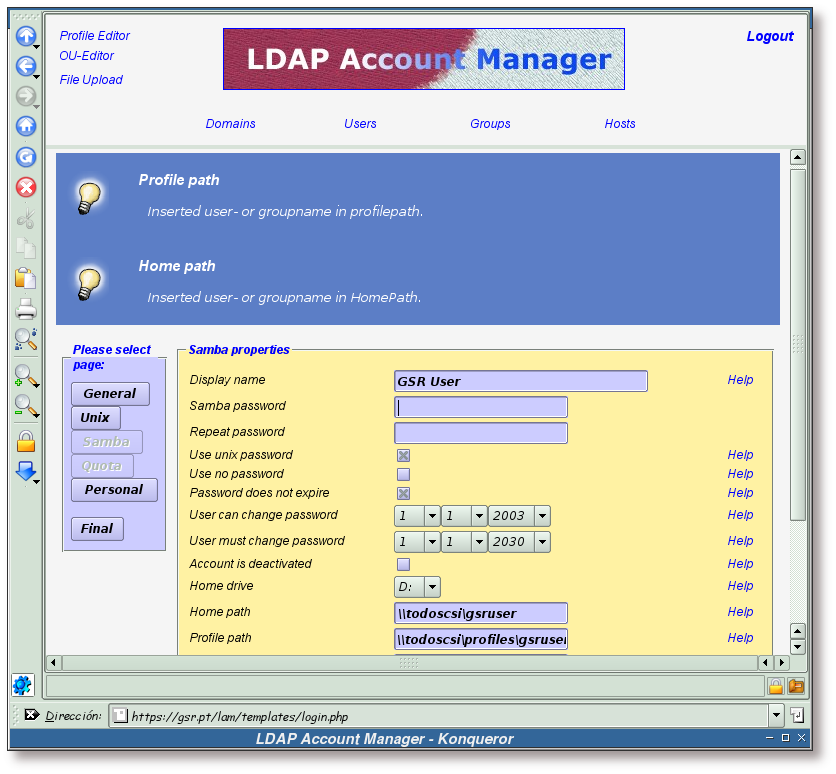

- 11.18. Propiedades sobre Samba (segunda parte)

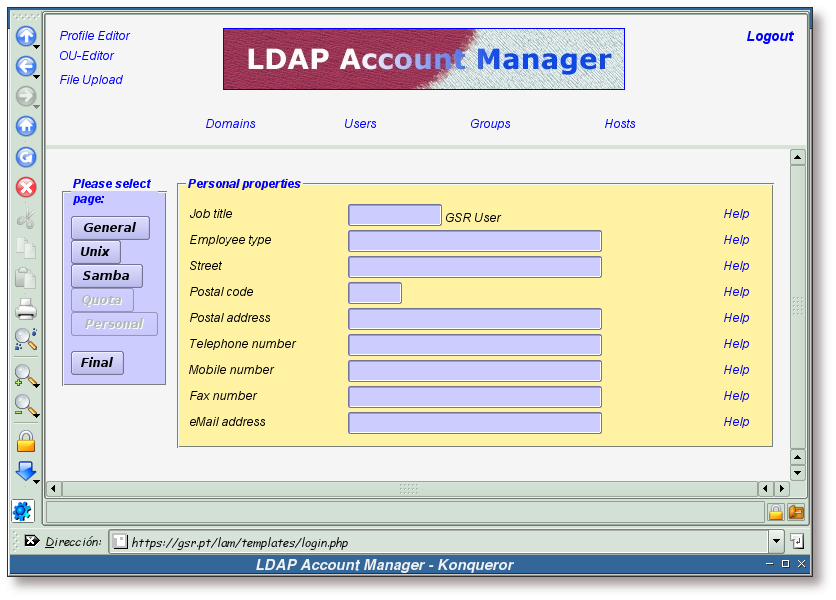

- 11.19. Propiedades personales

- 11.20. Creación del usuario

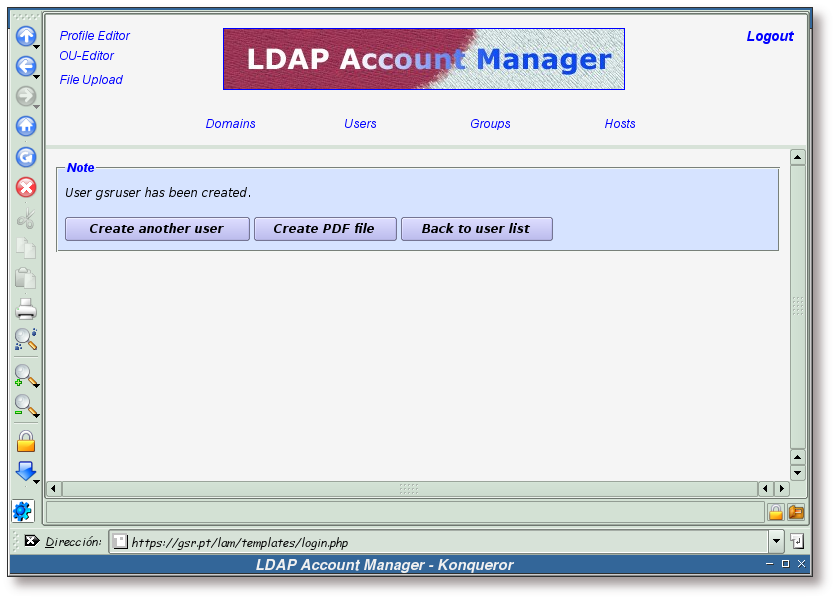

- 11.21. Usuario creado

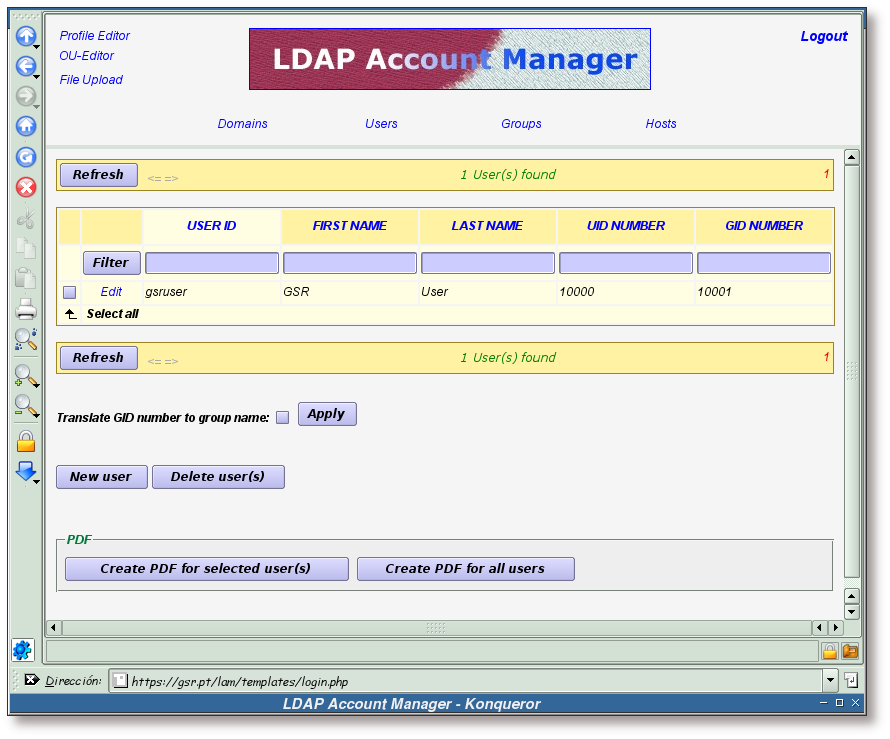

- 11.22. Lista de usuarios

- 11.23. Dirección de acceso a los recursos de Samba

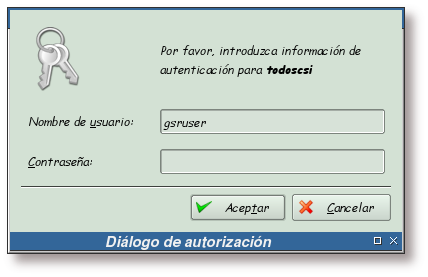

- 11.24. Clave del usuario gsruser

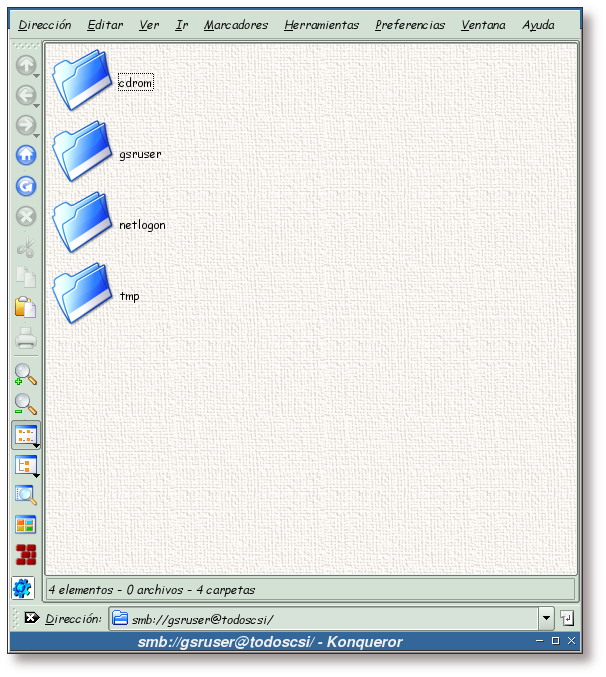

- 11.25. Recursos compartidos

- 12.1. Acceso a la herramienta LDAP Account Manager

- 12.2. Ingreso en LAM

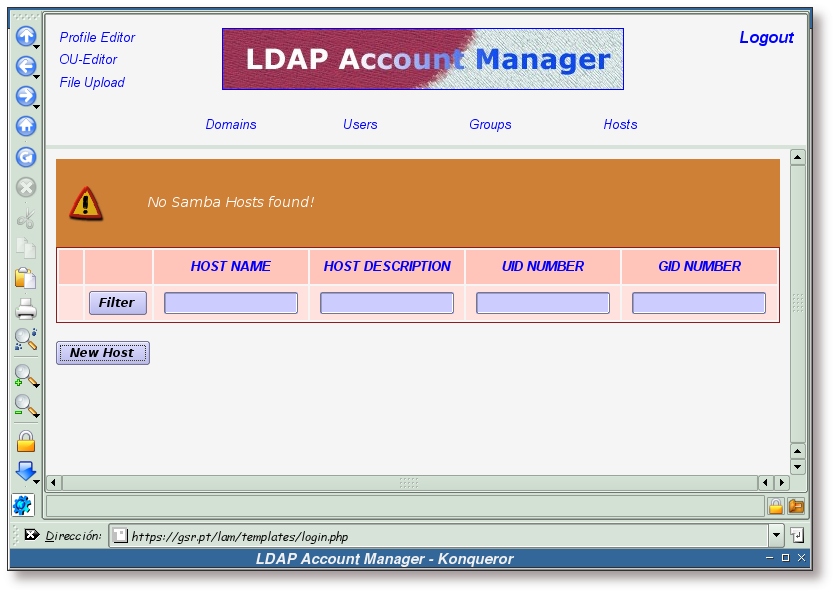

- 12.3. Sección Hosts

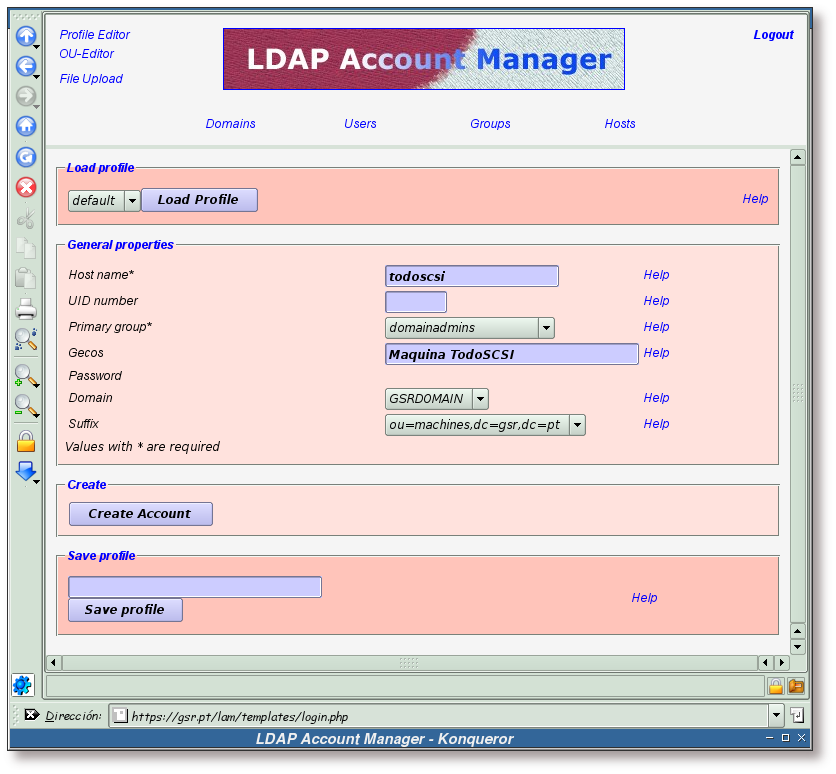

- 12.4. Crear nueva máquina

- 12.5. Completado de los campos

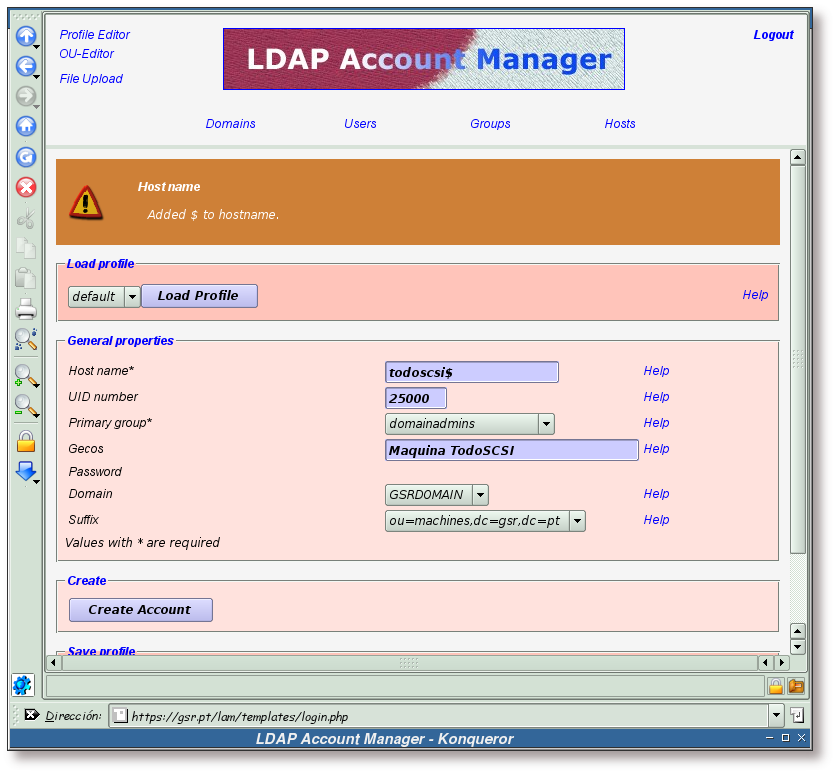

- 12.6. Corrección de los “errores” cometidos

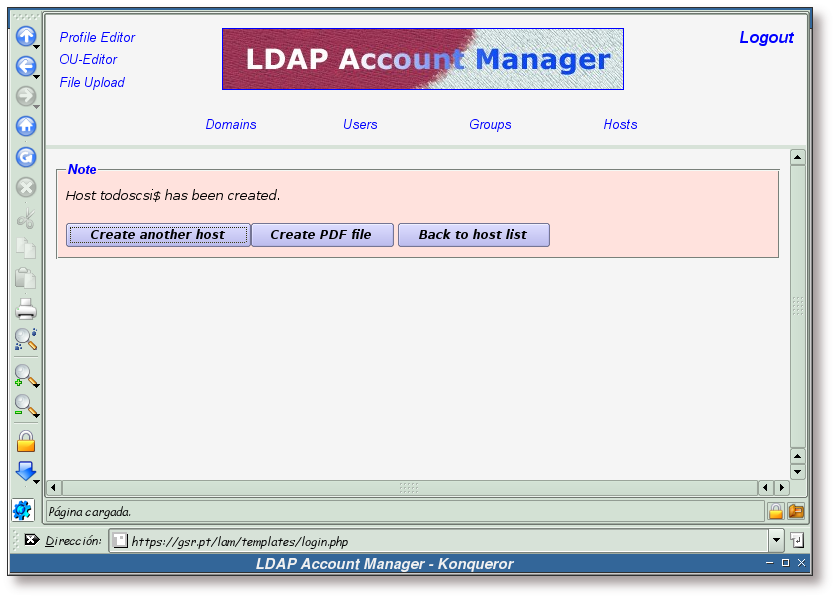

- 12.7. Cuenta creada

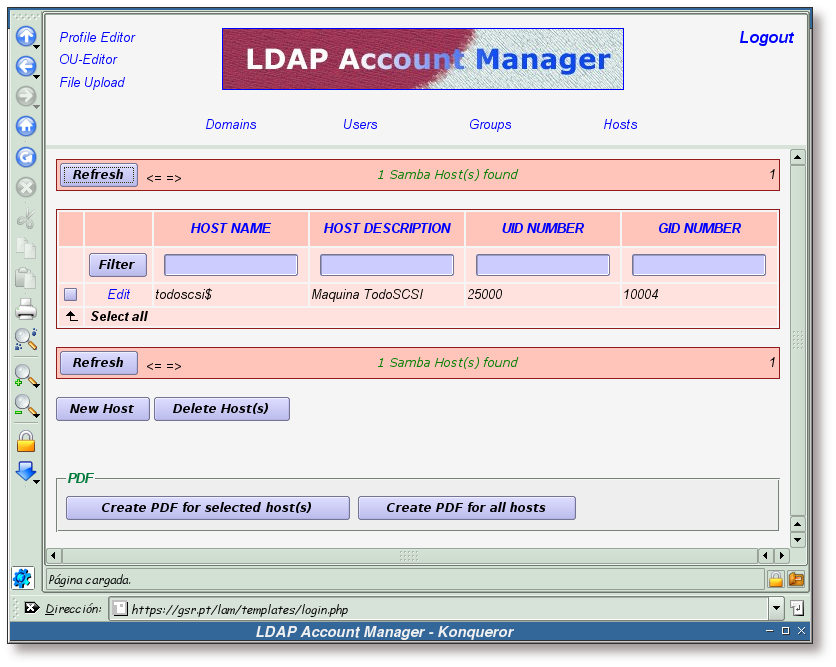

- 12.8. Lista de Hosts

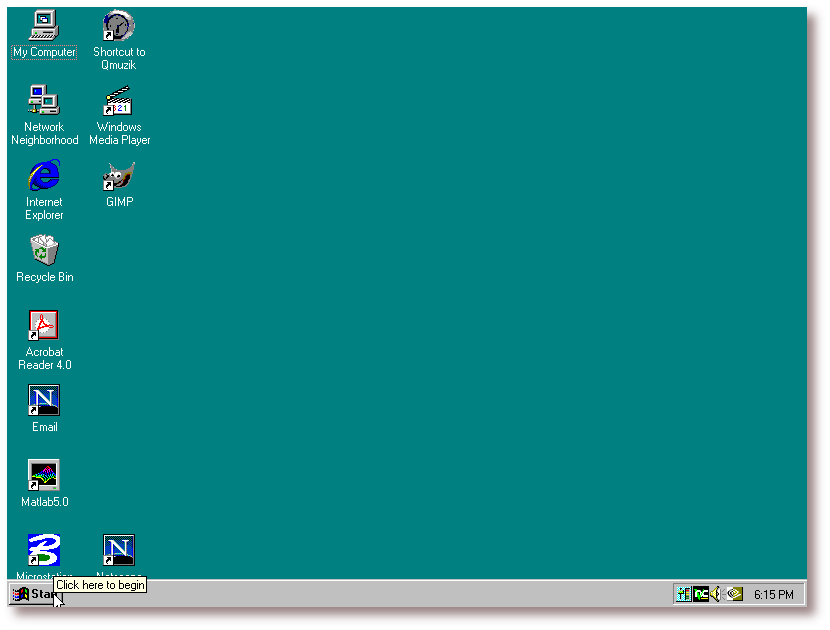

- 12.9. “Inicio”

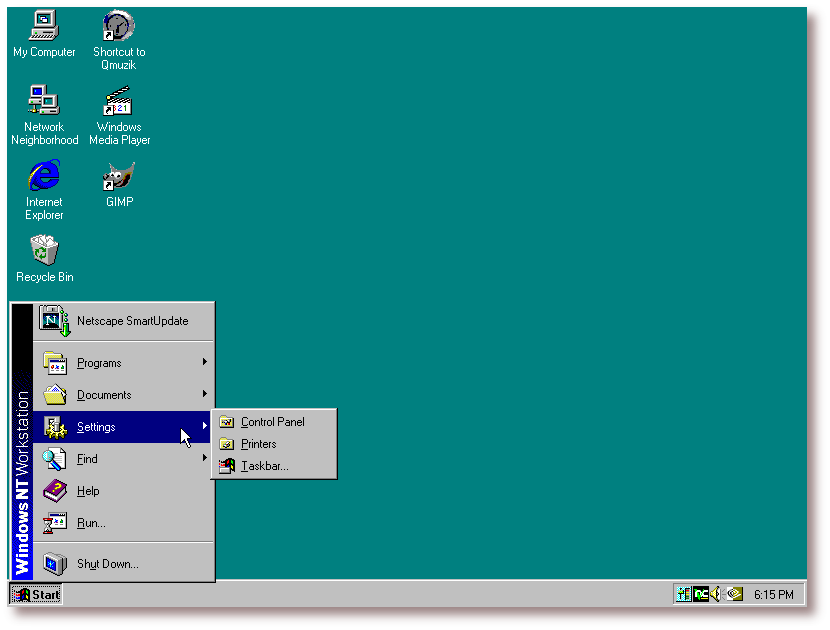

- 12.10. “Configuración”

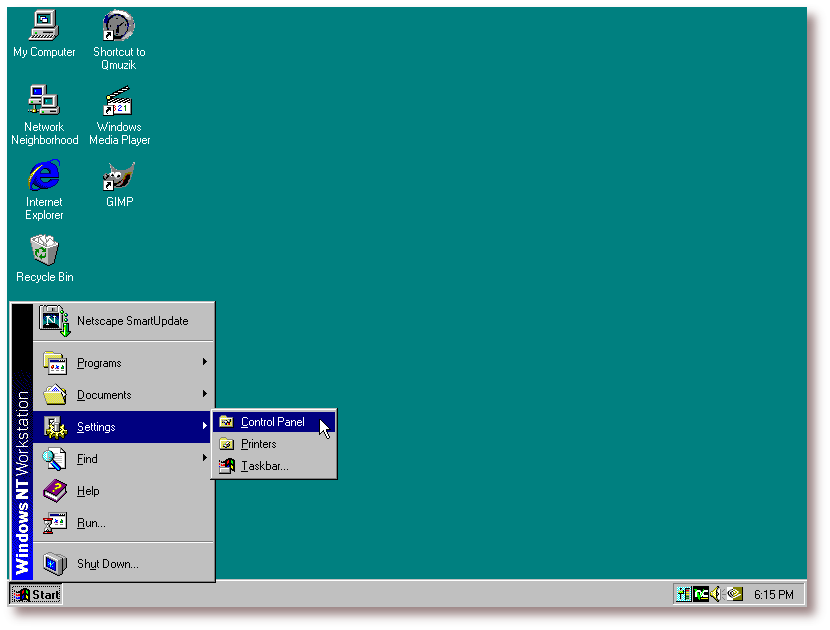

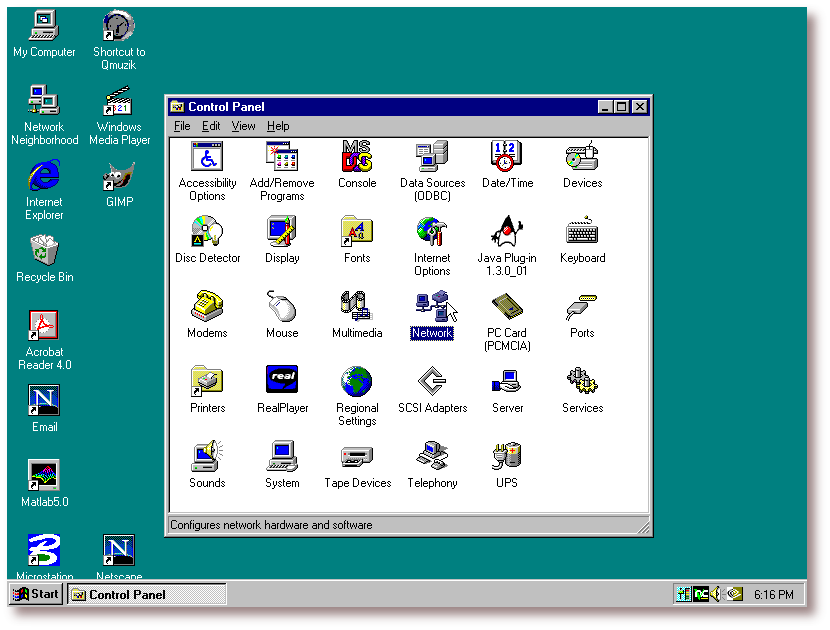

- 12.11. “Panel de Control”

- 12.12. “Red”

- 12.13. Cuadro de diálogo “Red”

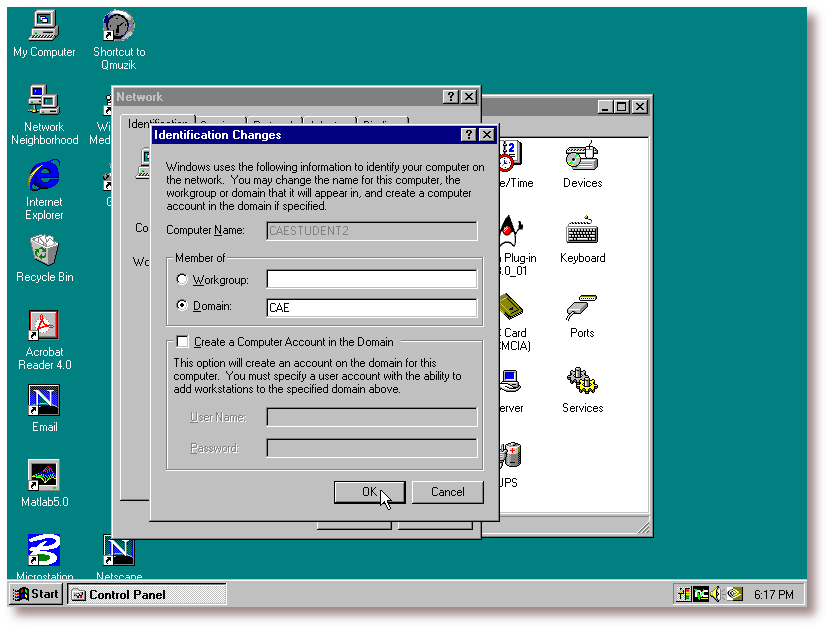

- 12.14. Miembro de dominio

- 12.15. Nombre del dominio

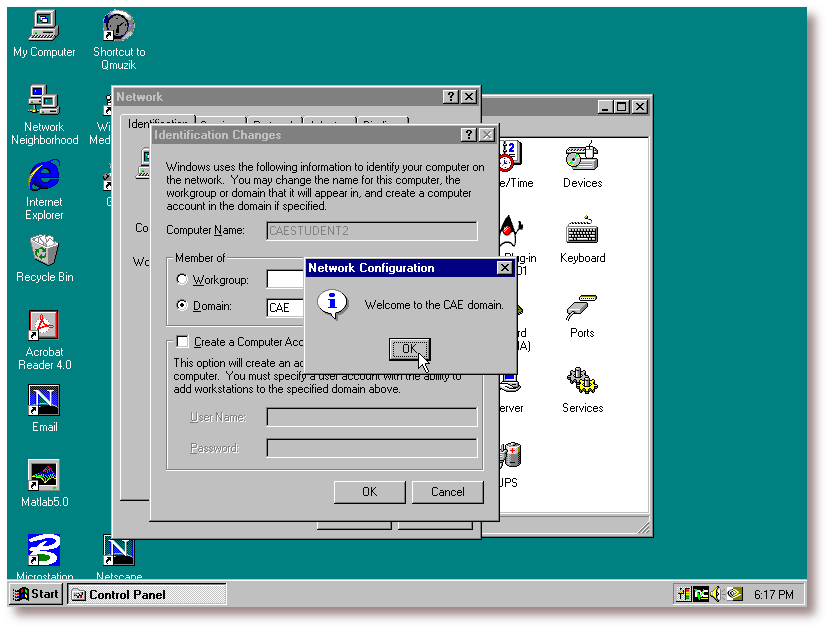

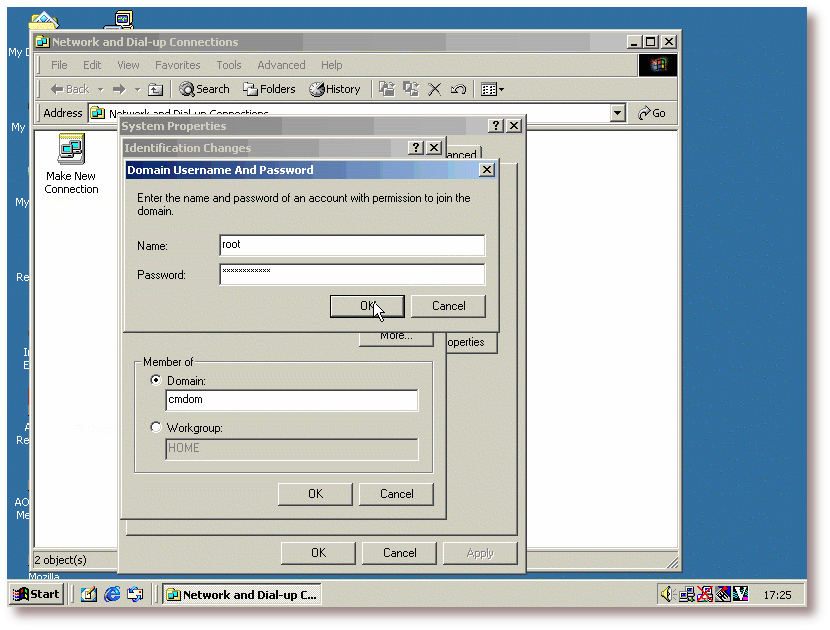

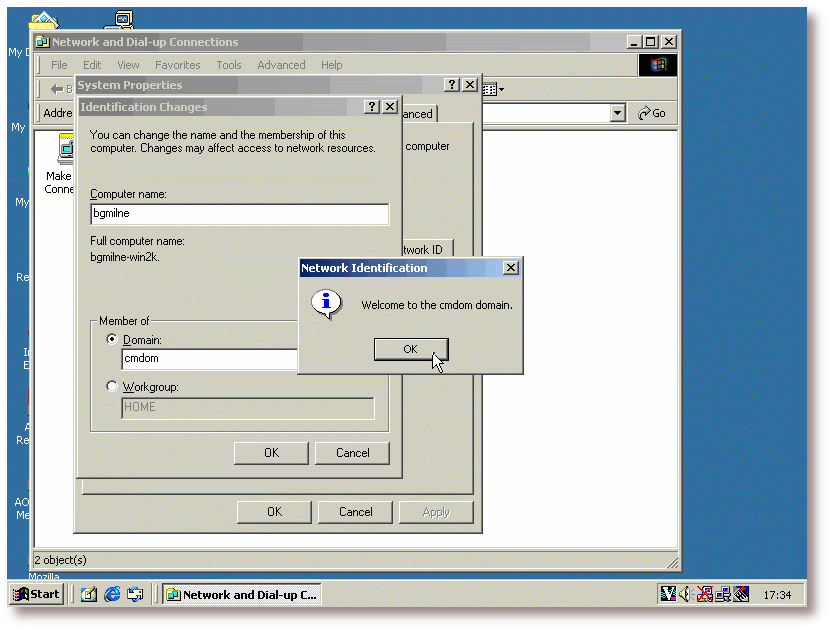

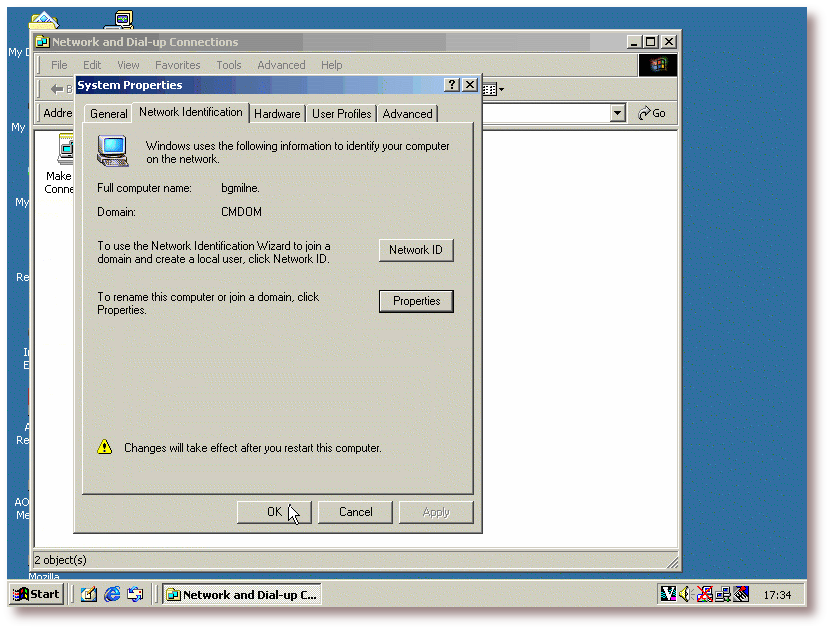

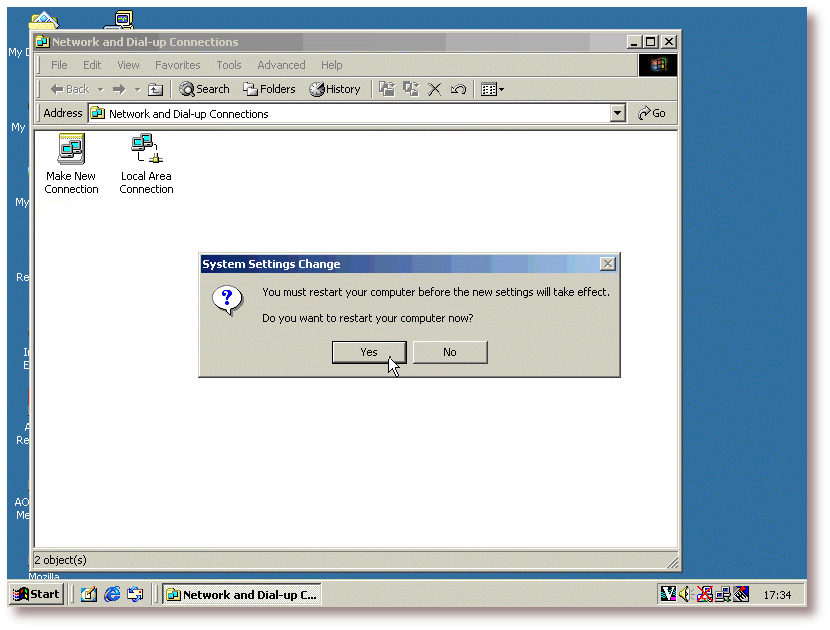

- 12.16. Bienvenida

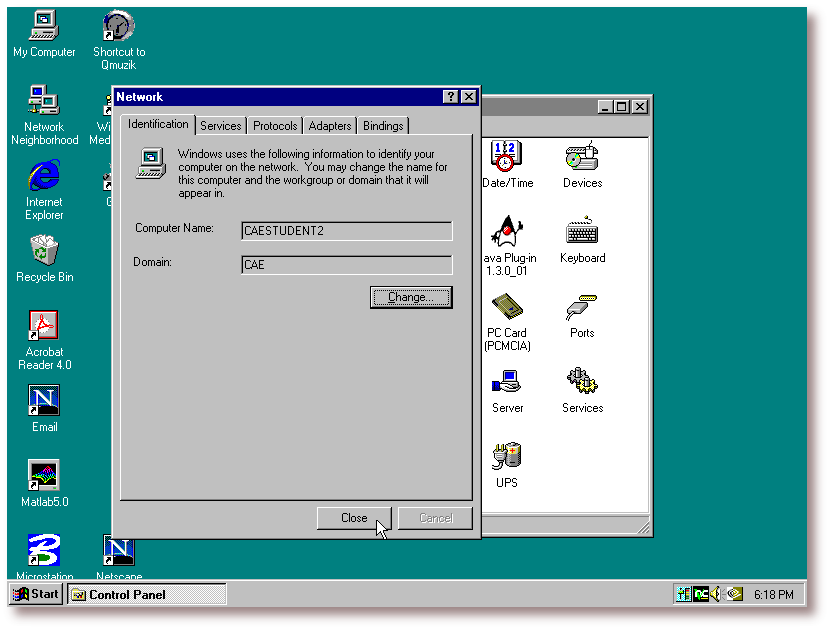

- 12.17. Cierre del cuadro de diálogo “Red”

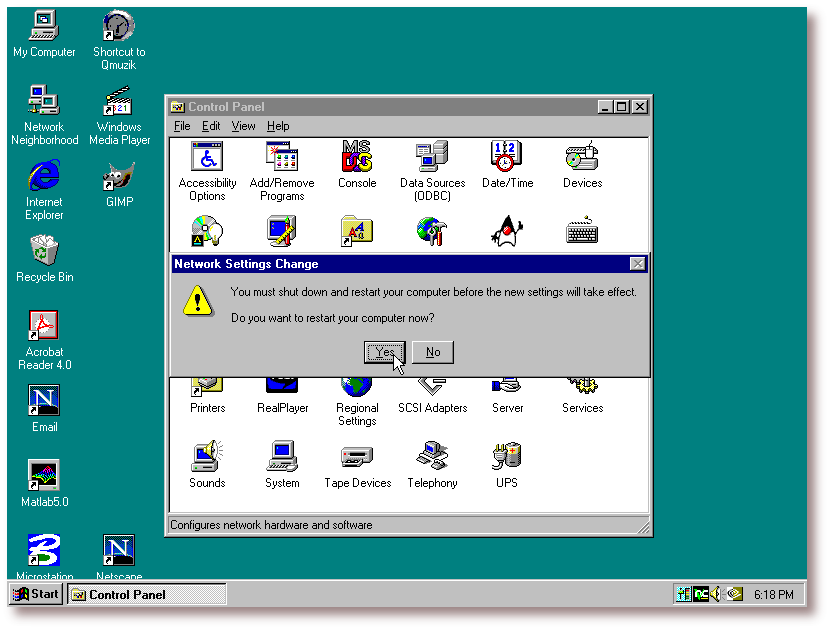

- 12.18. Reinicio del sistema

- 12.19. Ctrl+Alt+Supr

- 12.20. Selección del nuevo dominio

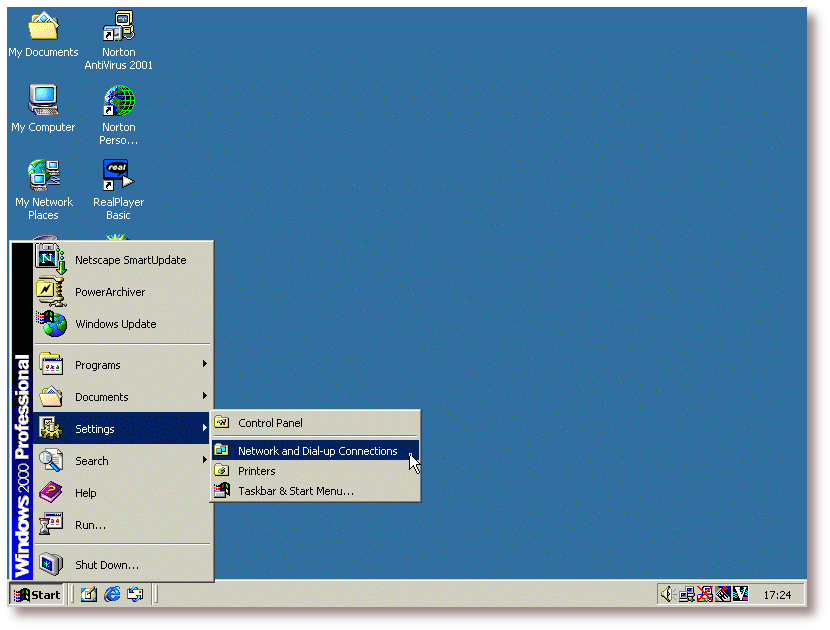

- 12.21. “Inicio”

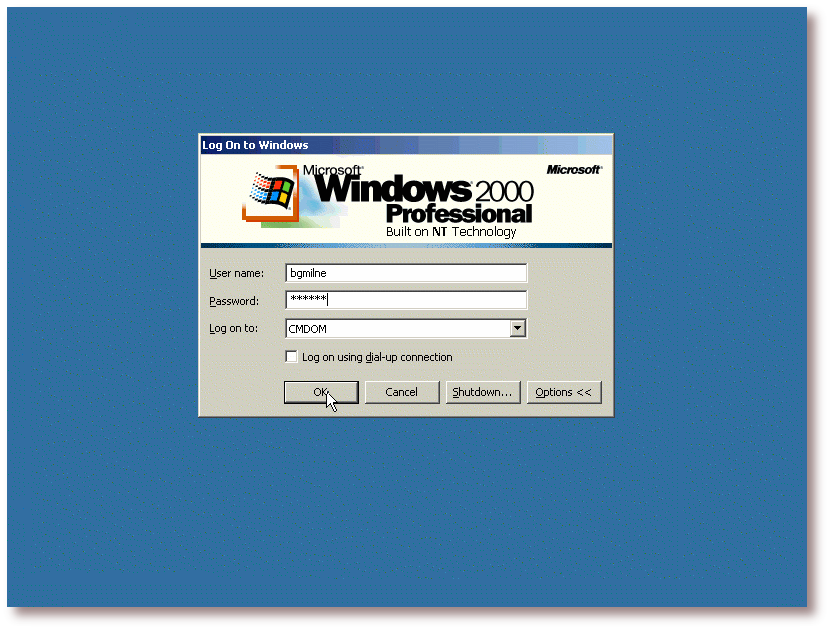

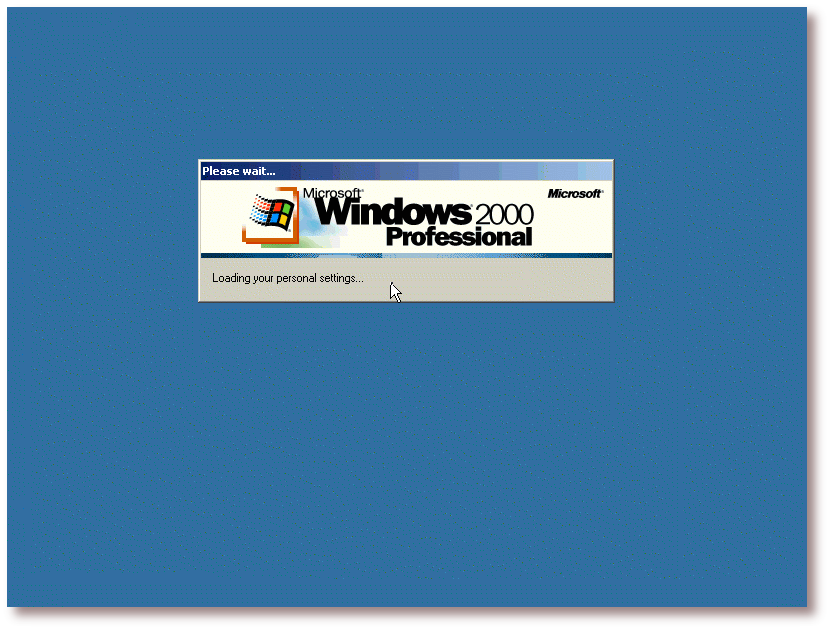

- 12.22. “Conexiones de Red”

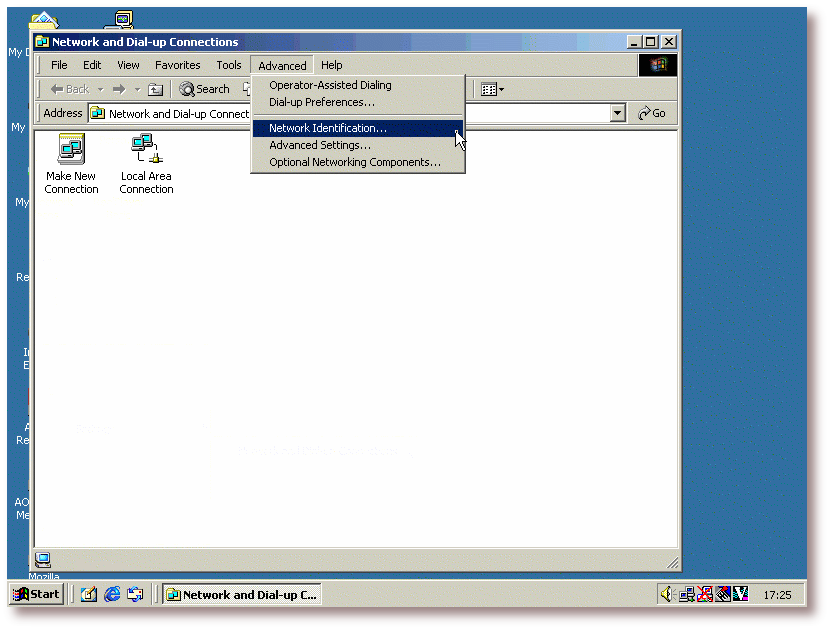

- 12.23. “Identificación de Red”

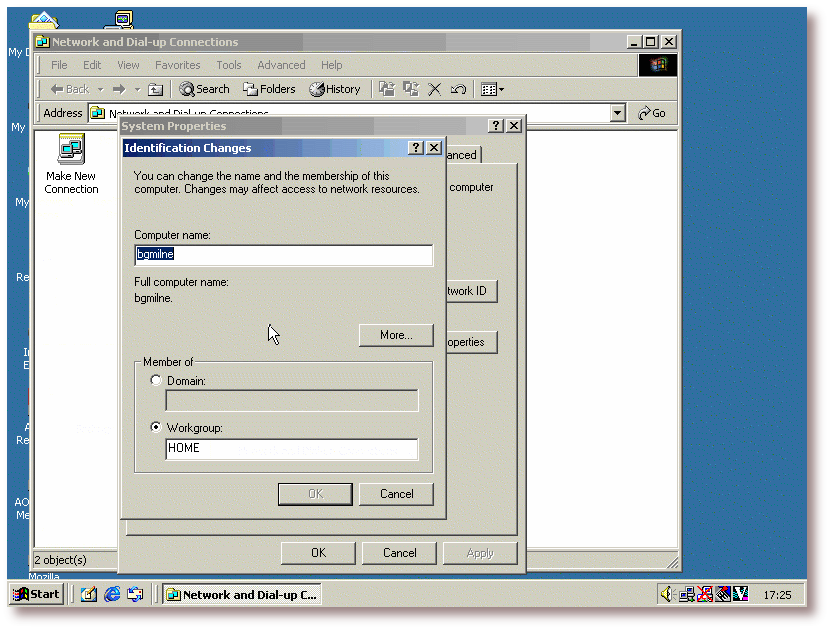

- 12.24. Selección del dominio

- 12.25. Cuenta para añadir la máquina al dominio

- 12.26. Bienvenida al dominio

- 12.27. Preparándose para el reinicio

- 12.28. Solicitud de reinicio

- 12.29. Ctrl+Alt+Supr

- 12.30. Selección del nuevo dominio

- 12.31. Cuenta de dominio

- 12.32. Entrando en el sistema

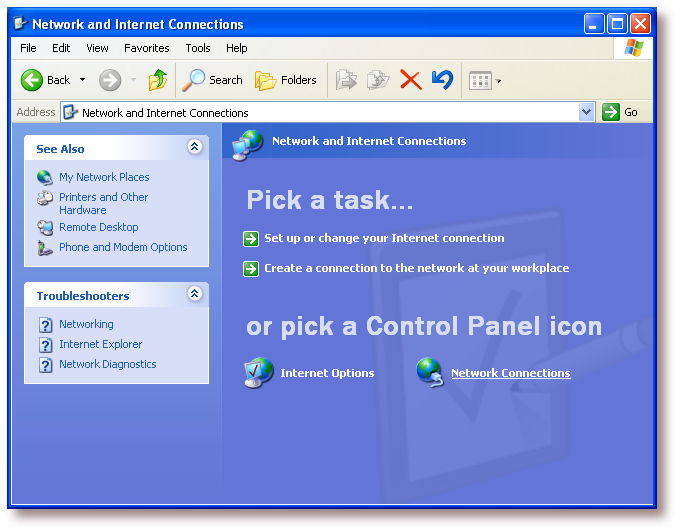

- 12.33. Conexiones de Red e Internet

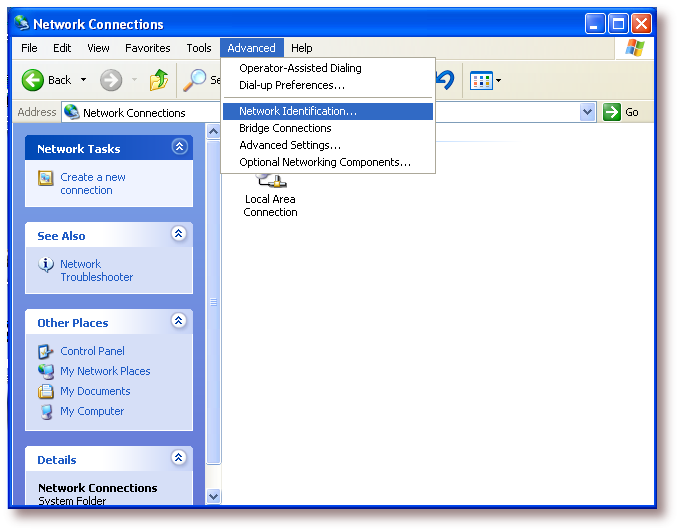

- 12.34. Conexiones de Red

- 12.35. Identificación de Red

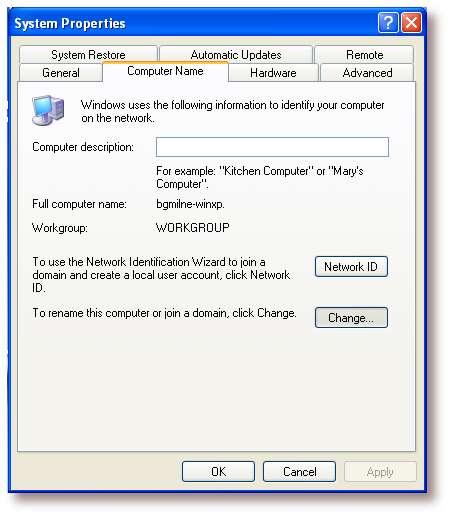

- 12.36. Propiedades del Sistema

- 12.37. Selección del Dominio

- 12.38. Cuenta del dominio

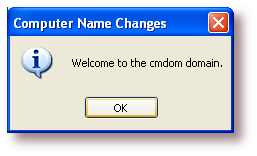

- 12.39. Bienvenida al dominio

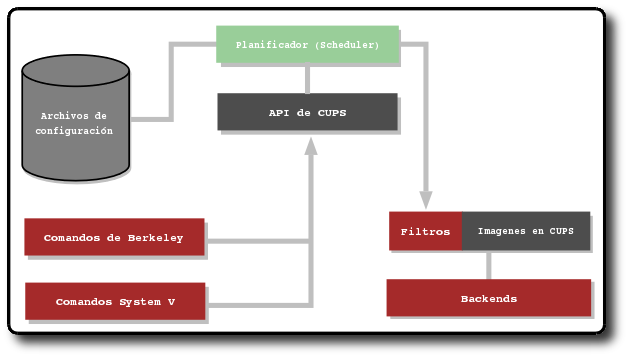

- 13.1. Diagrama de la organización interna de CUPS

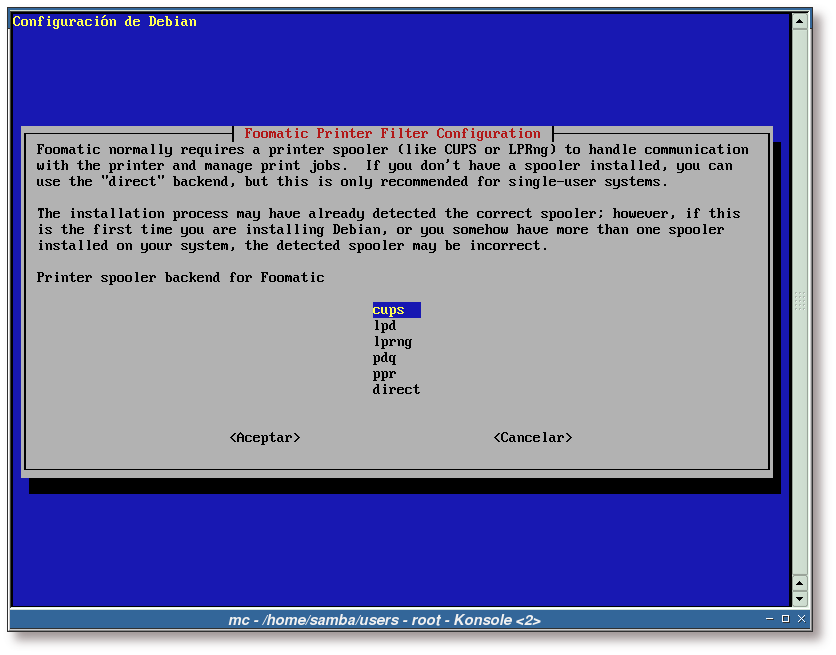

- 14.1. Backend de impresión para Foomatic

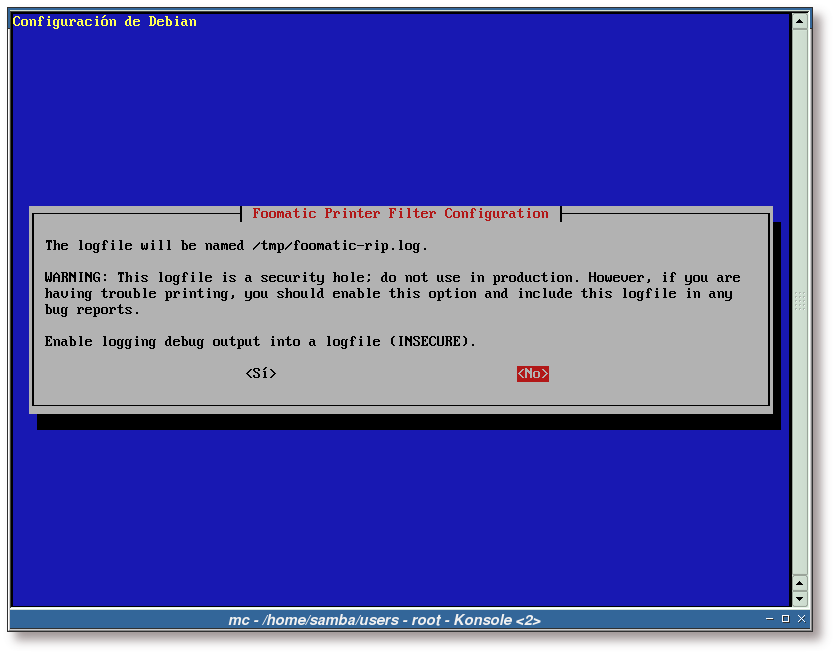

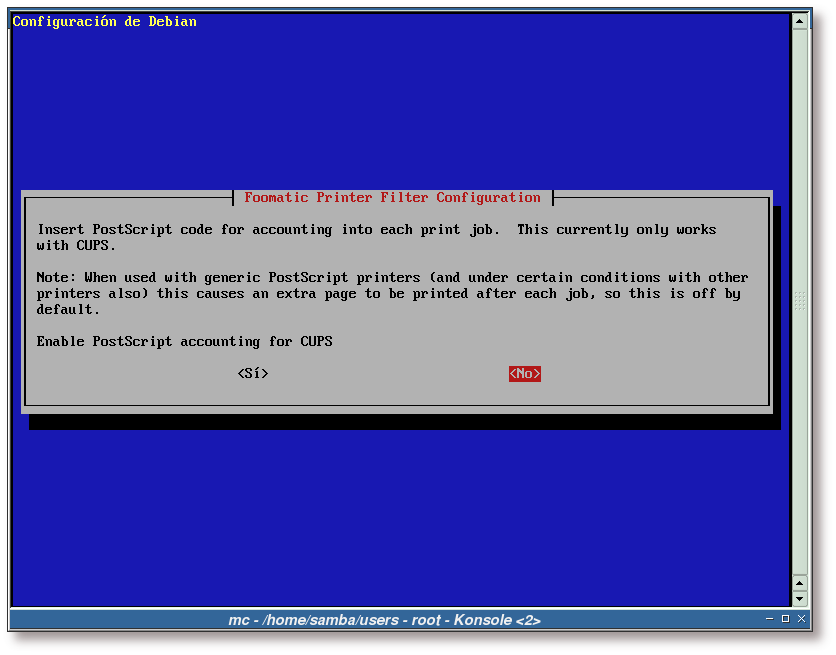

- 14.2. Configuración del filtro de impresión Foomatic

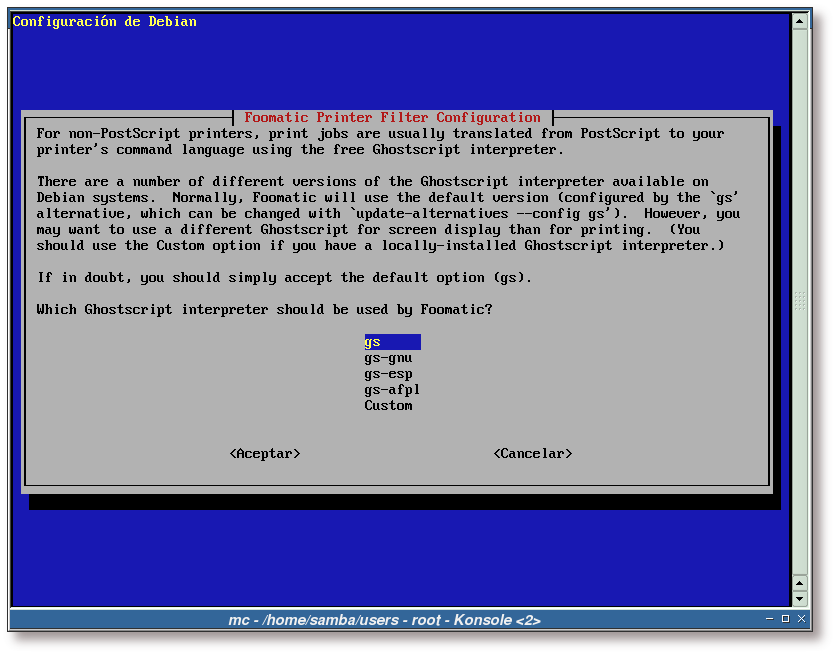

- 14.3. Selección del intérprete Ghostscript

- 14.4. Insertar información de contabilidad en cada trabajo

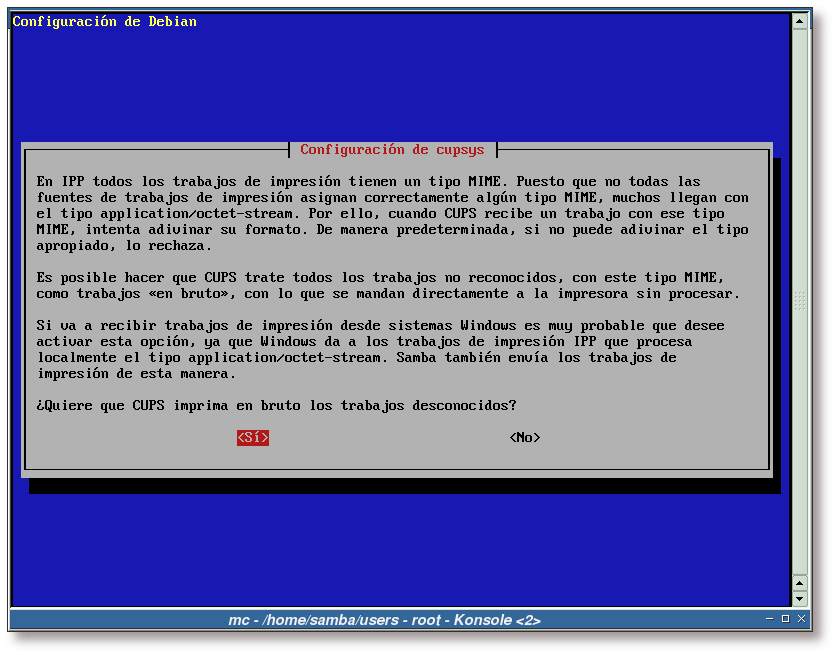

- 14.5. Trabajos sin tipo MIME

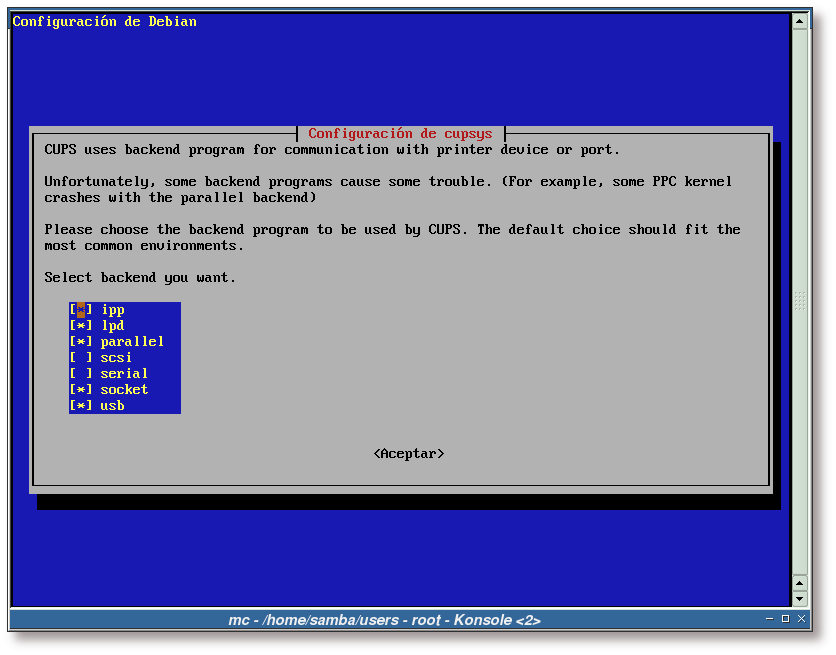

- 14.6. Selección de backends para CUPS

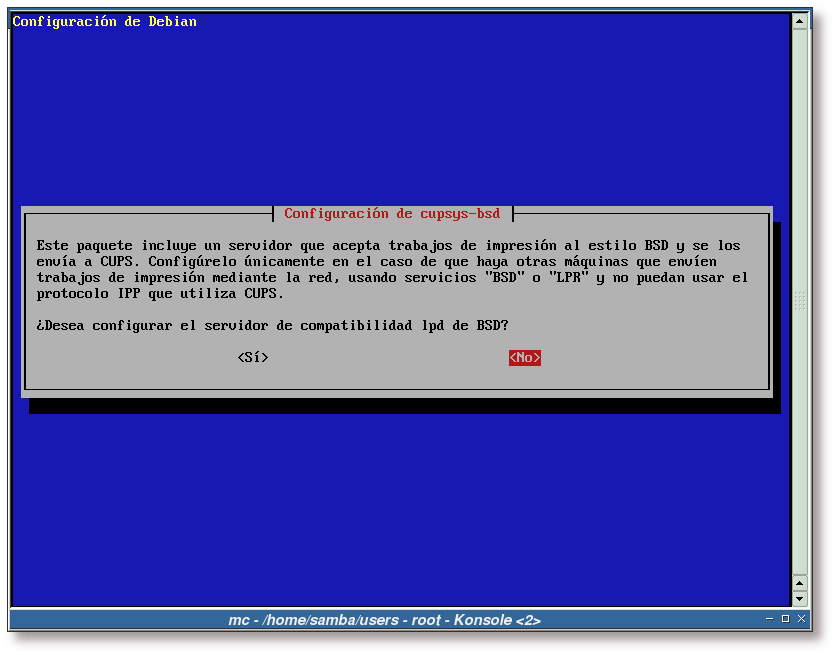

- 14.7. Compatibilidad lpd de BSD

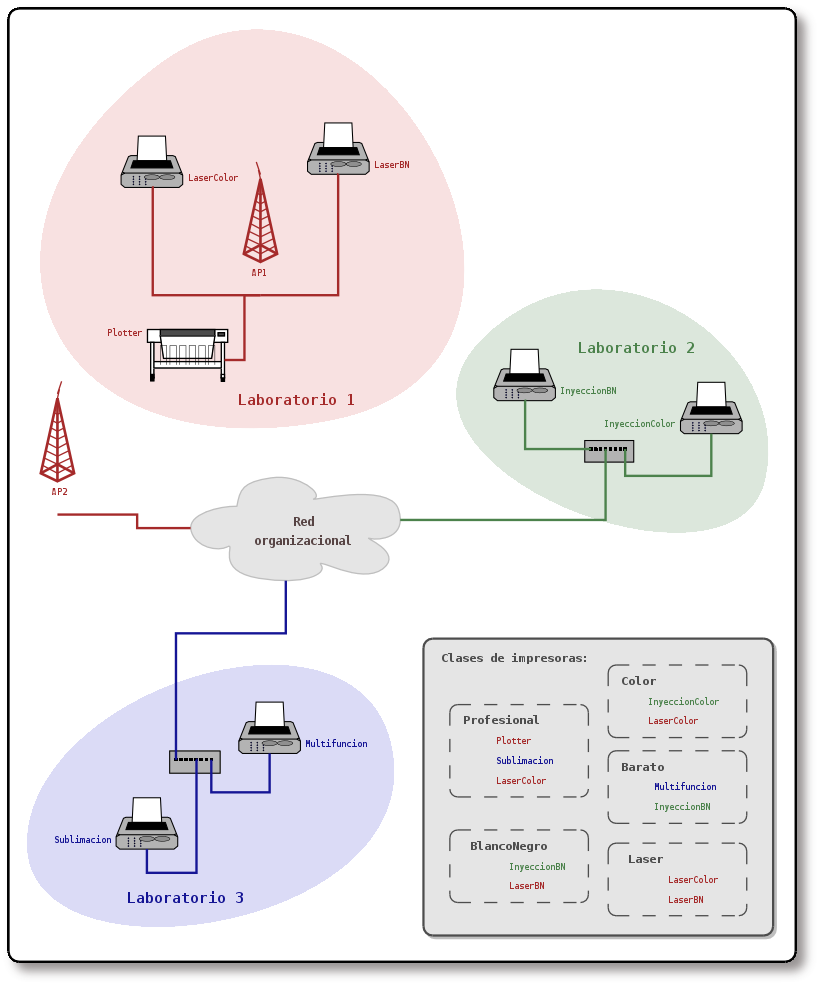

- 15.1. Estructura de la red de impresión

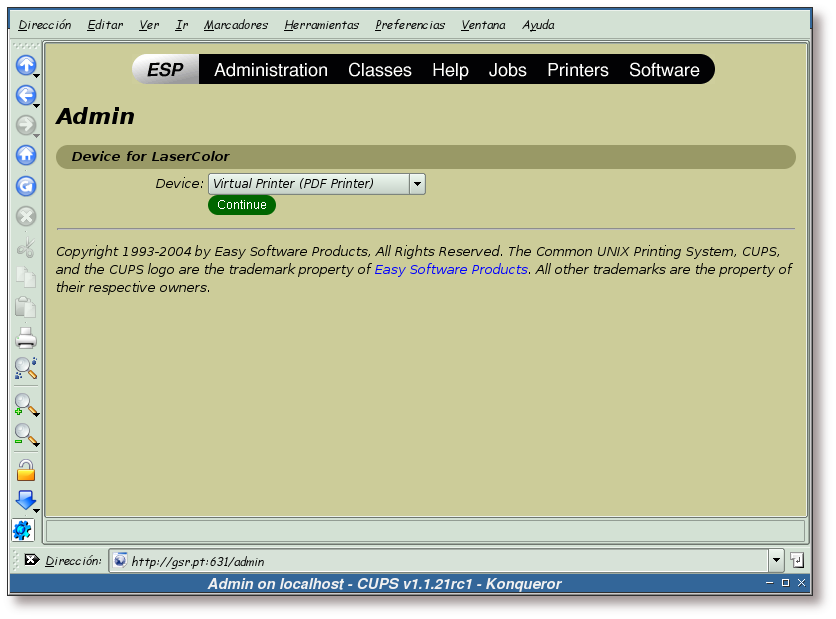

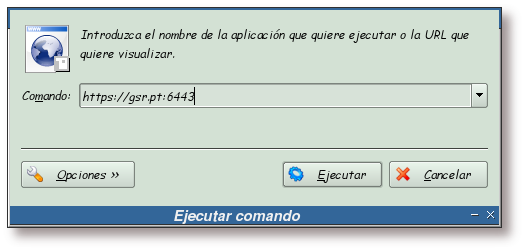

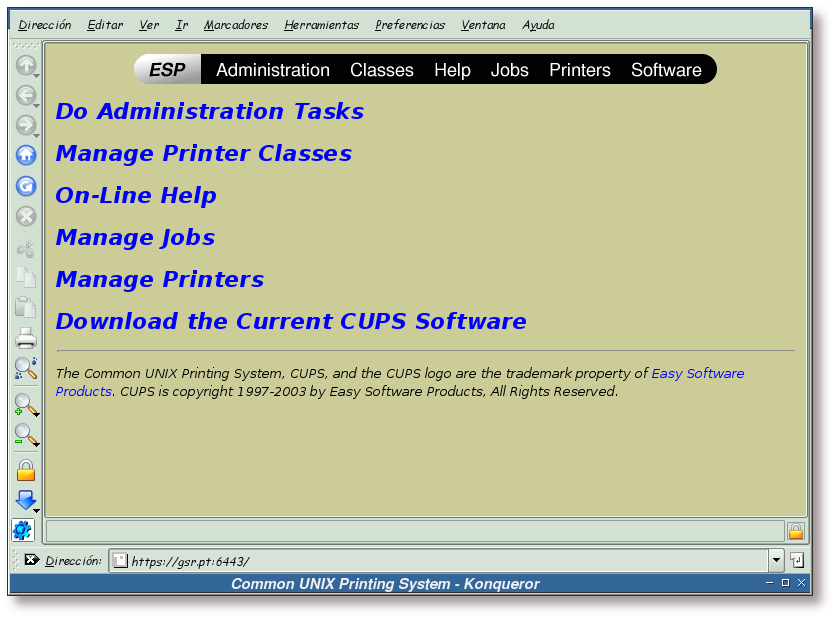

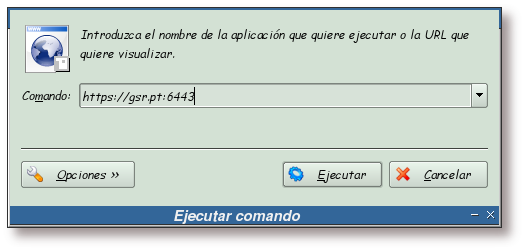

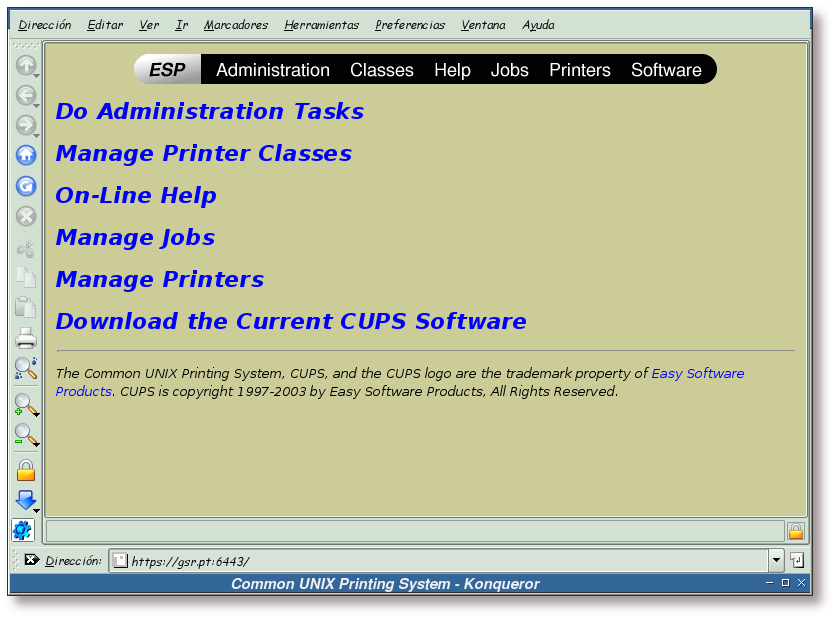

- 15.2. Accediendo a la interfaz de administración web de CUPS

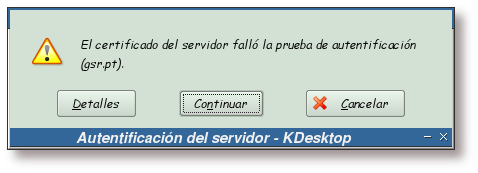

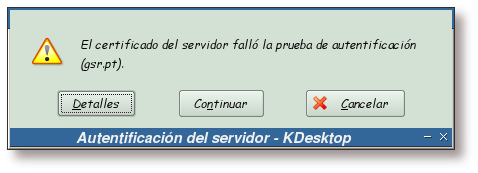

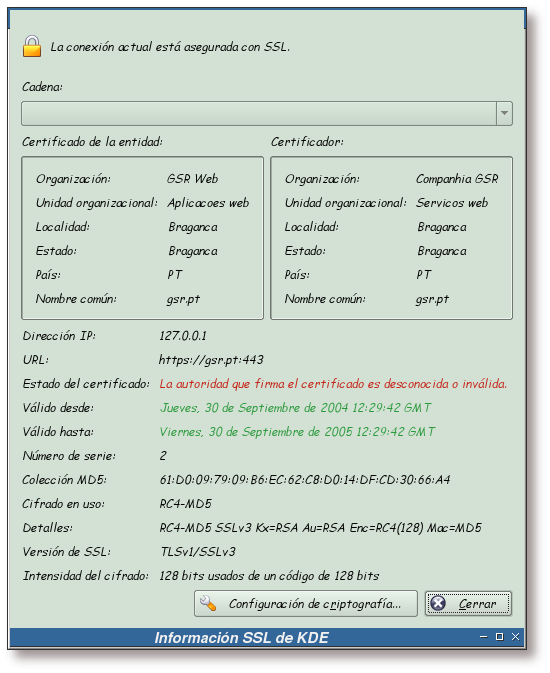

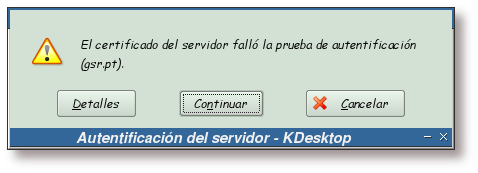

- 15.3. Aviso acerca del certificado del servidor web I

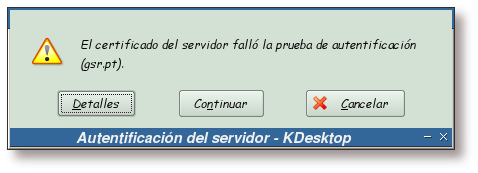

- 15.4. Información SSL

- 15.5. Aviso acerca del certificado del servidor web II

- 15.6. Período de aceptación del certificado

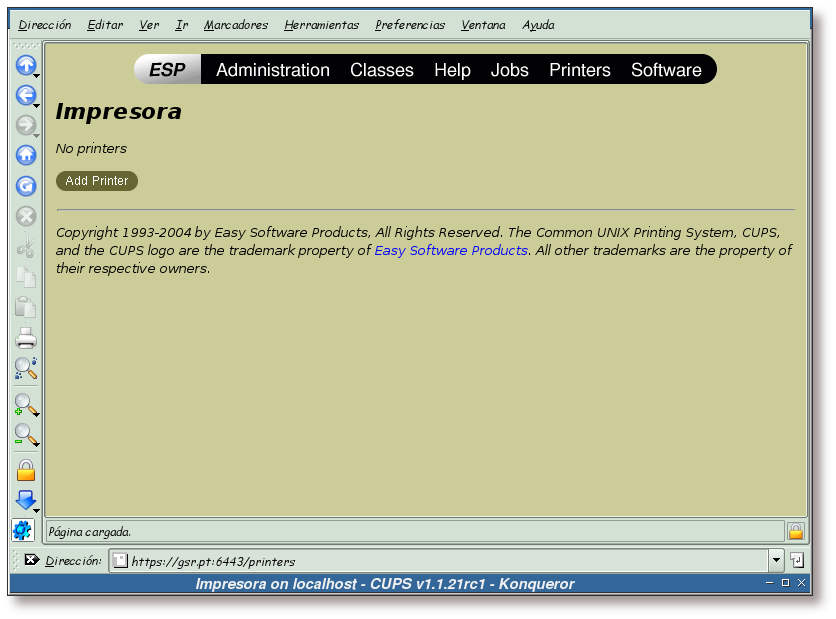

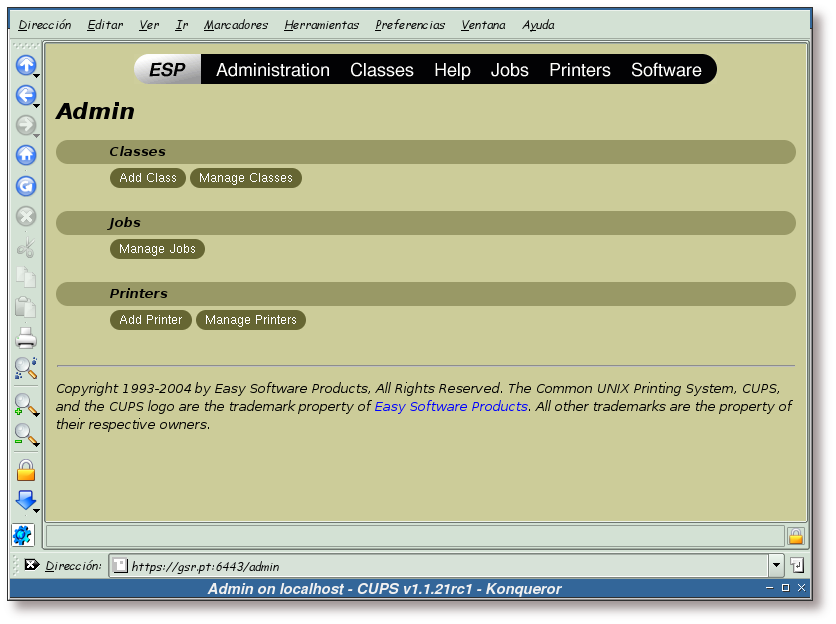

- 15.7. Administrando impresoras

- 15.8. Añadir nueva impresora

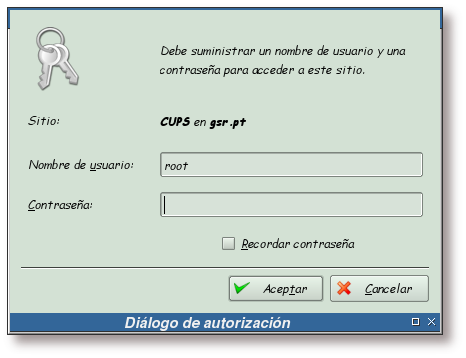

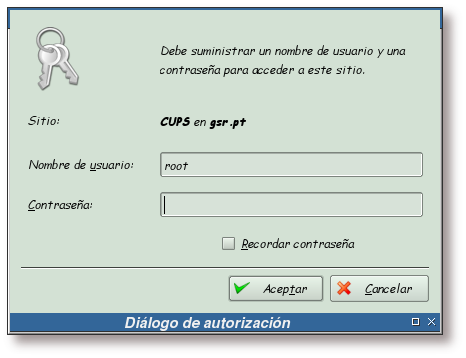

- 15.9. Clave del administrador

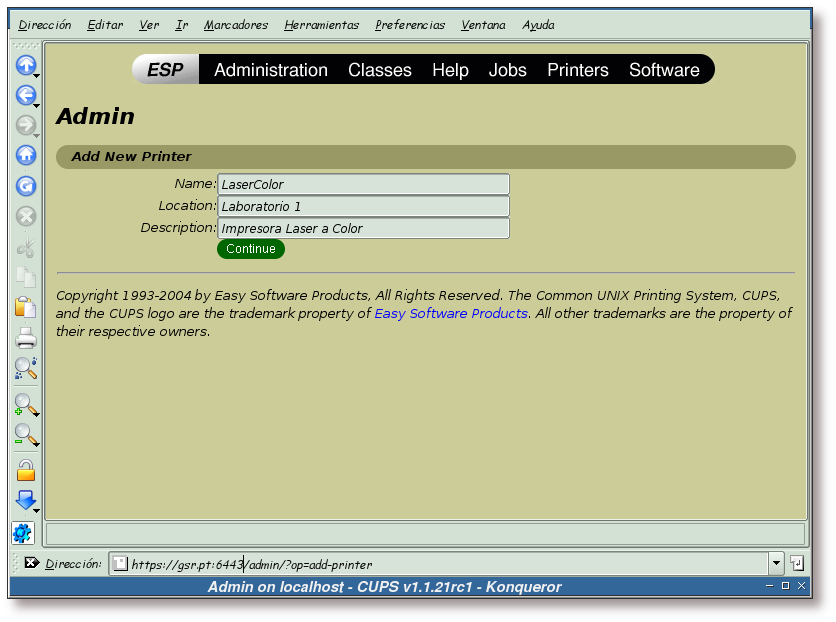

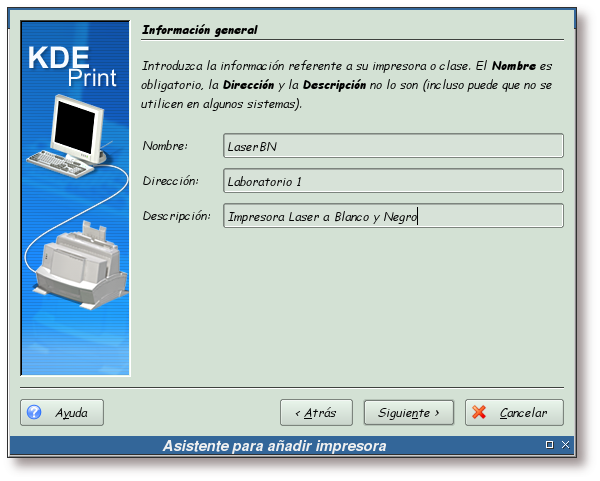

- 15.10. Información sobre la impresora

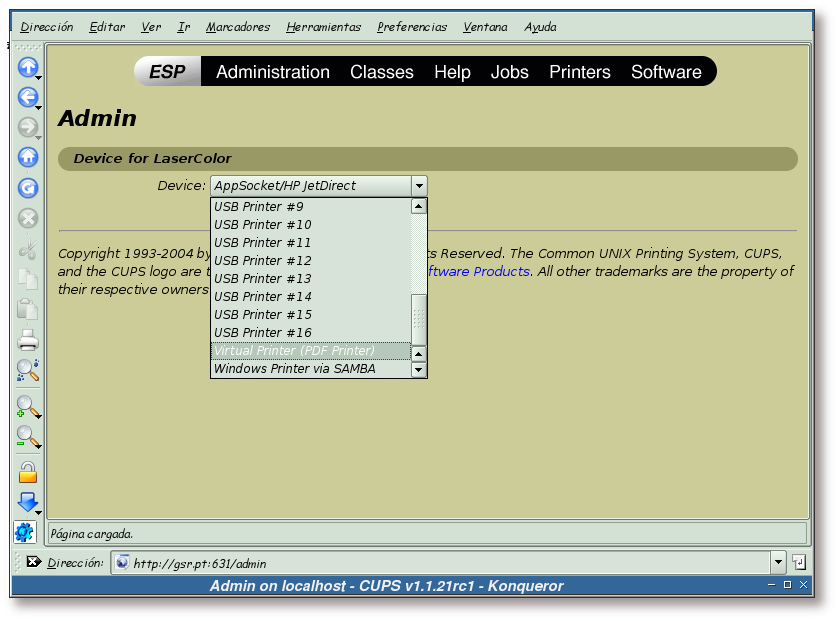

- 15.11. Dispositivo de impresión I

- 15.12. Dispositivo de impresión II

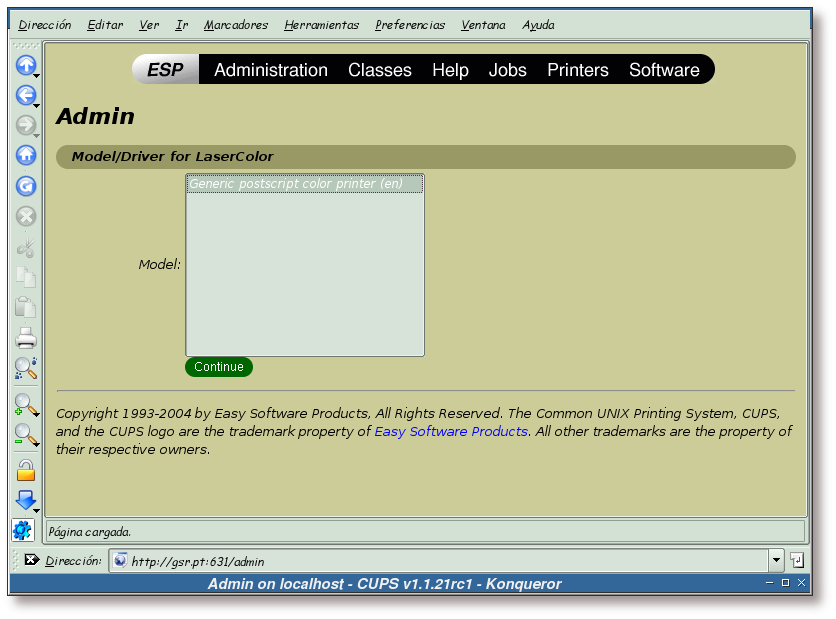

- 15.13. Modelo

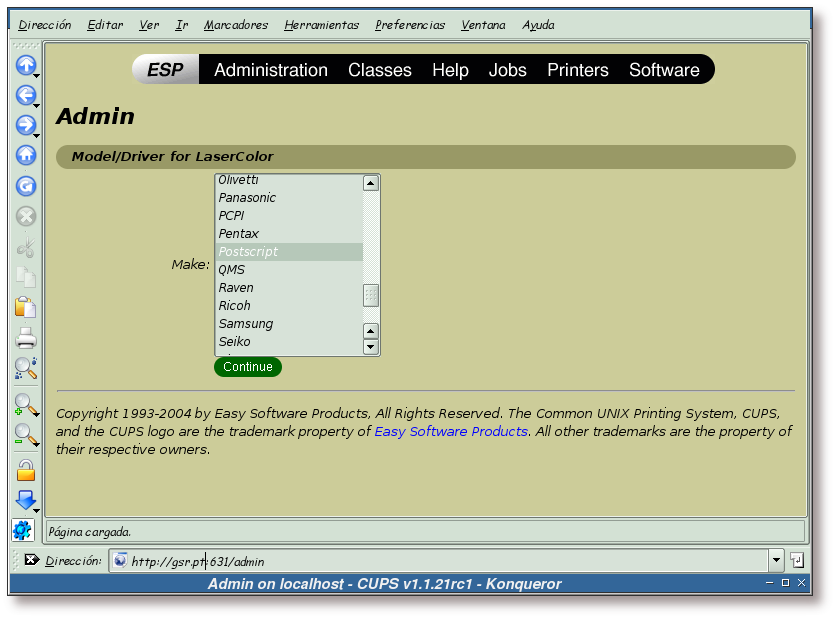

- 15.14. Controlador

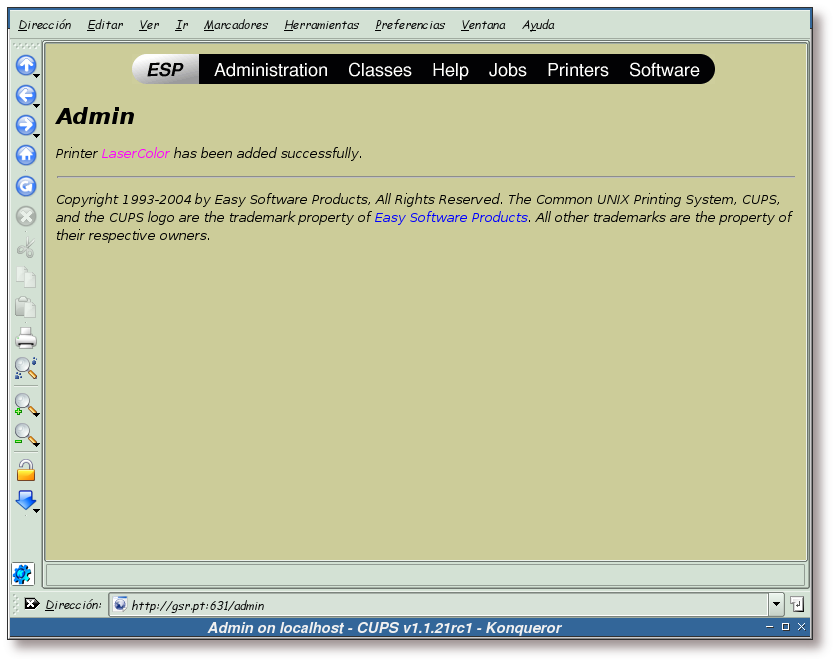

- 15.15. Nueva impresora lista

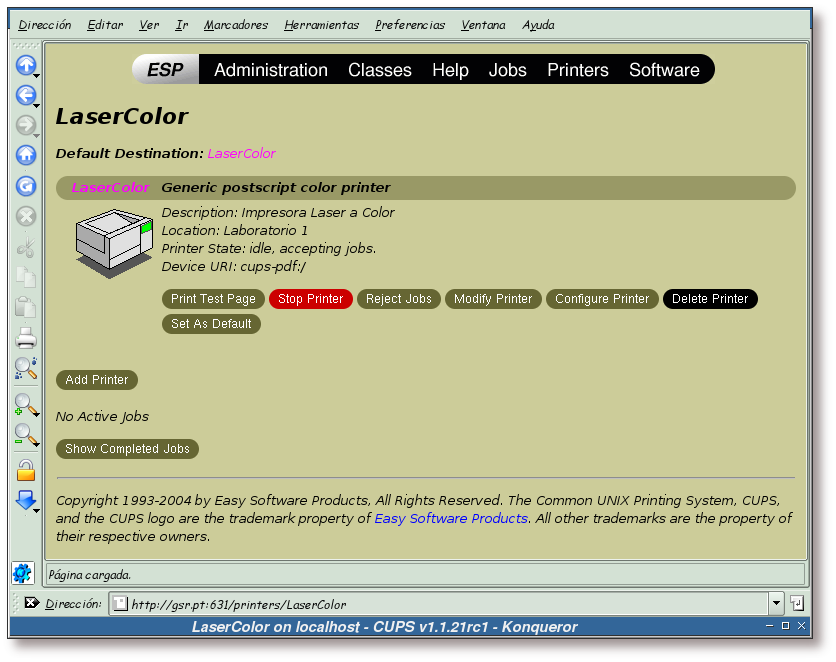

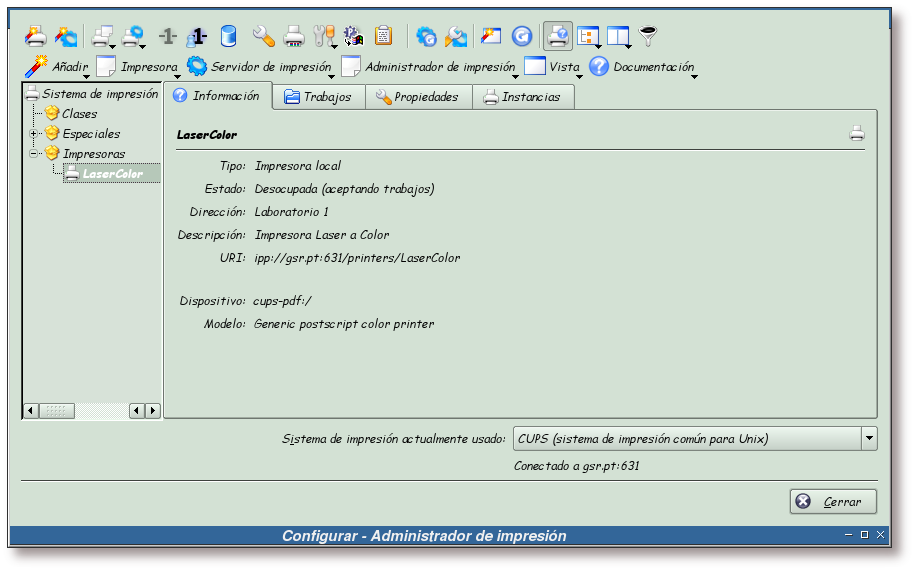

- 15.16. Información sobre la impresora LaserColor

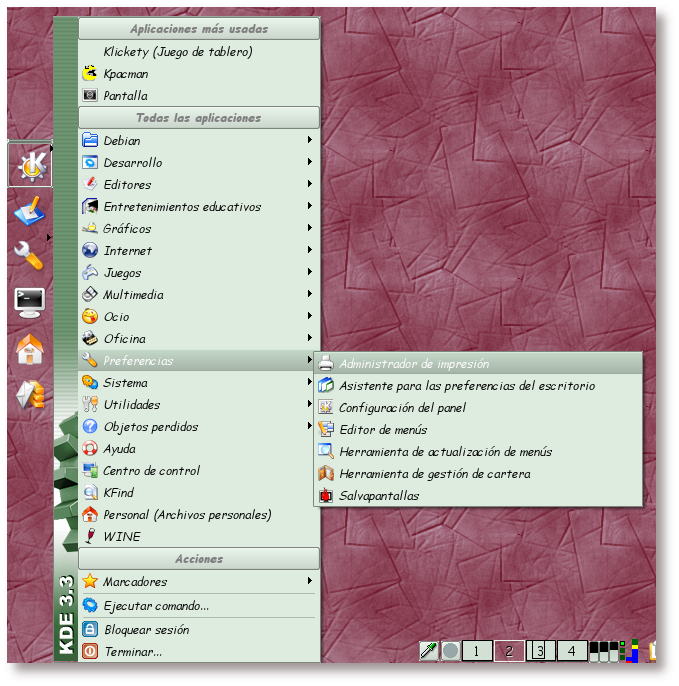

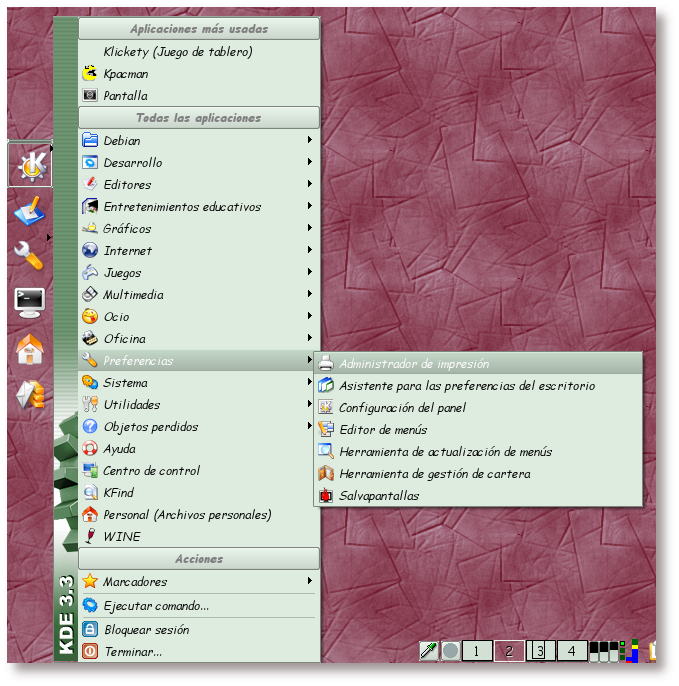

- 15.17. Arrancando el administrador de impresión

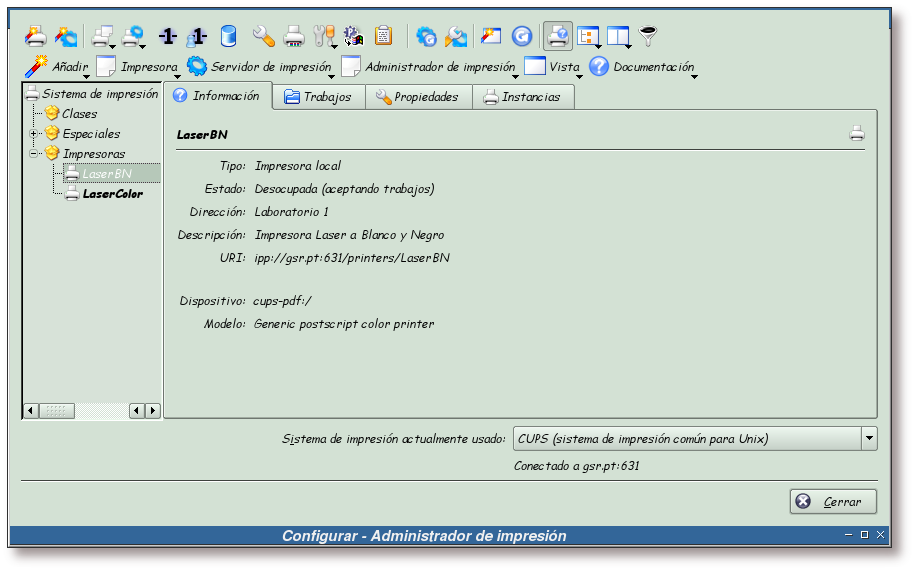

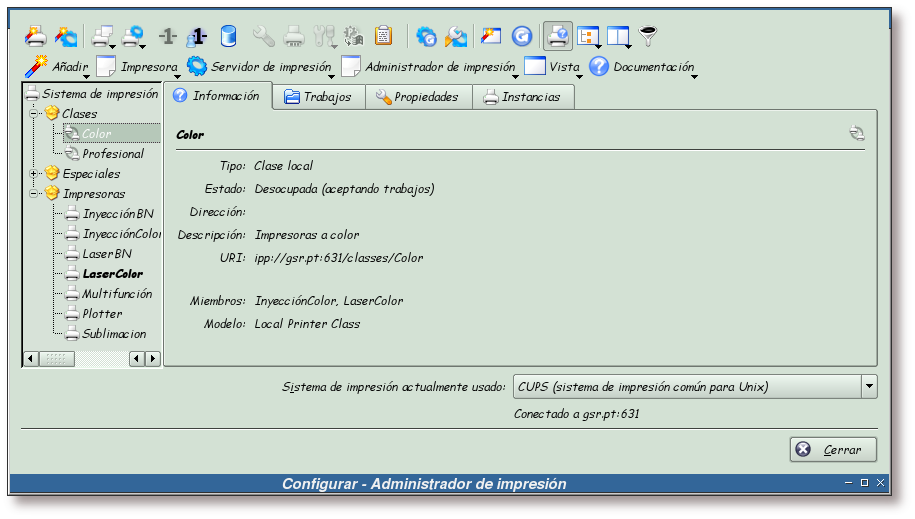

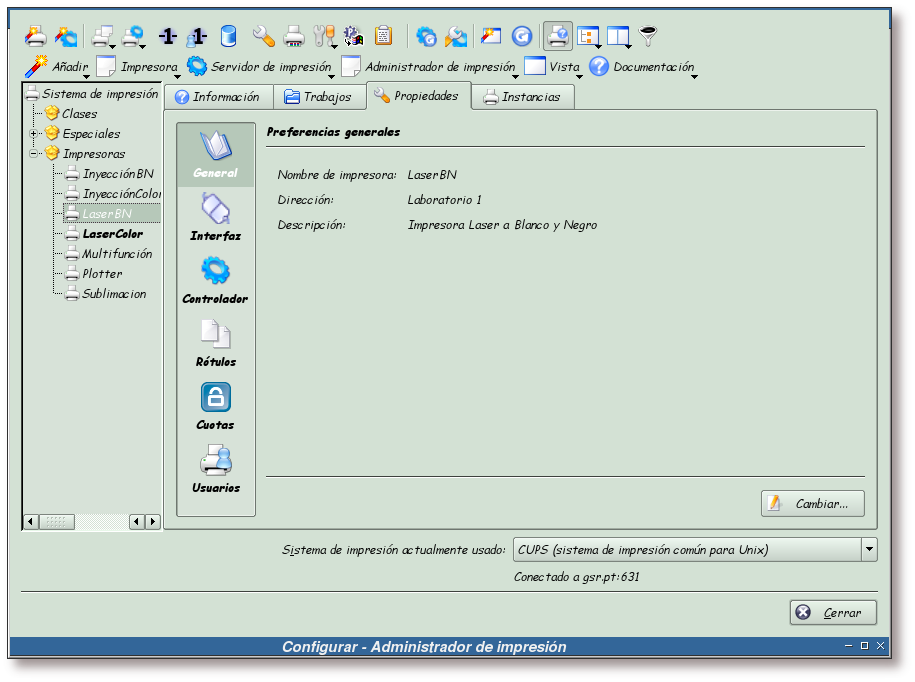

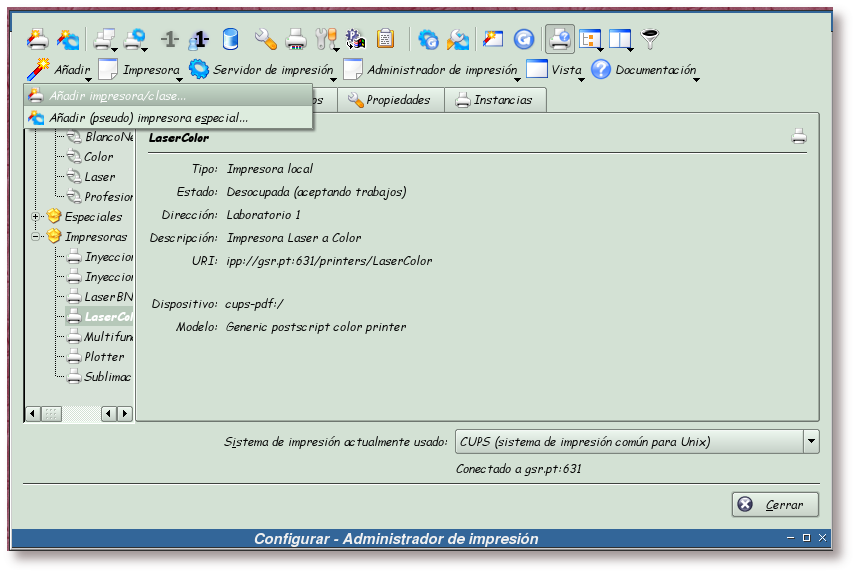

- 15.18. Administrador de impresión

- 15.19. Nueva impresora

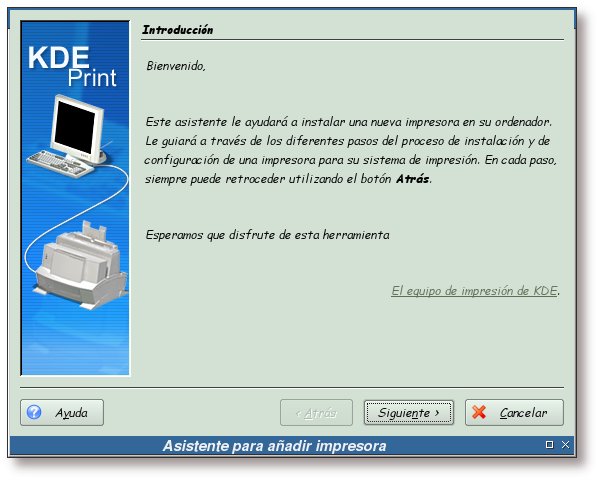

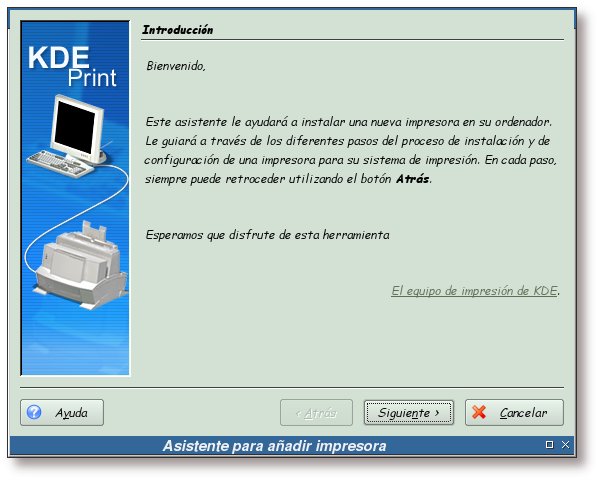

- 15.20. Bienvenida al asistente de impresión de KDE

- 15.21. Selección del tipo de impresora

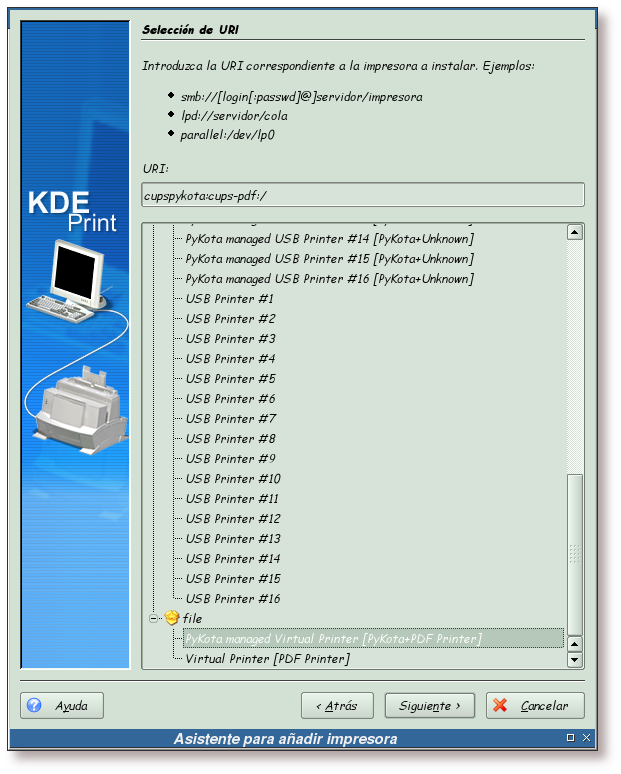

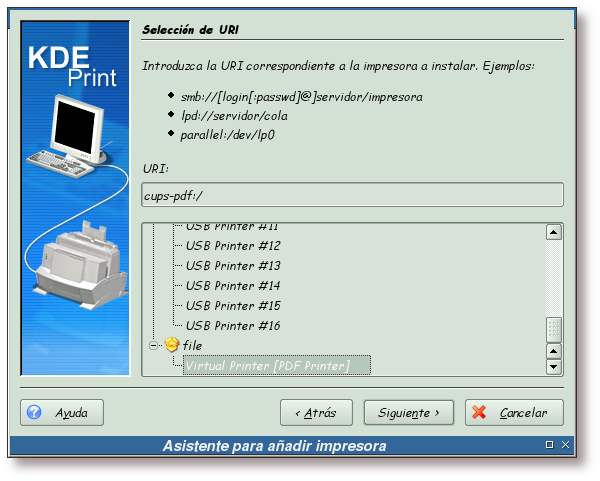

- 15.22. URI de la impresora

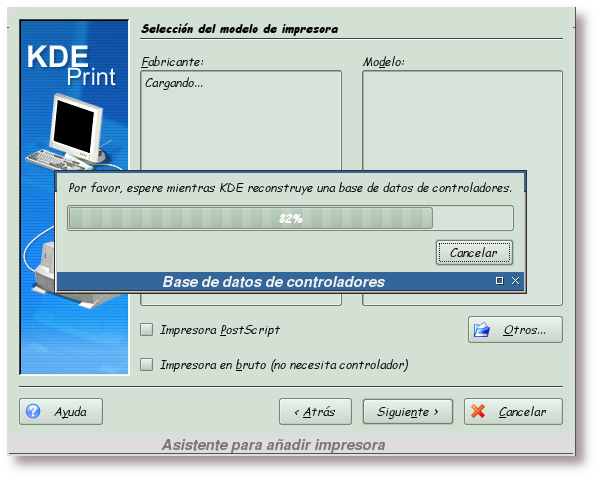

- 15.23. Reconstruyendo la base de datos de controladores

- 15.24. Modelo de la impresora

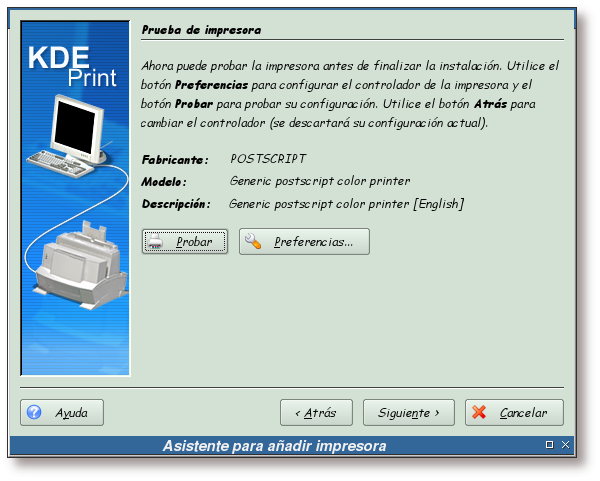

- 15.25. Probando la impresora I

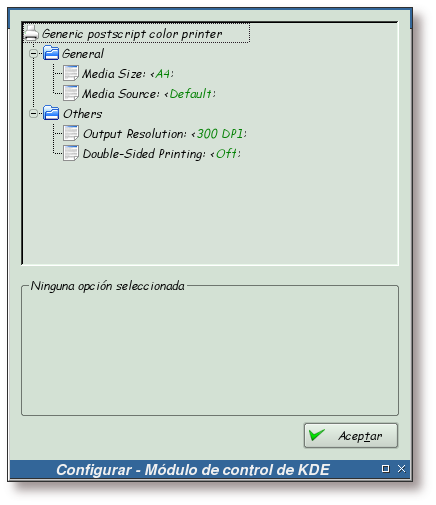

- 15.26. Opciones de configuración del controlador de impresión

- 15.27. Probando la impresora II

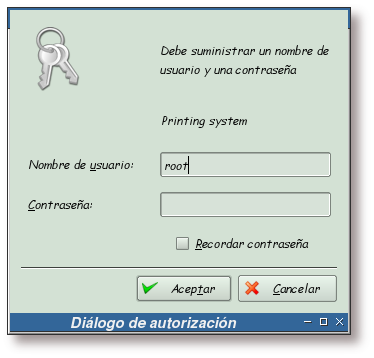

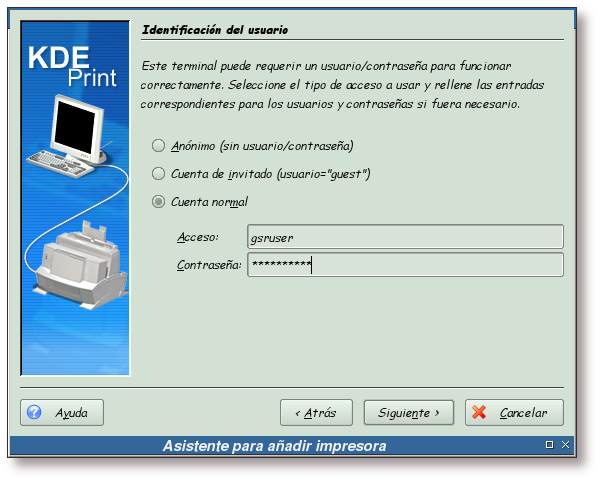

- 15.28. Usuario con privilegios de administración de impresión

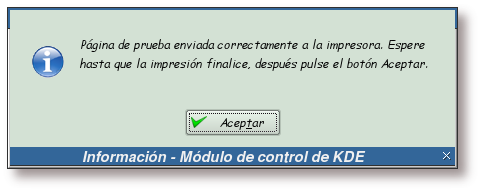

- 15.29. Prueba enviada a la impresora

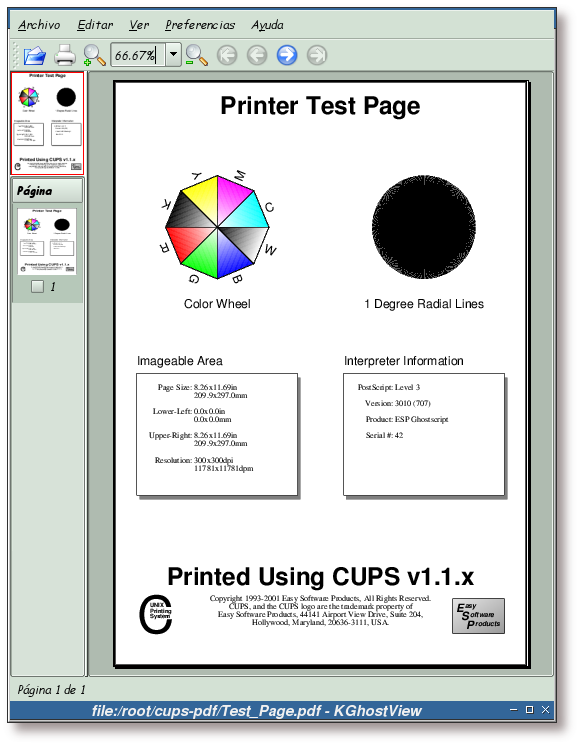

- 15.30. Prueba de impresión

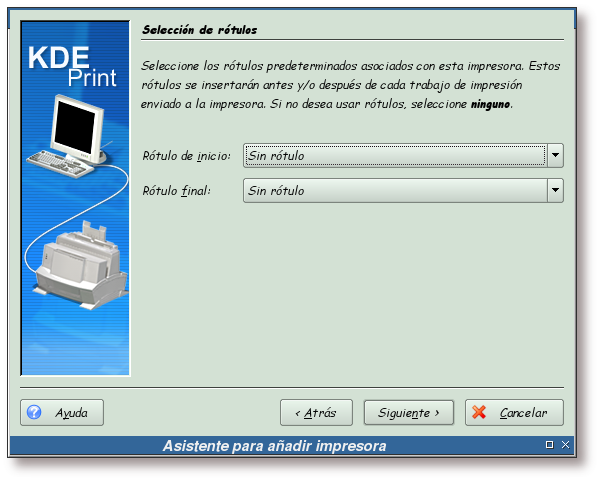

- 15.31. Selección de rótulos

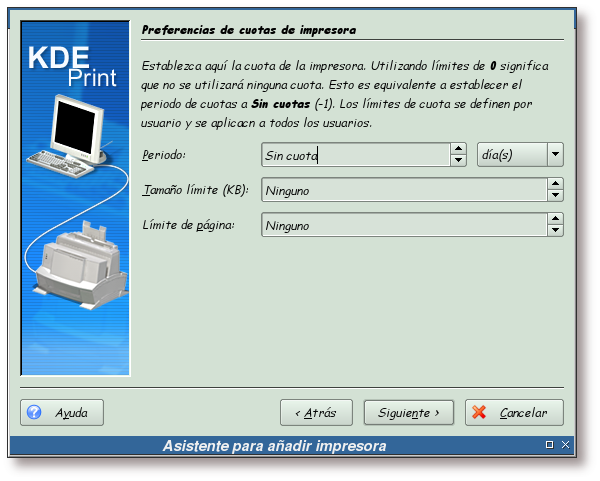

- 15.32. Cuotas de impresión

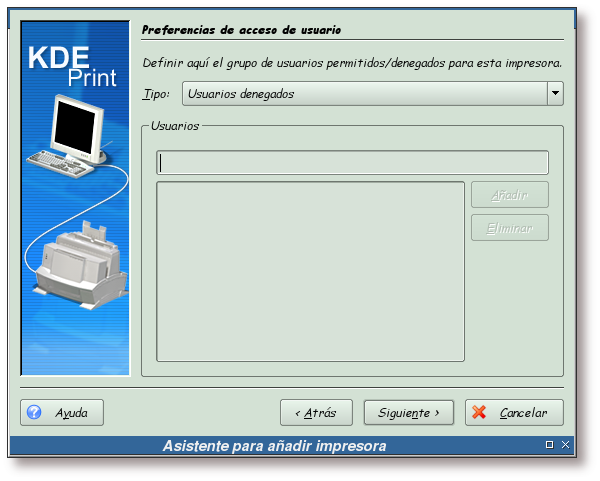

- 15.33. Permisos de acceso a la impresora

- 15.34. Información sobre la impresora

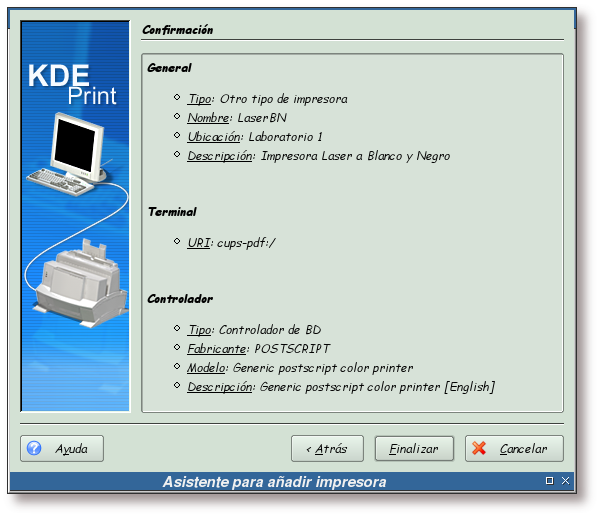

- 15.35. Confirmación

- 15.36. Nueva impresora LaserBN

- 15.37. Listado de impresoras

- 15.38. Accediendo a la interfaz de administración web de CUPS

- 15.39. Aviso acerca del certificado del servidor web I

- 15.40. Información SSL

- 15.41. Aviso acerca del certificado del servidor web II

- 15.42. Período de aceptación del certificado

- 15.43. Administrando clases

- 15.44. Clave del administrador

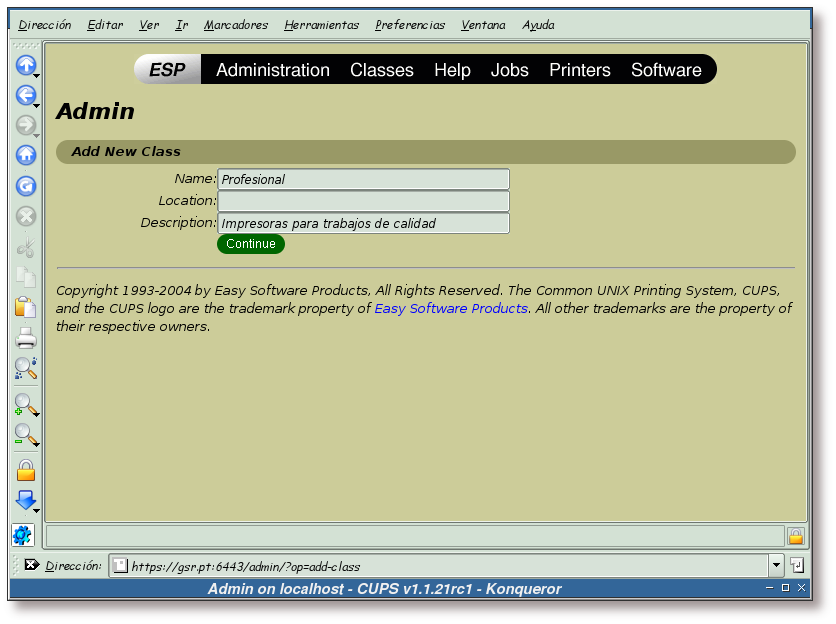

- 15.45. Añadiendo una clase

- 15.46. Información sobre la clase

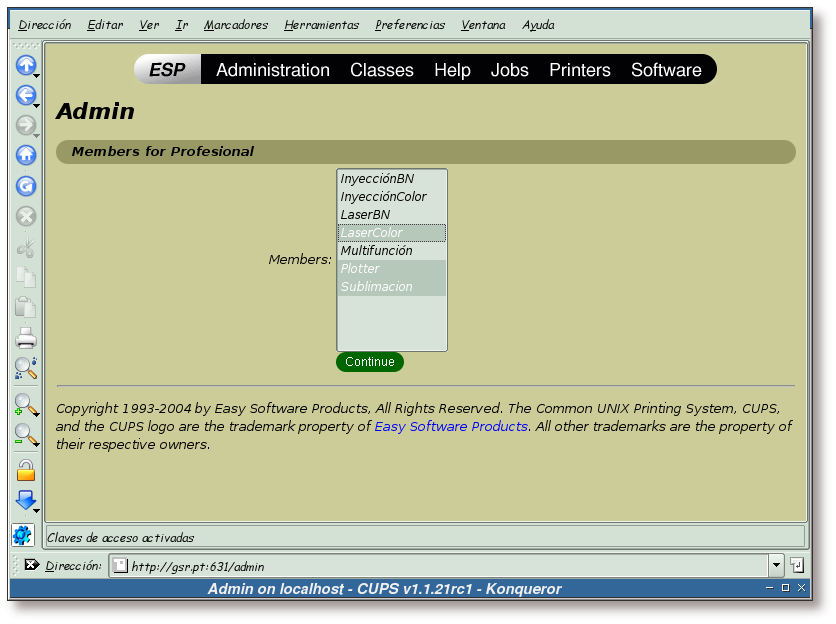

- 15.47. Miembros de la clase

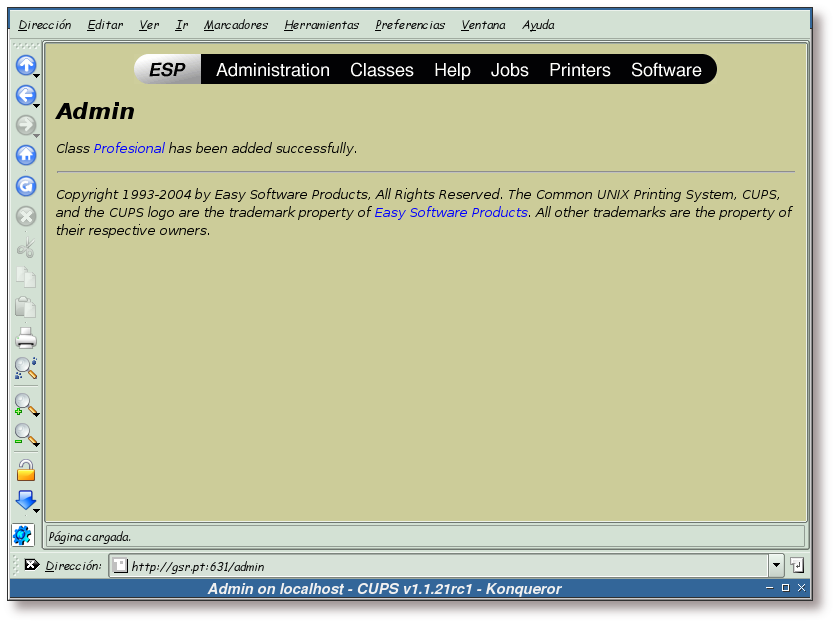

- 15.48. Nueva clase lista

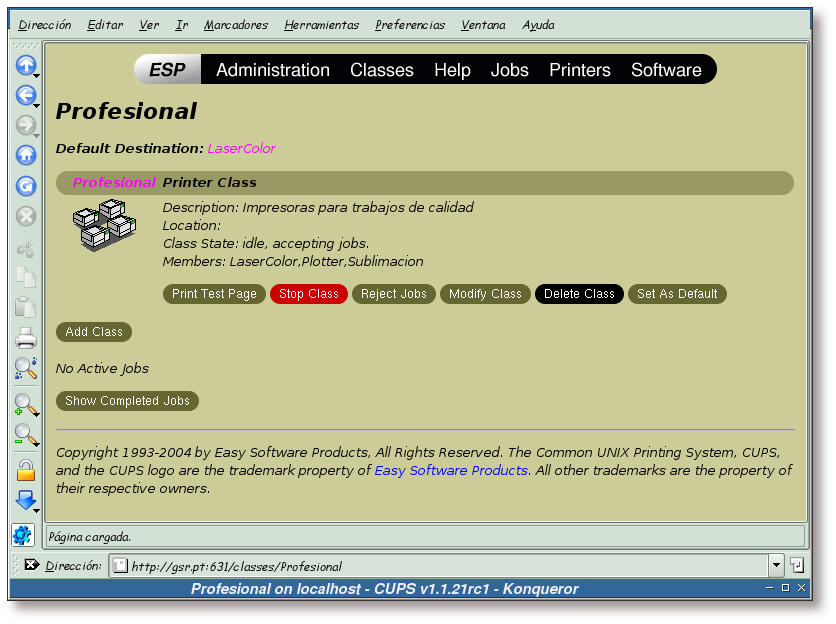

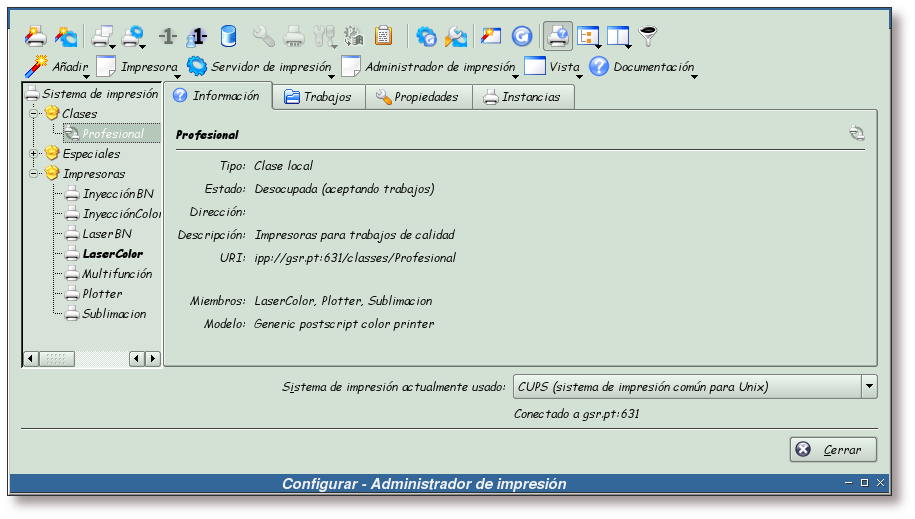

- 15.49. Información sobre la clase Profesional

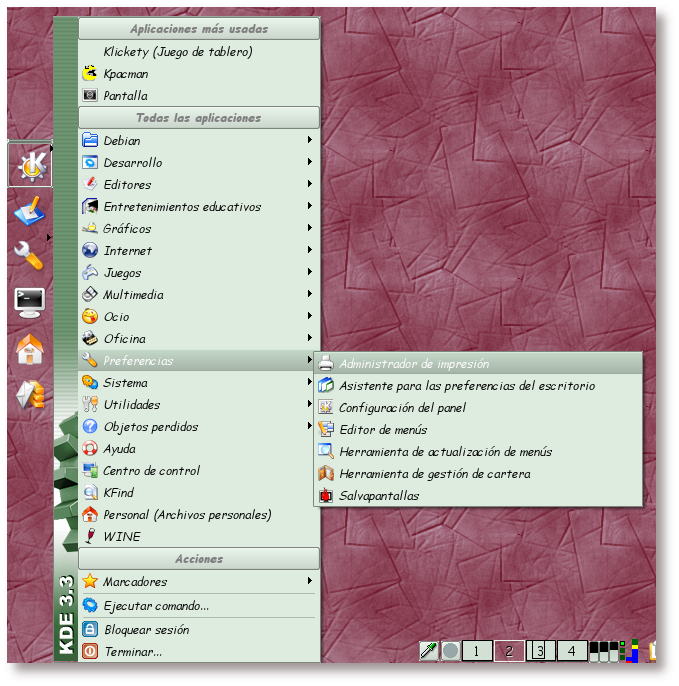

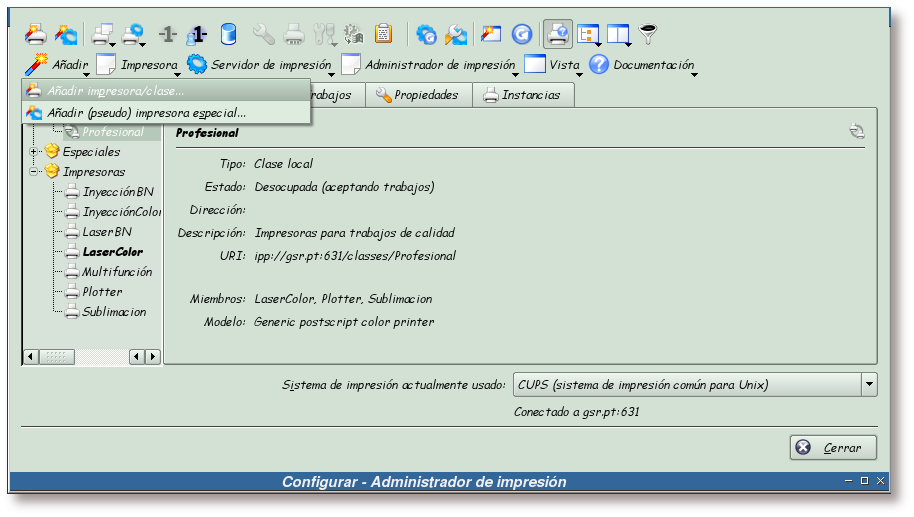

- 15.50. Arrancando el administrador de impresión

- 15.51. Administrador de impresión

- 15.52. Nueva clase

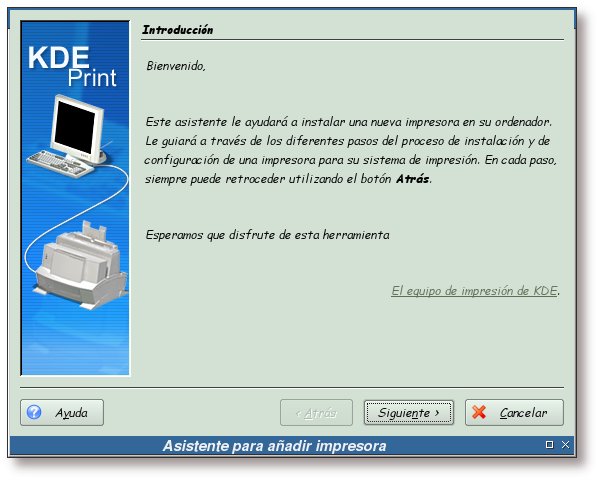

- 15.53. Bienvenida al asistente de impresión de KDE

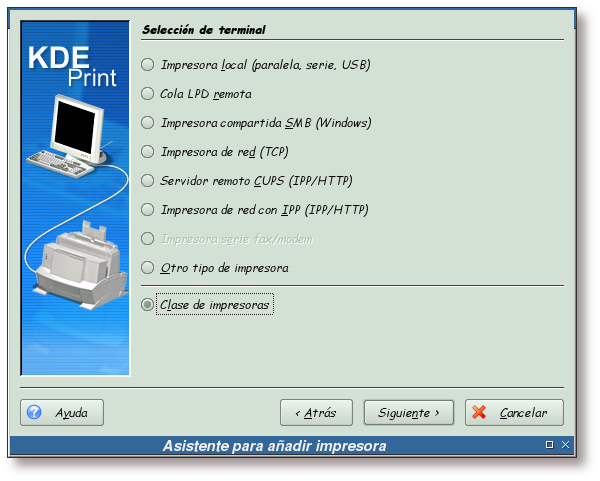

- 15.54. Selección de la clase impresora

- 15.55. Composición de la clase

- 15.56. Información sobre la clase

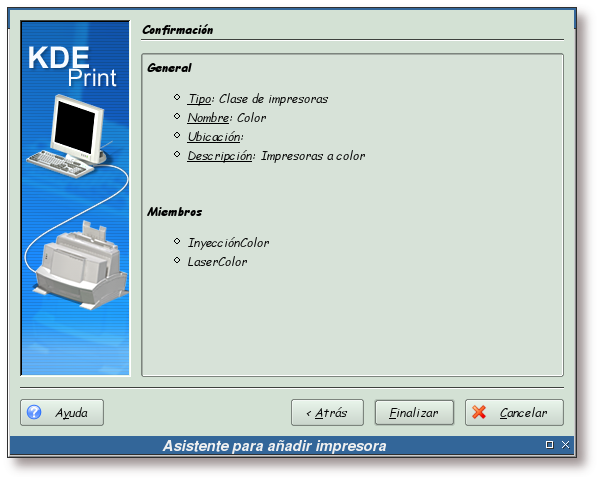

- 15.57. Confirmación de la creación de la nueva clase

- 15.58. Nueva clase Color

- 15.59. Listado de clases

- 15.60. Realizando una prueba de impresión sobre una clase

- 15.61. Confirmación del envío de la prueba de impresión

- 15.62. Información de envío

- 15.63. Proceso de descompresión de los controladores y archivos de instalación

- 15.64. Comienza el proceso de instalación

- 15.65. Pantalla de bienvenida del instalador

- 15.66. Arrancando el administrador de impresión

- 15.67. Nueva impresora

- 15.68. Bienvenida al asistente de impresión de KDE

- 15.69. Selección del tipo de impresora

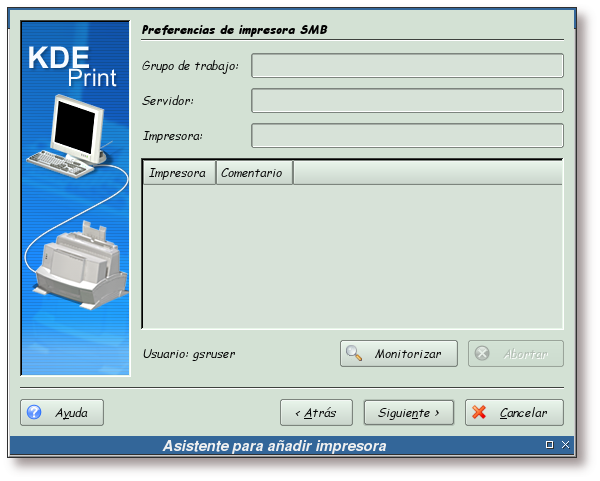

- 15.70. Usuario de acceso a la red Samba

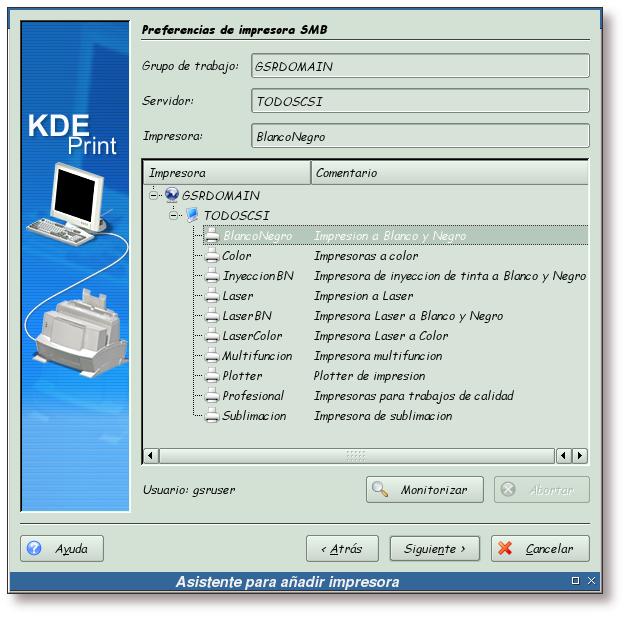

- 15.71. Monitorizar la red

- 15.72. Selección de la impresora

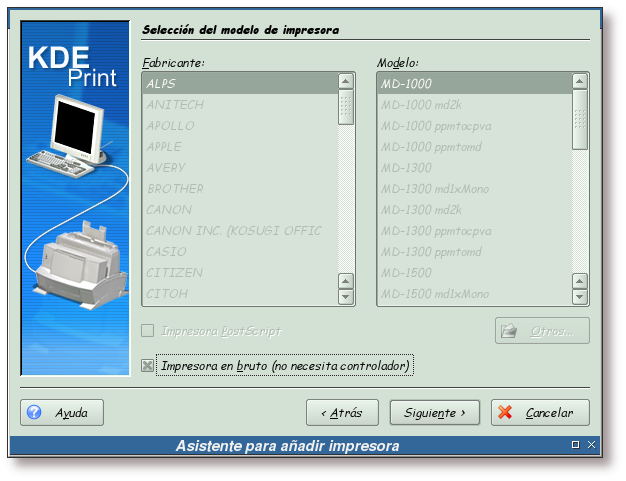

- 15.73. Modelo de la impresora

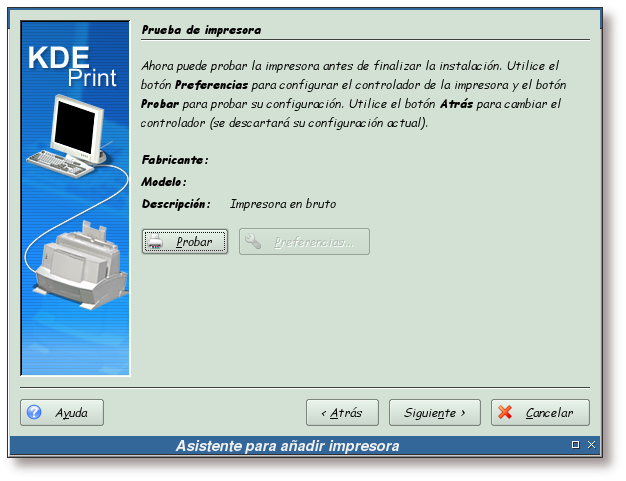

- 15.74. Probando la impresora

- 15.75. Usuario con privilegios de administración de impresión

- 15.76. Prueba enviada a la impresora

- 15.77. Prueba de impresión

- 15.78. Selección de rótulos

- 15.79. Cuotas de impresión

- 15.80. Permisos de acceso a la impresora

- 15.81. Información sobre la impresora

- 15.82. Confirmación

- 15.83. Nueva impresora CompartidaSamba

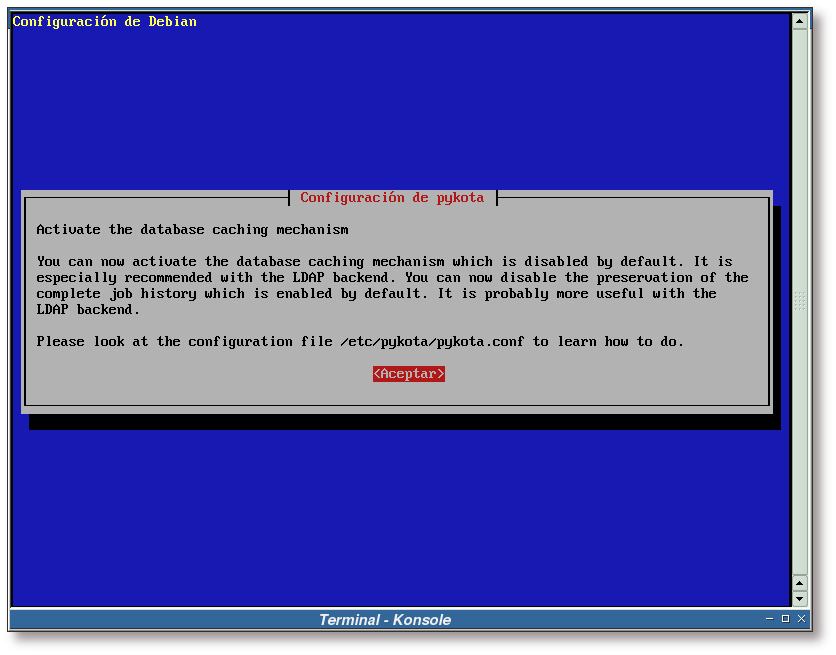

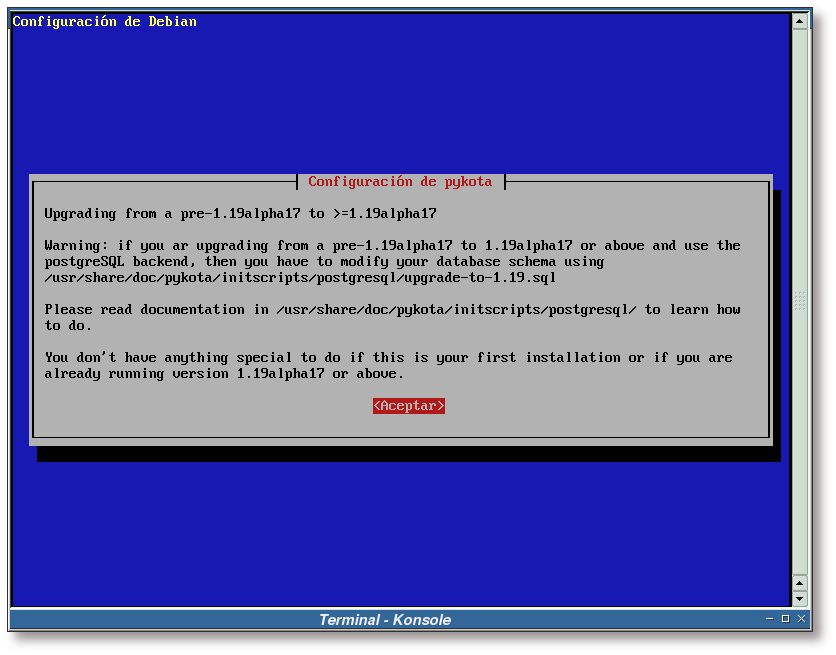

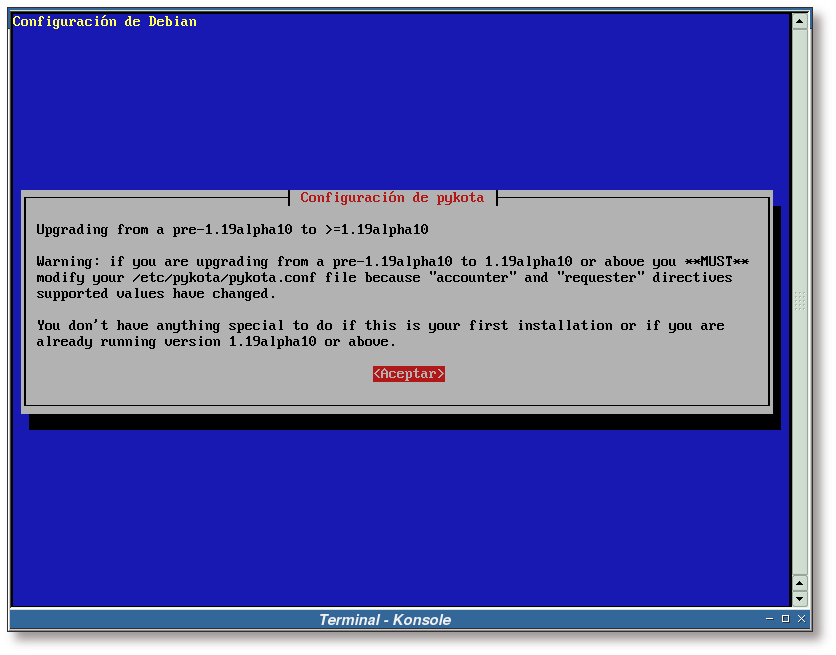

- 18.1. Información de PyKota a través de debconf I

- 18.2. Información de PyKota a través de debconf II

- 18.3. Información de PyKota a través de debconf III

- 21.1. Añadiendo una impresora con soporte para PyKota

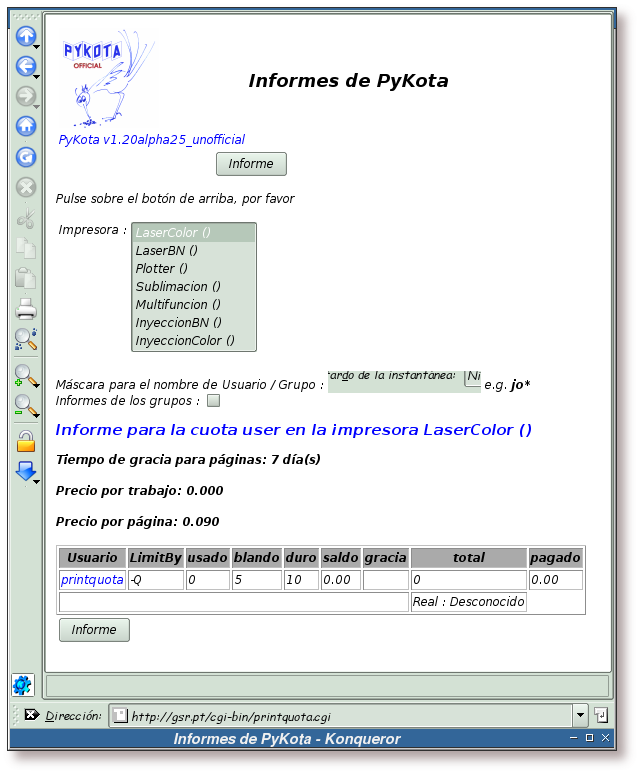

- 22.1. Informe de la impresora LaserColor

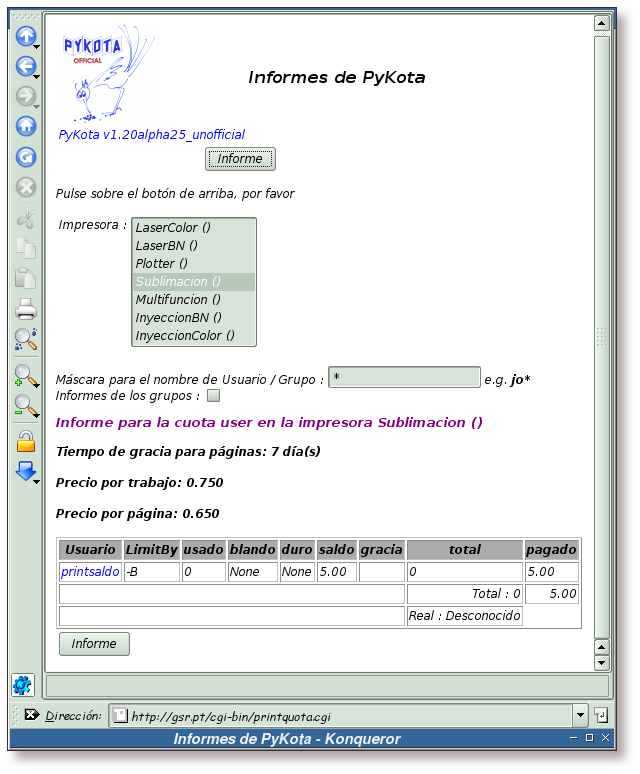

- 22.2. Informe de la impresora Sublimacion

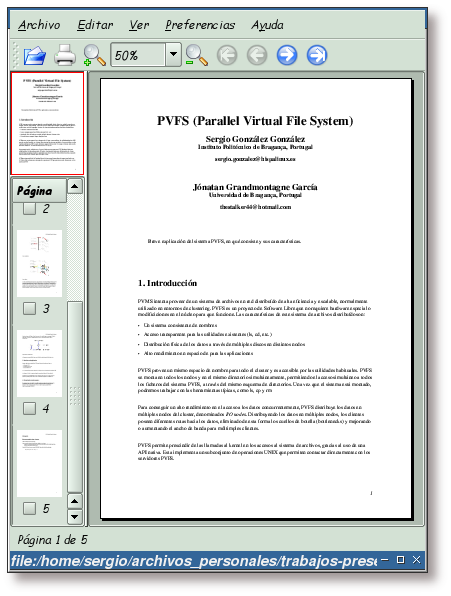

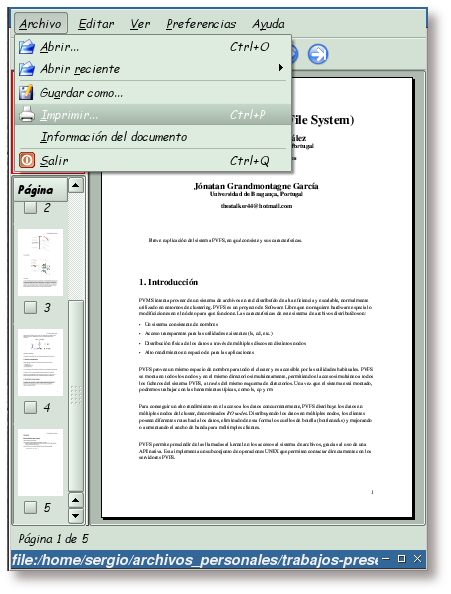

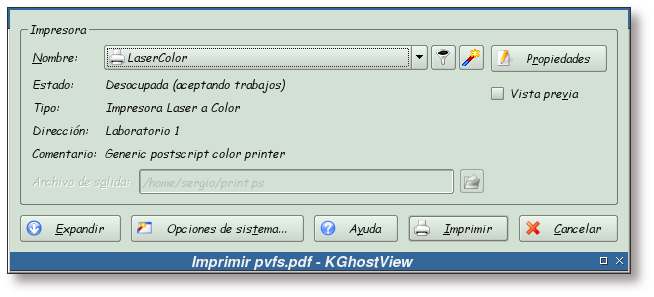

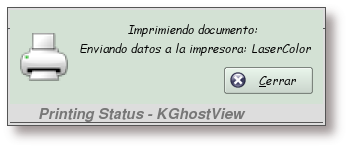

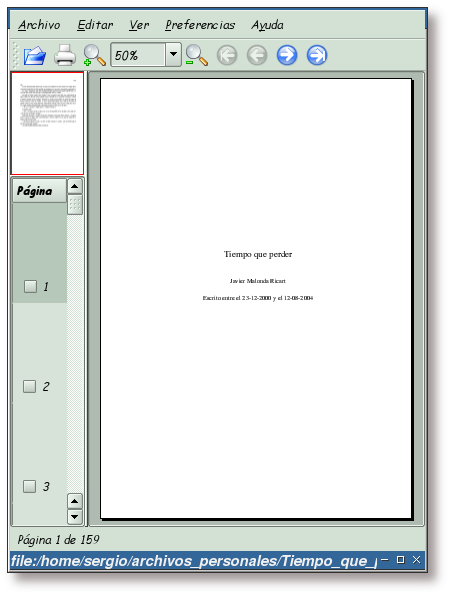

- 23.1. Impresión de un documento de 5 páginas I

- 23.2. Impresión de un documento de 5 páginas II

- 23.3. Impresión de un documento de 5 páginas III

- 23.4. Impresión de un documento de 5 páginas IV

- 23.5. Impresión de un documento que supera la cuota disponible

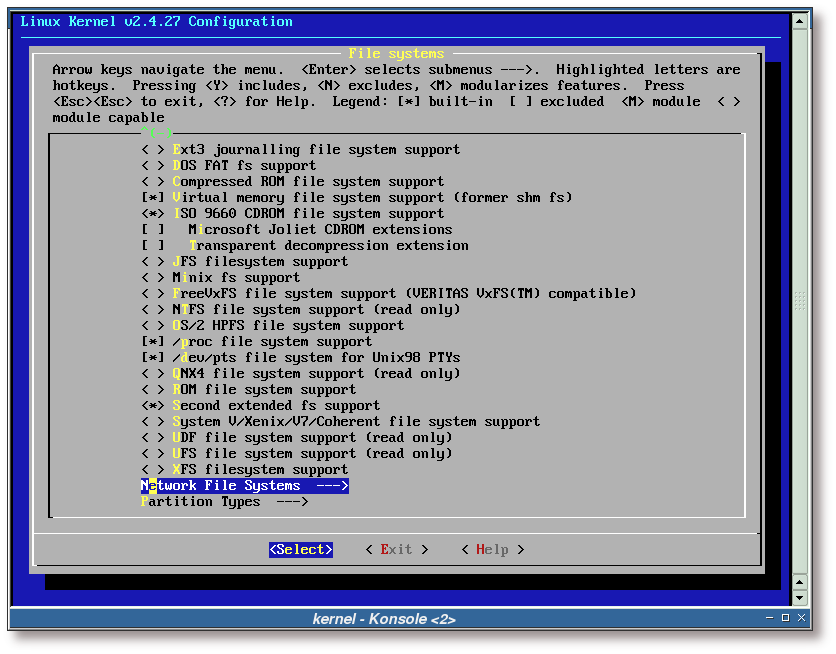

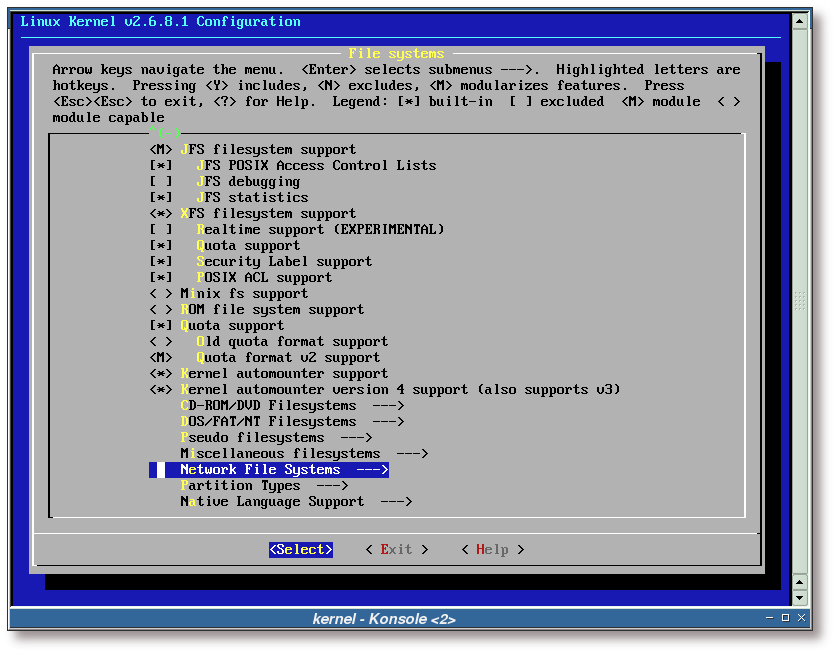

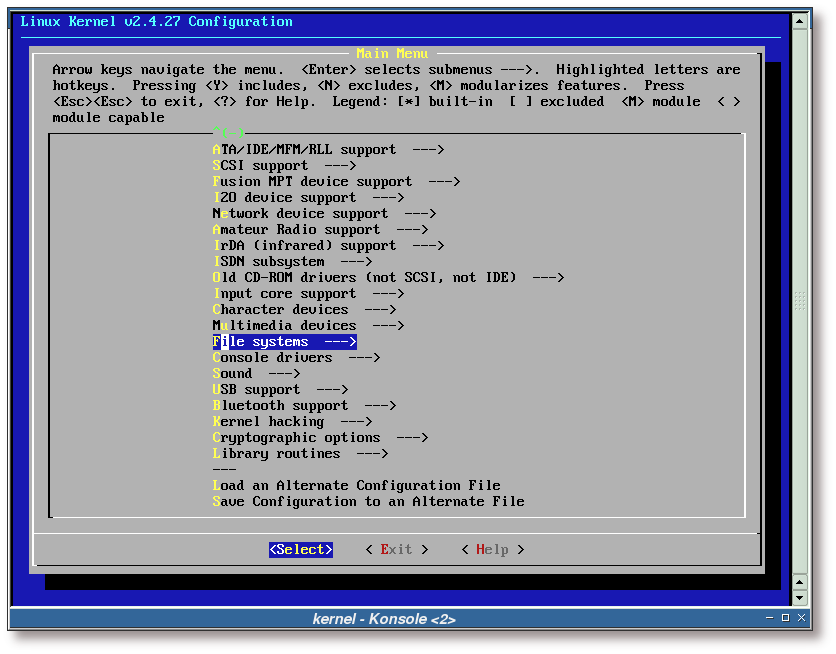

- D.1. Sistema de archivos

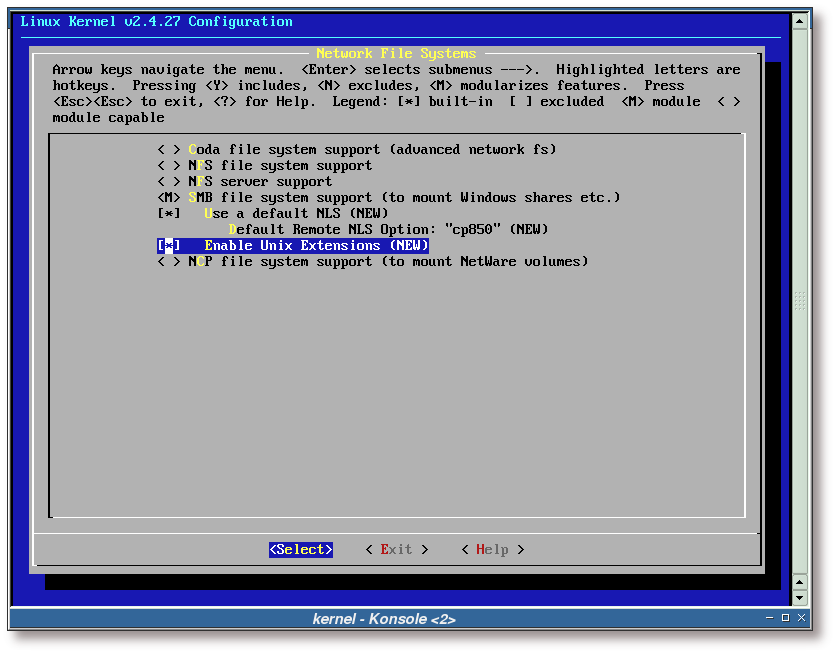

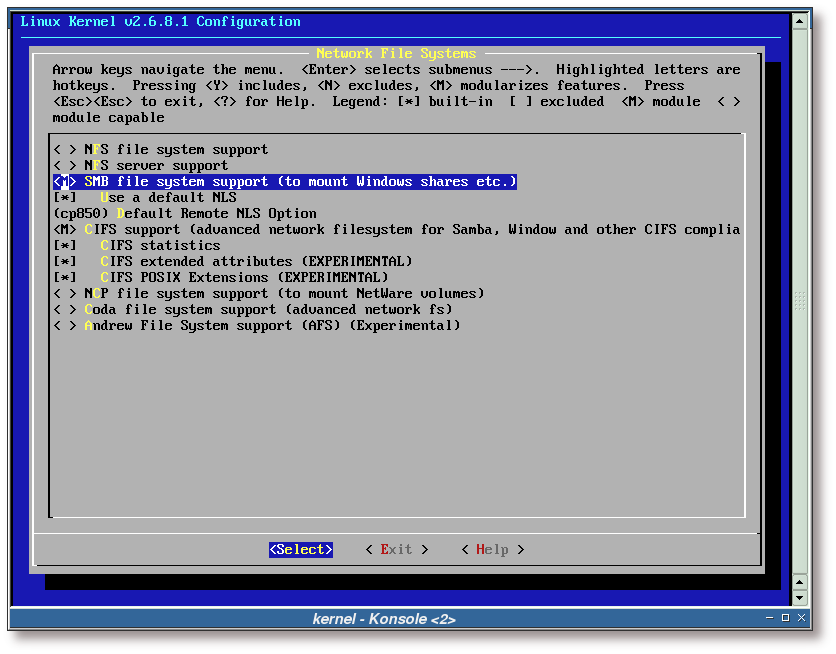

- D.2. Sistema de archivos en red

- D.3. Opciones relativas Samba

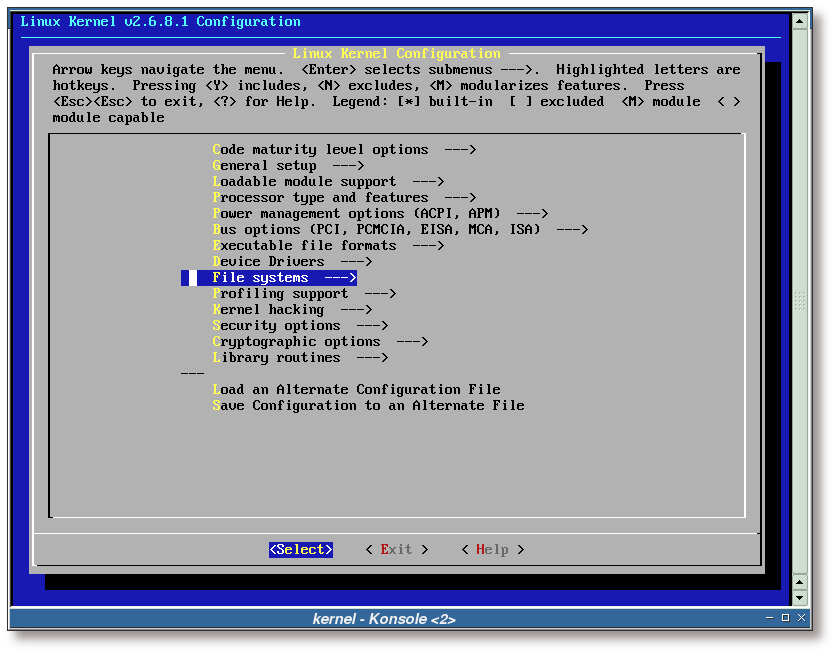

- D.4. Sistema de archivos

- D.5. Sistema de archivos en red

- D.6. Opciones relativas Samba

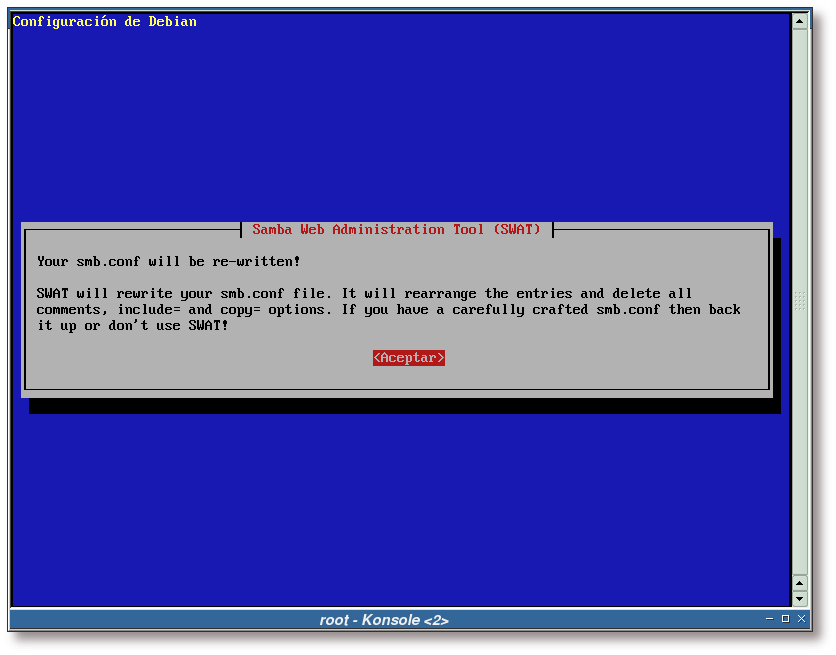

- E.1. Aviso de sobreescritura del archivo /etc/samba/smb.conf

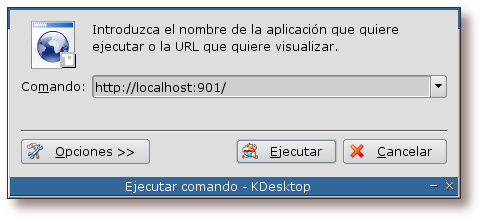

- E.2. Acceso a SWAT

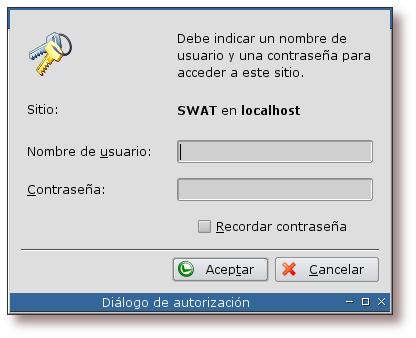

- E.3. Autentificación

- E.4. Pantalla principal de SWAT

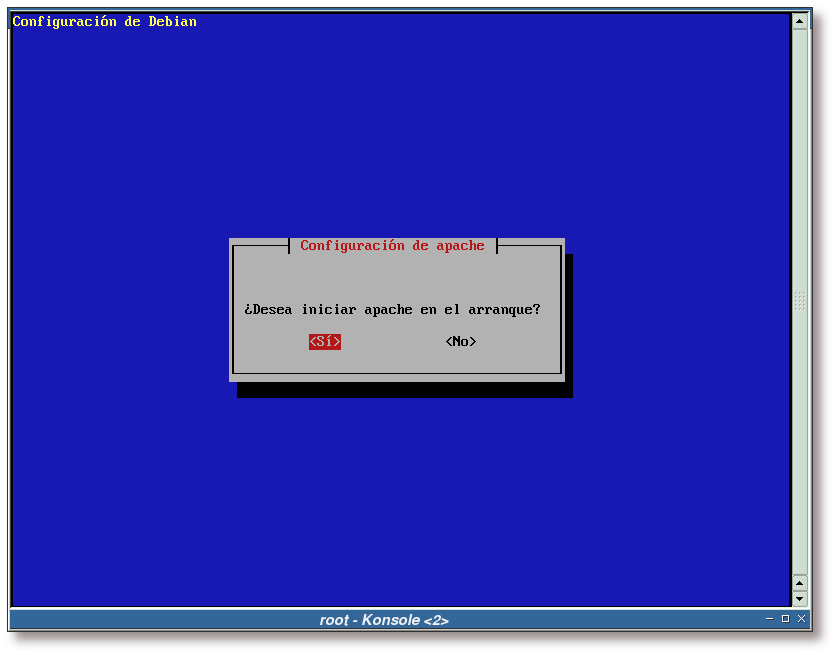

- F.1. ¿Arrancar Apache en el arranque?

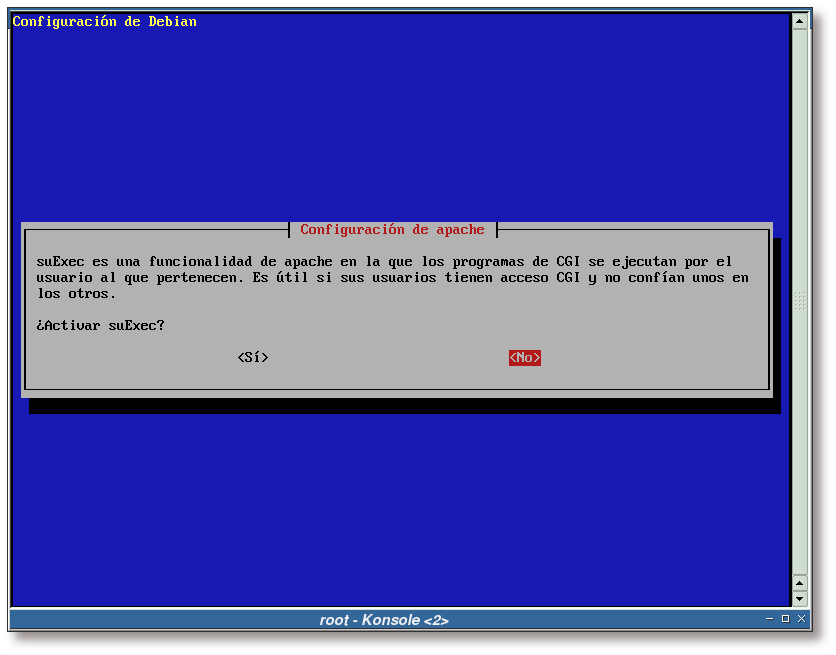

- F.2. ¿Activar suExec?

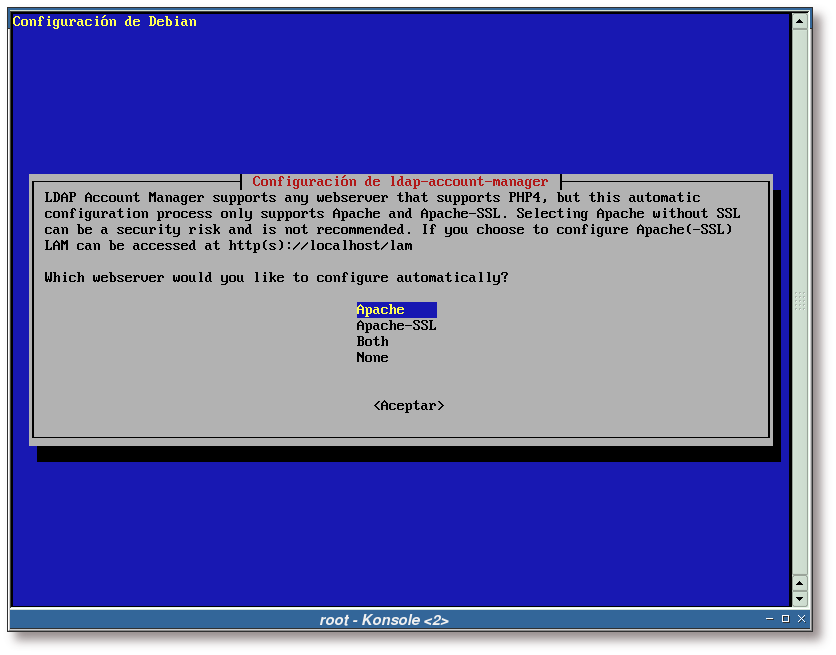

- F.3. ¿Para qué servidor(es) web se ha de configurar LAM?

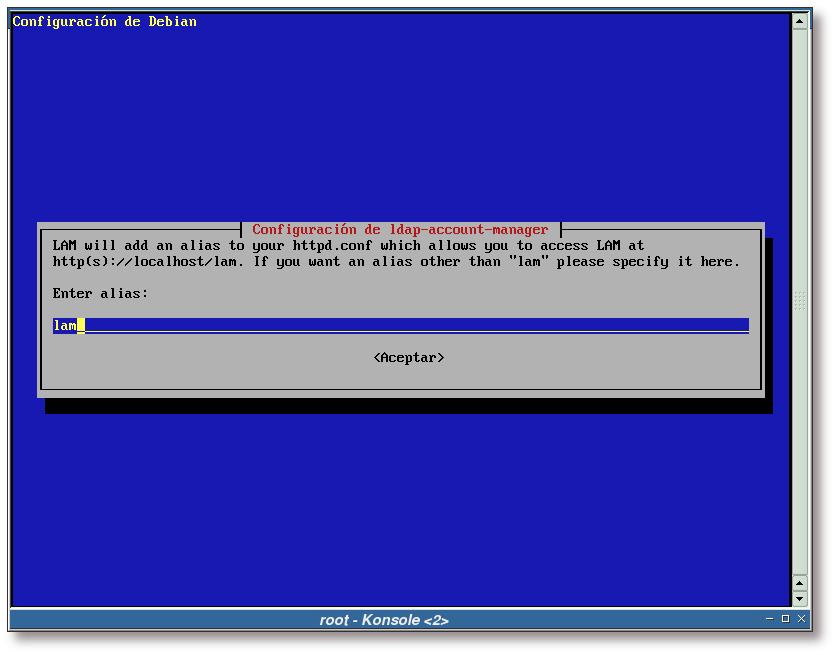

- F.4. Alias para el acceso a LAM desde el servidor web

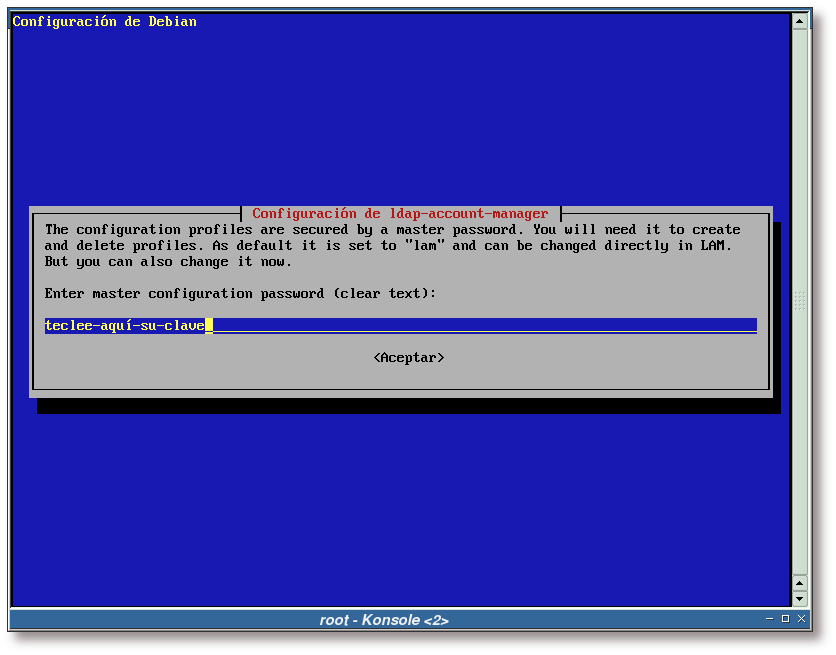

- F.5. Clave para el administrador de los perfiles dentro de LAM

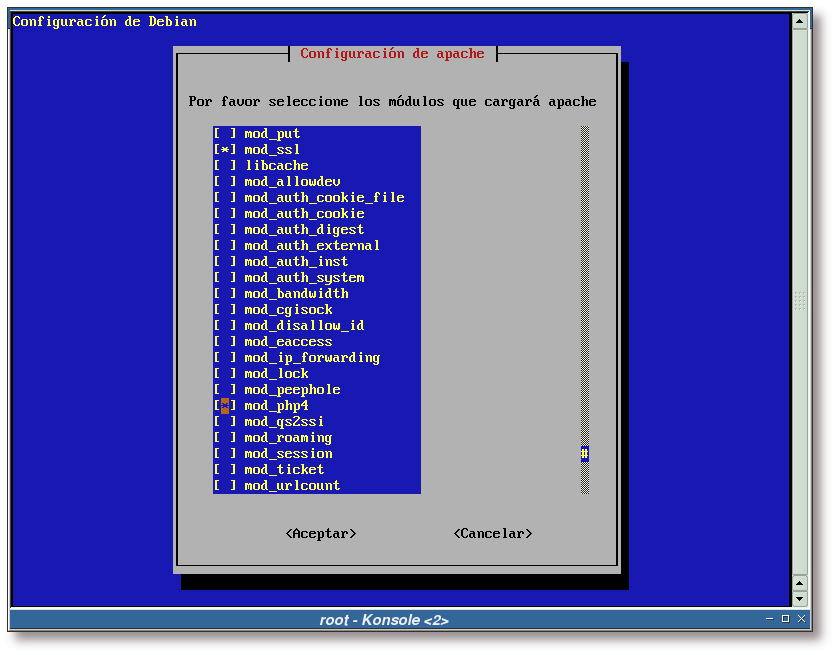

- F.6. Módulos que cargará Apache

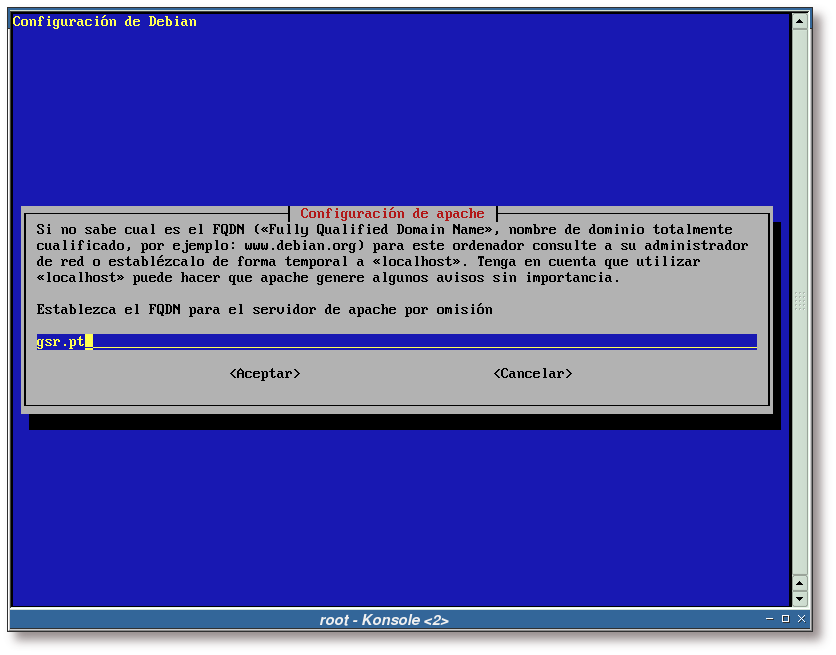

- F.7. Nombre del dominio que servirá Apache por defecto

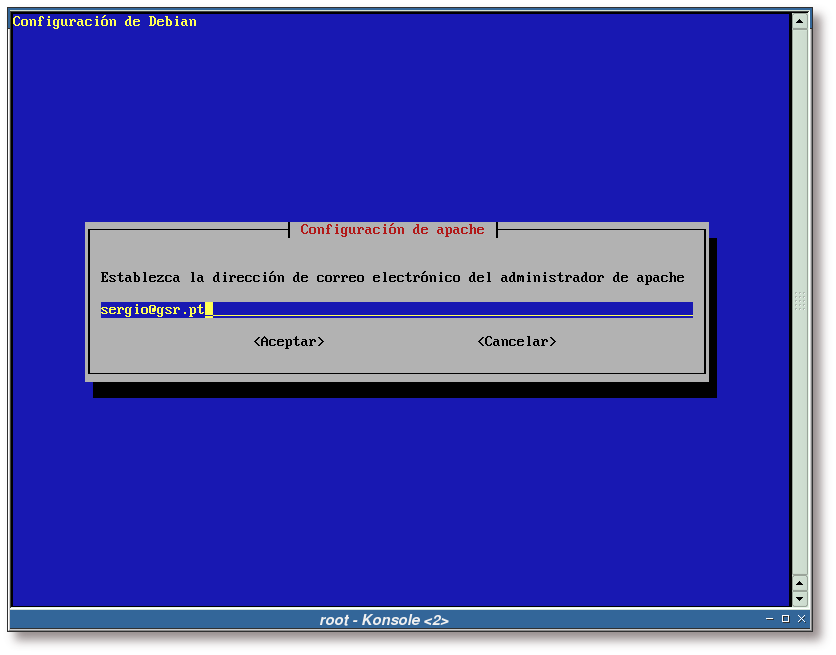

- F.8. Dirección de correo electrónico del administrador de Apache

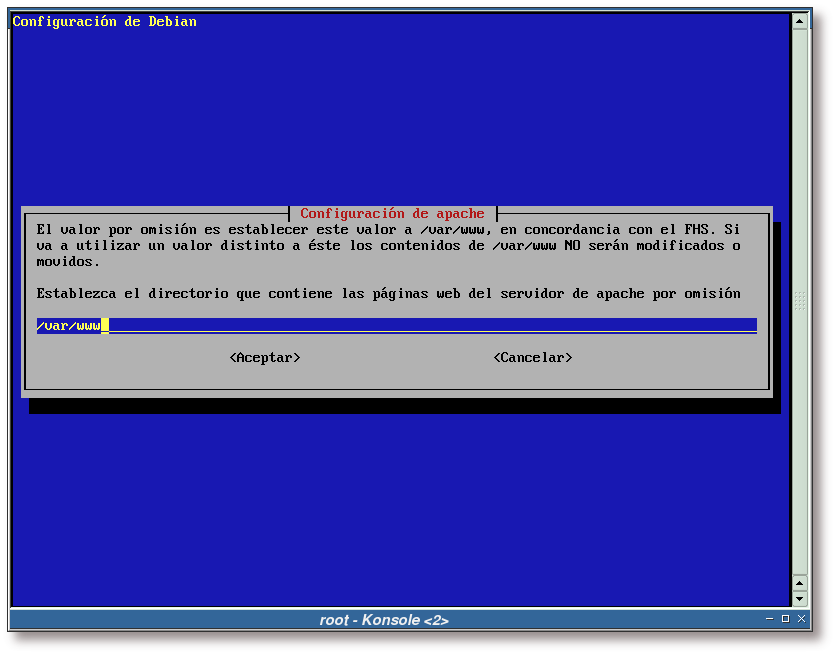

- F.9. Directorio raíz de Apache por defecto

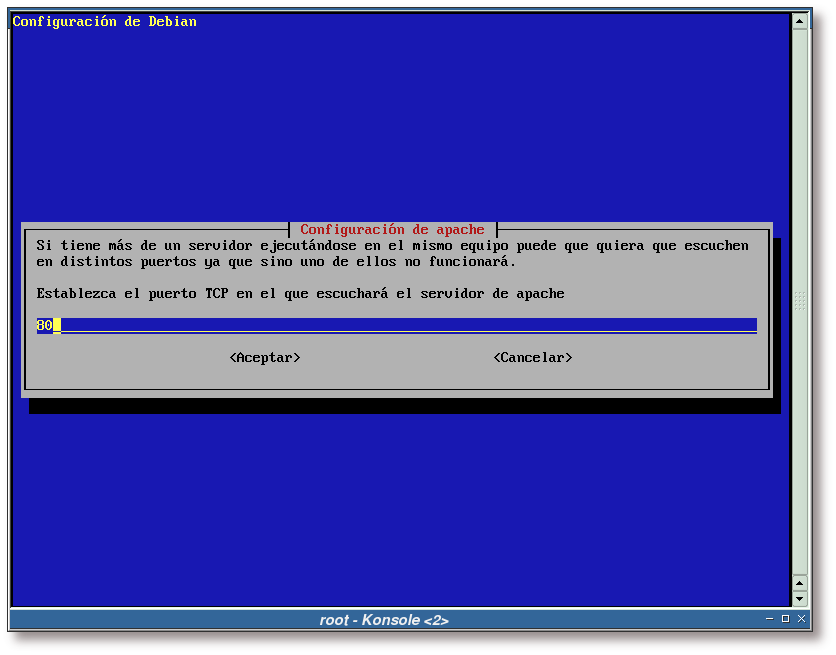

- F.10. Puerto de escucha de Apache

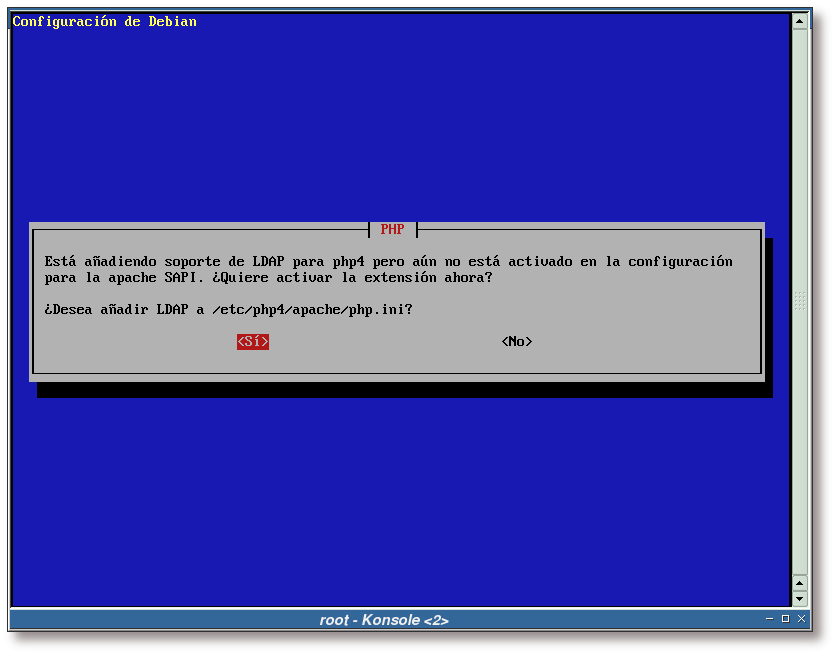

- F.11. Activar la extensión LDAP en PHP4

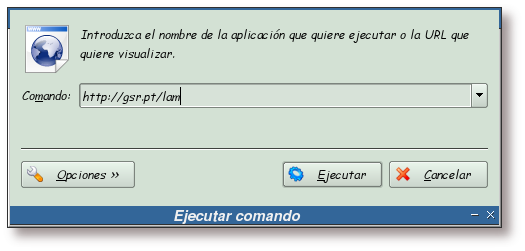

- F.12. URL donde está instalado LAM

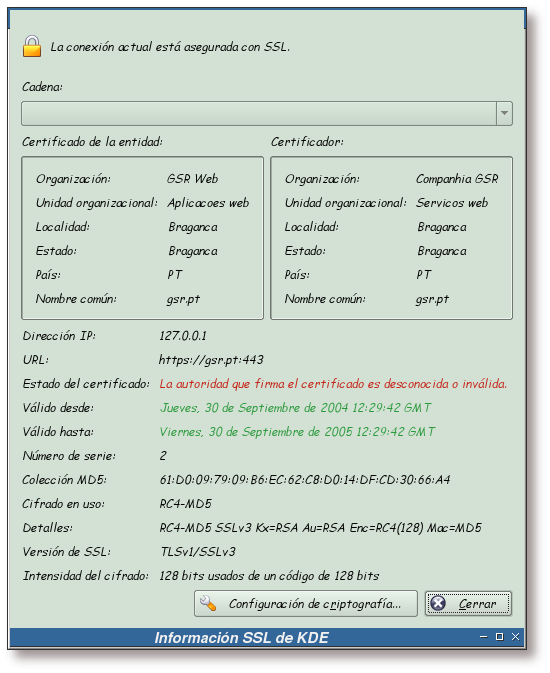

- F.13. Aviso acerca del certificado del servidor web I

- F.14. Información SSL

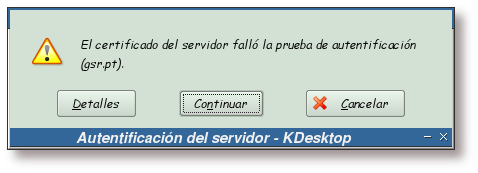

- F.15. Aviso acerca del certificado del servidor web II

- F.16. Período de aceptación del certificado

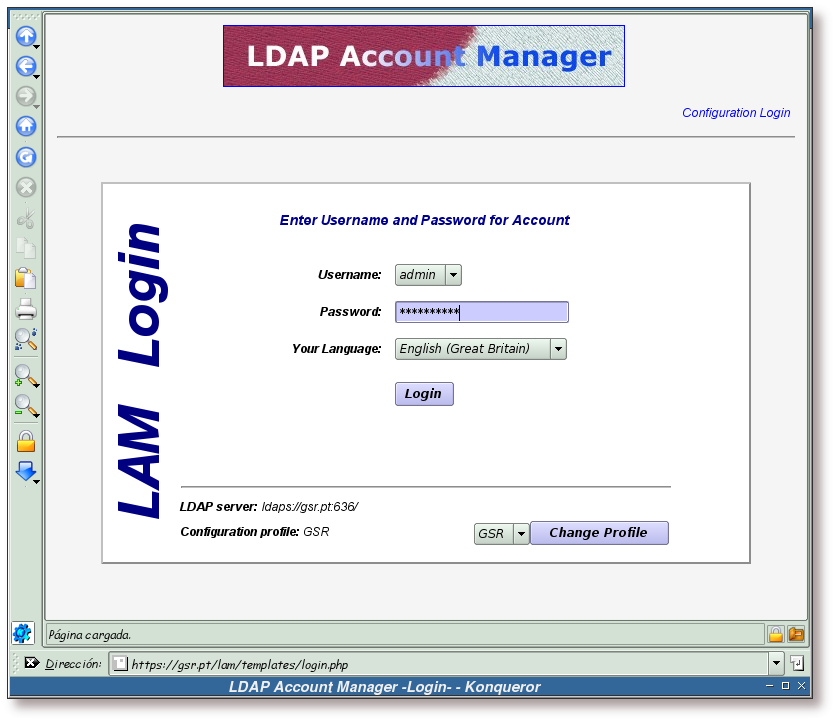

- F.17. Pantalla de ingreso

- F.18. Pantalla de configuración

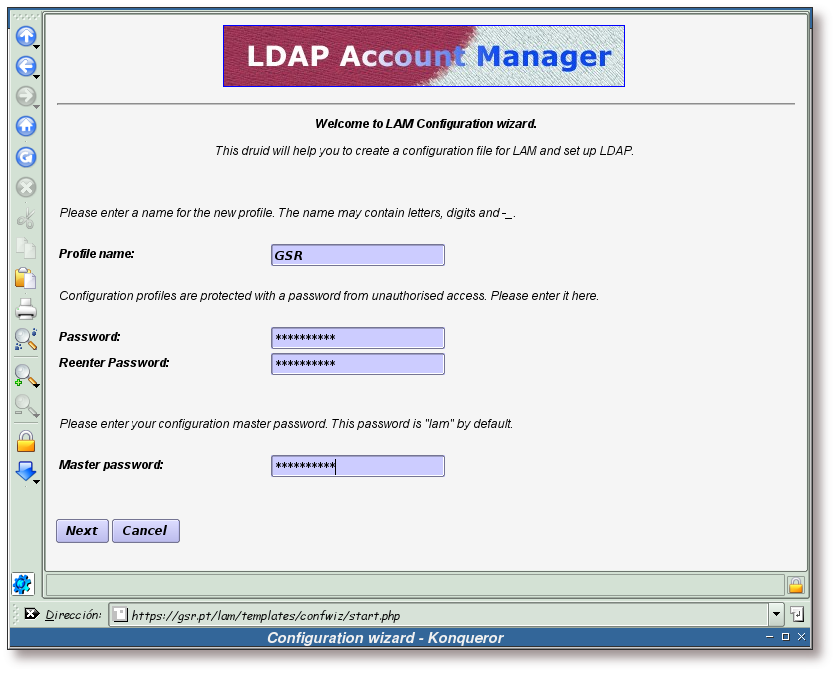

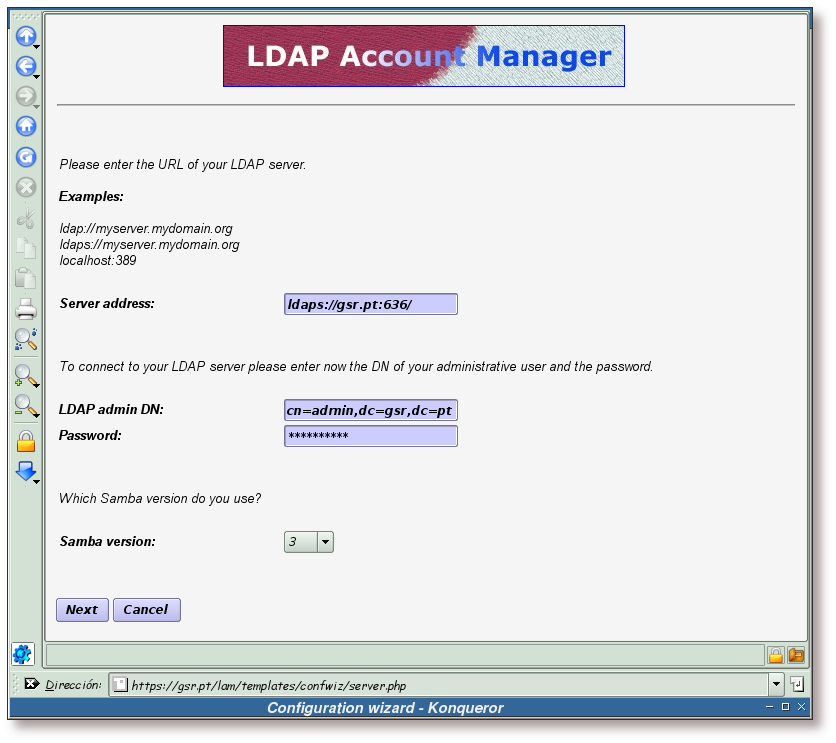

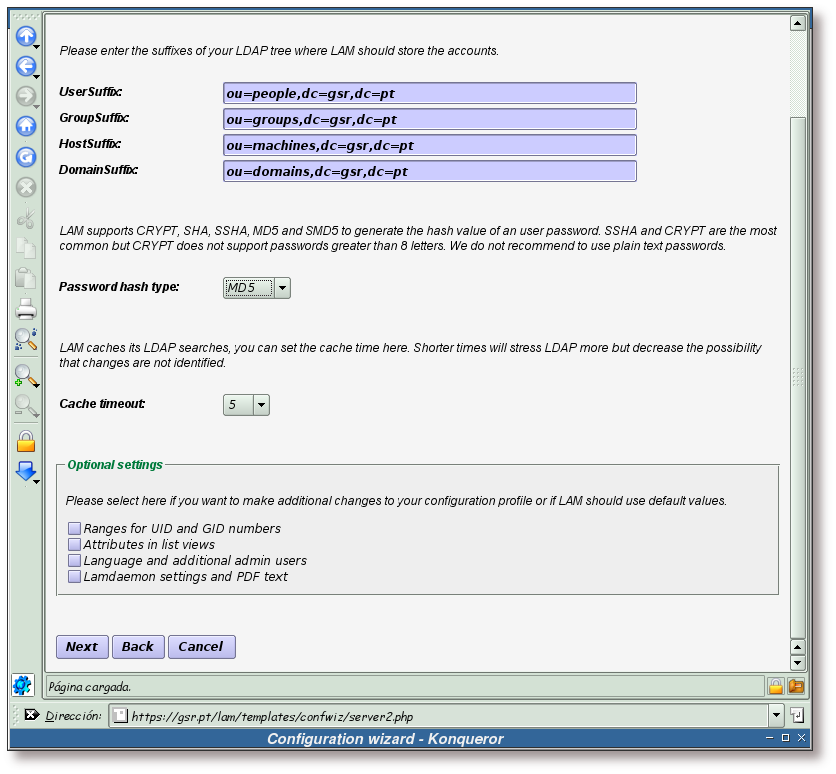

- F.19. Asistente de configuración, datos del perfil

- F.20. Asistente de configuración, datos del servidor LDAP y Samba

- F.21. Asistente de configuración, creando la estructura para el directorio LDAP

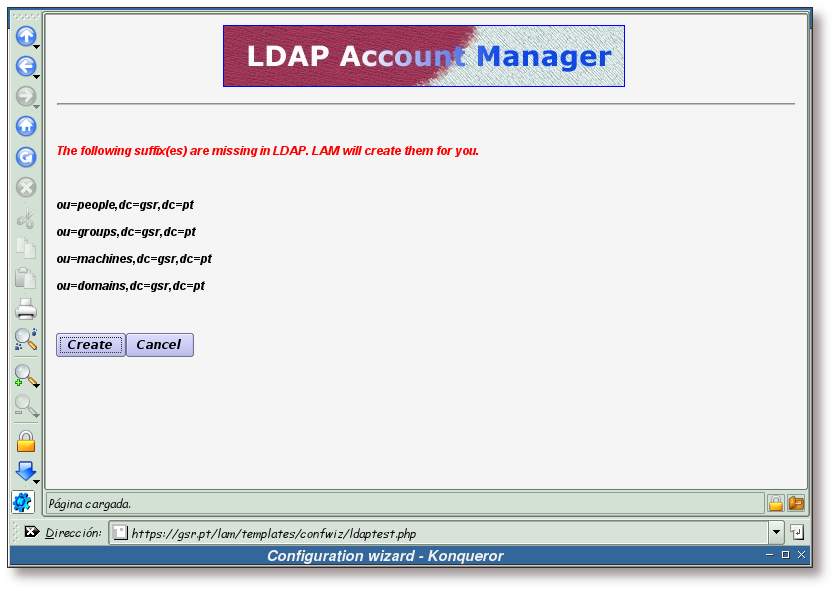

- F.22. Asistente de configuración, confirmación de la creación de entradas LDAP

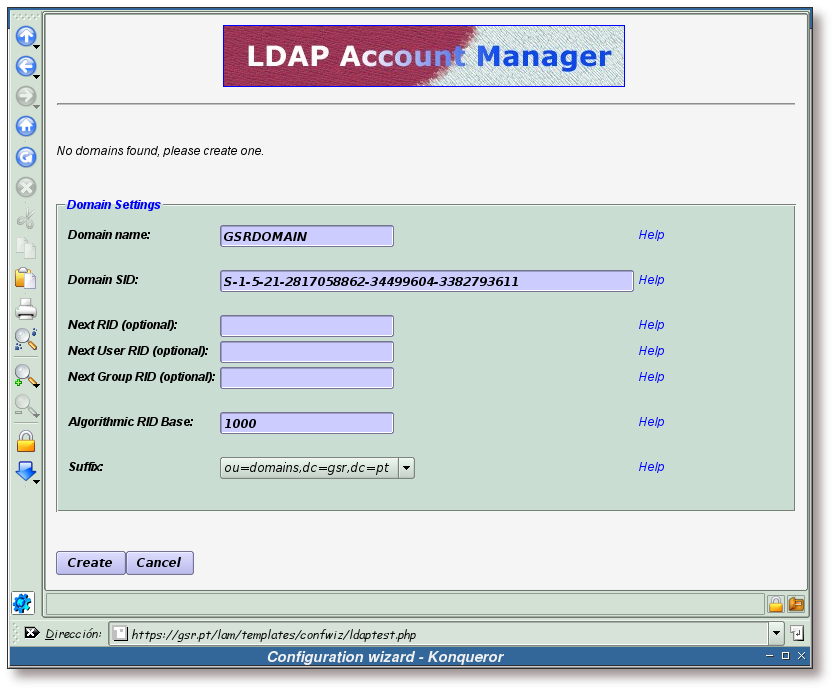

- F.23. Asistente de configuración, creación de un dominio

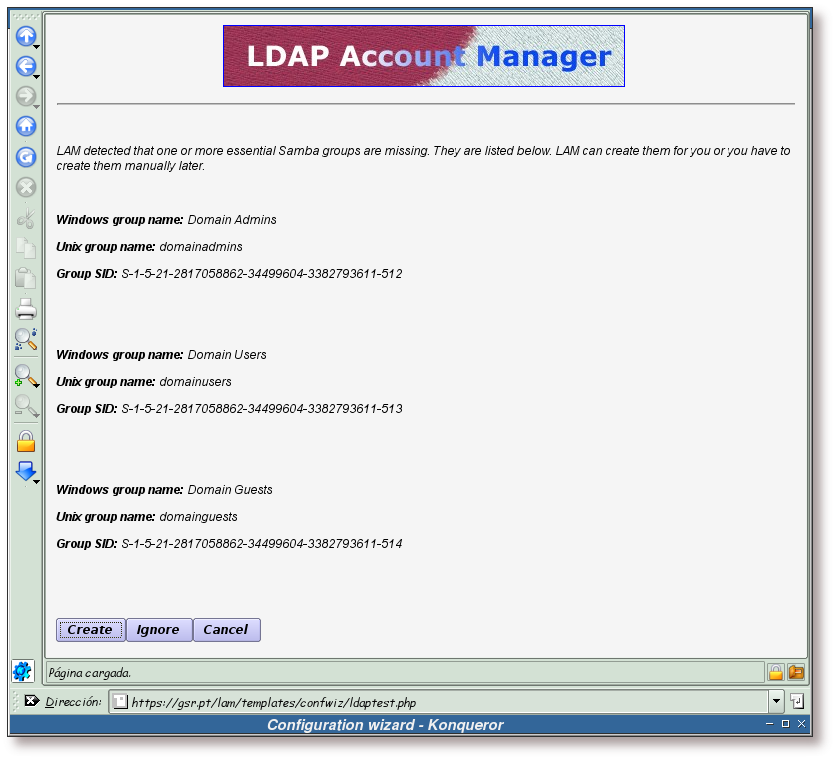

- F.24. Asistente de configuración, creación de grupos para Samba

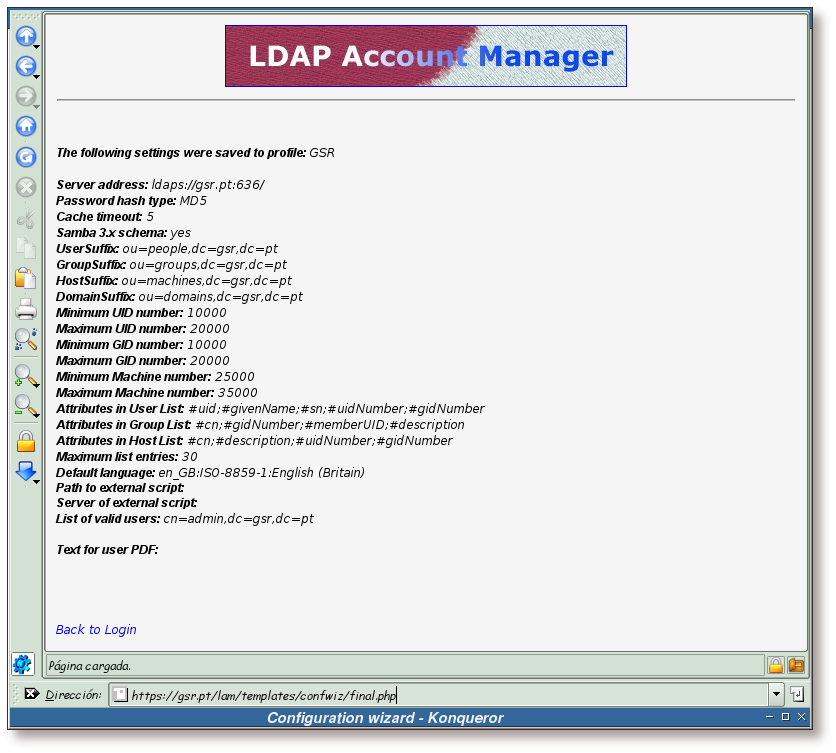

- F.25. Información sobre el nuevo perfil creado

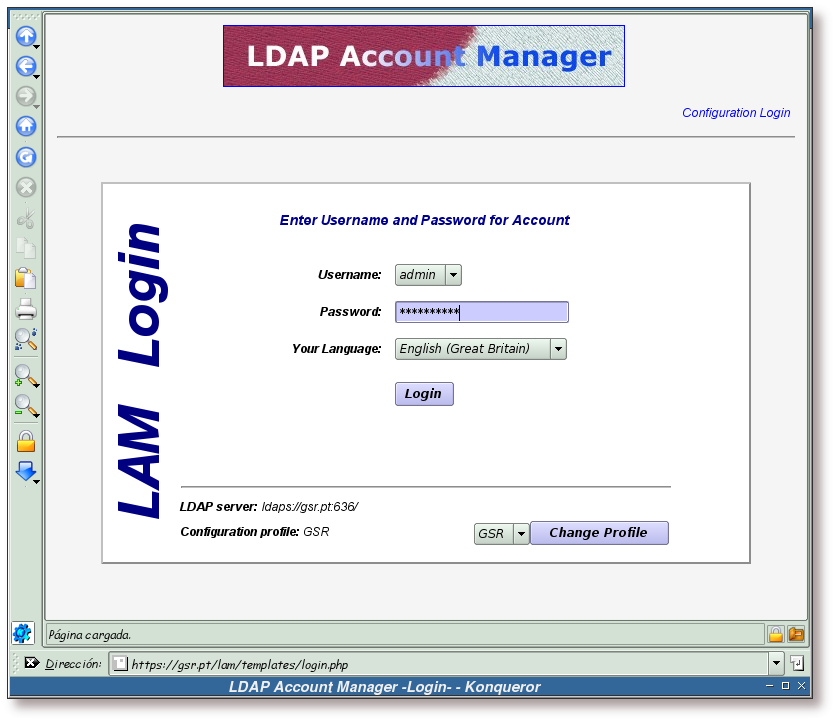

- F.26. Ingreso en LAM

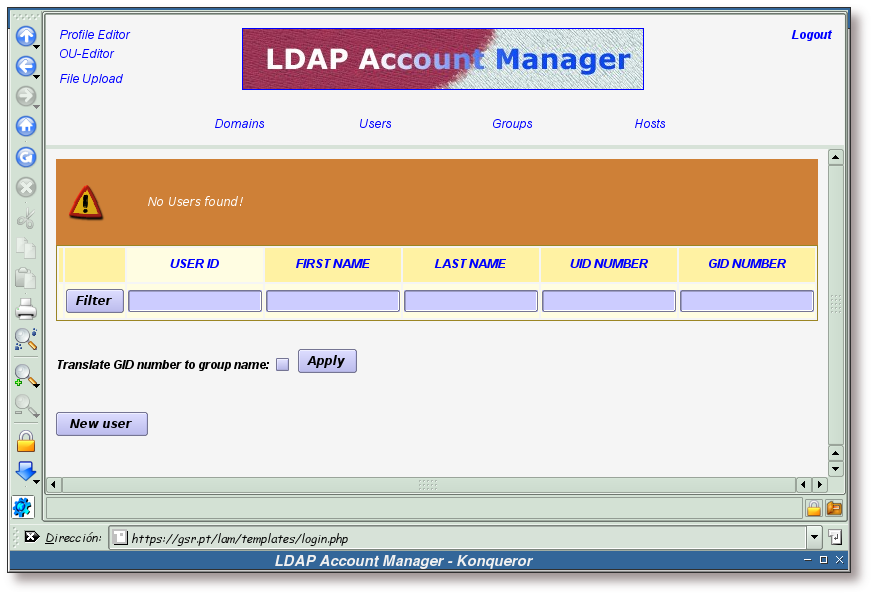

- F.27. Pantalla principal de LAM

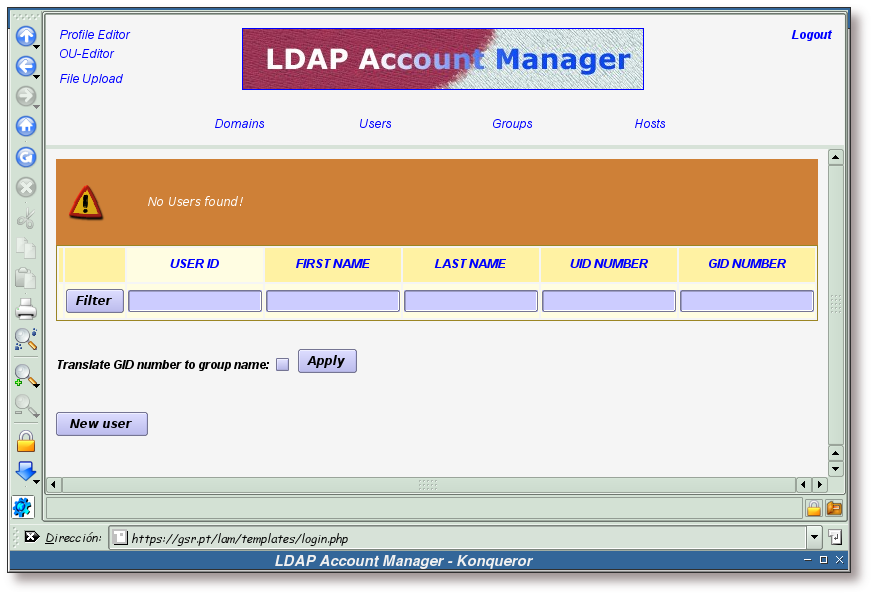

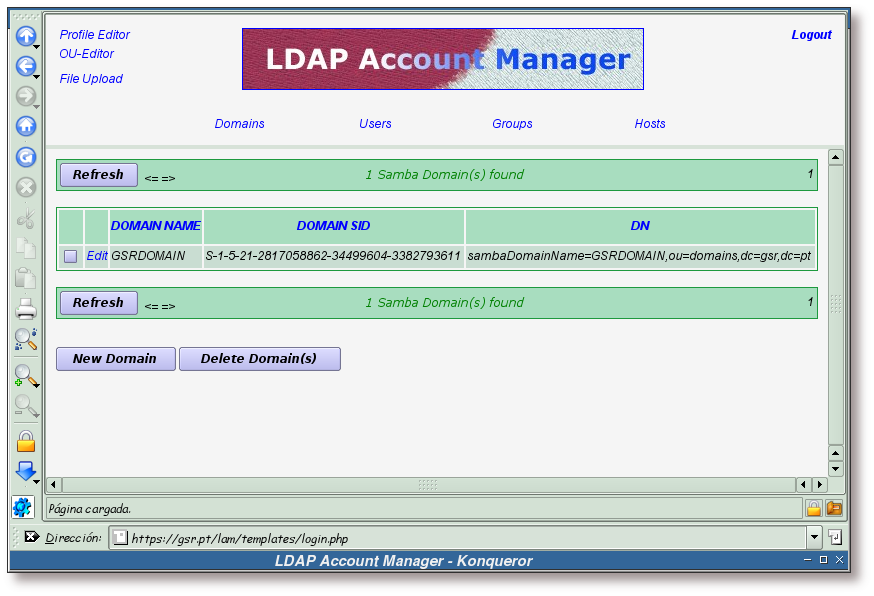

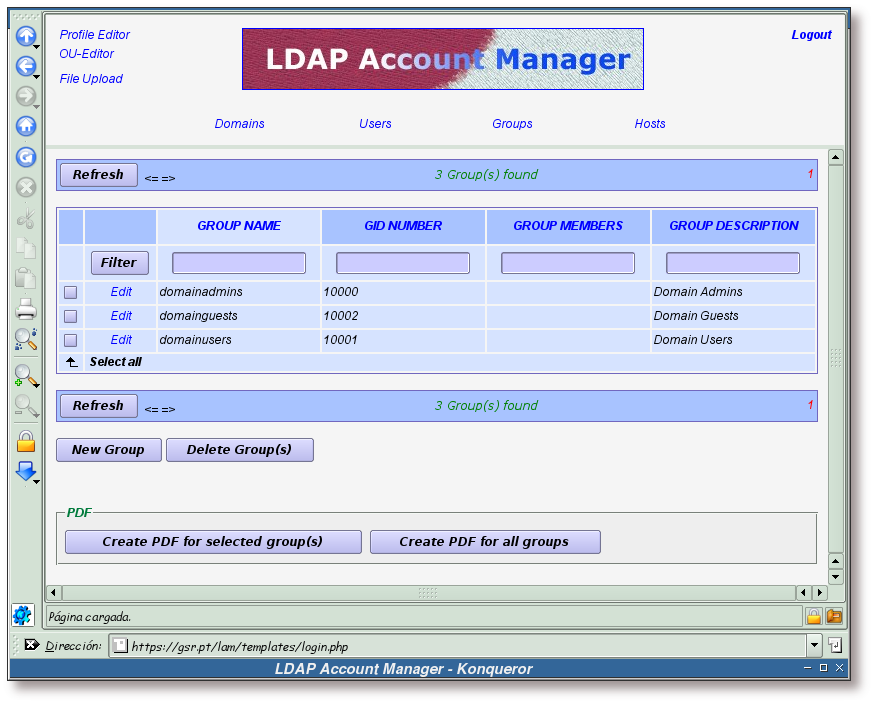

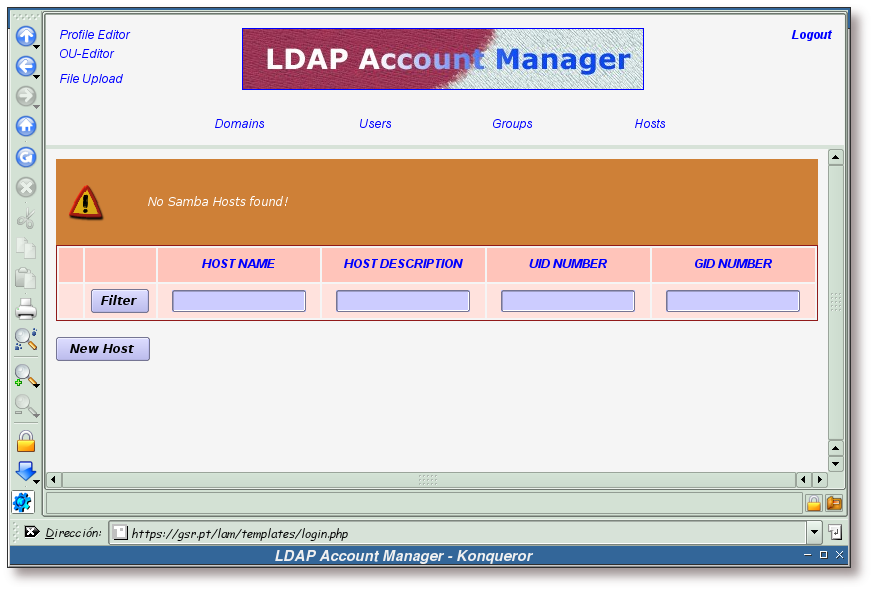

- F.28. Dominios existentes

- F.29. Grupos existentes

- F.30. Hosts existentes

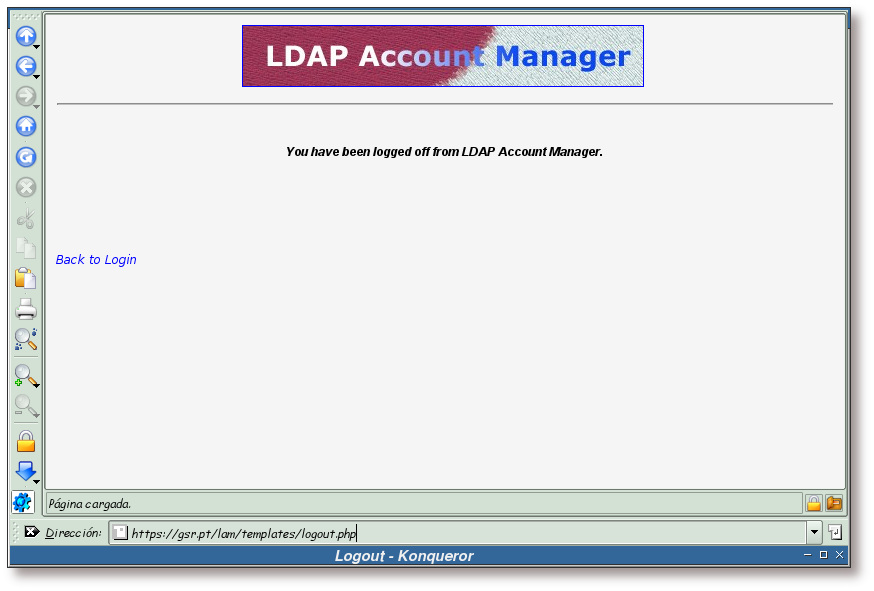

- F.31. Saliendo de la herramienta

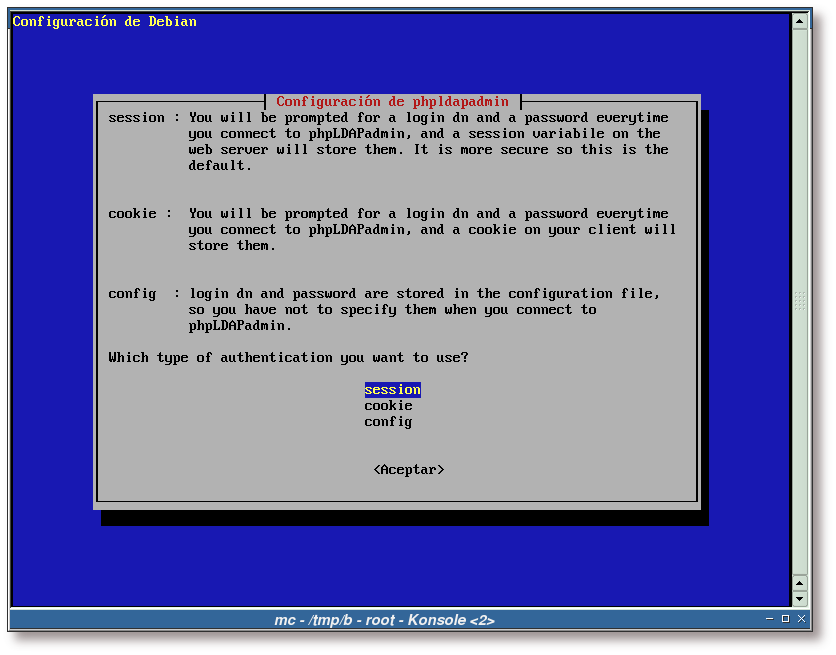

- G.1. ¿Qué tipo de autentificación desea?

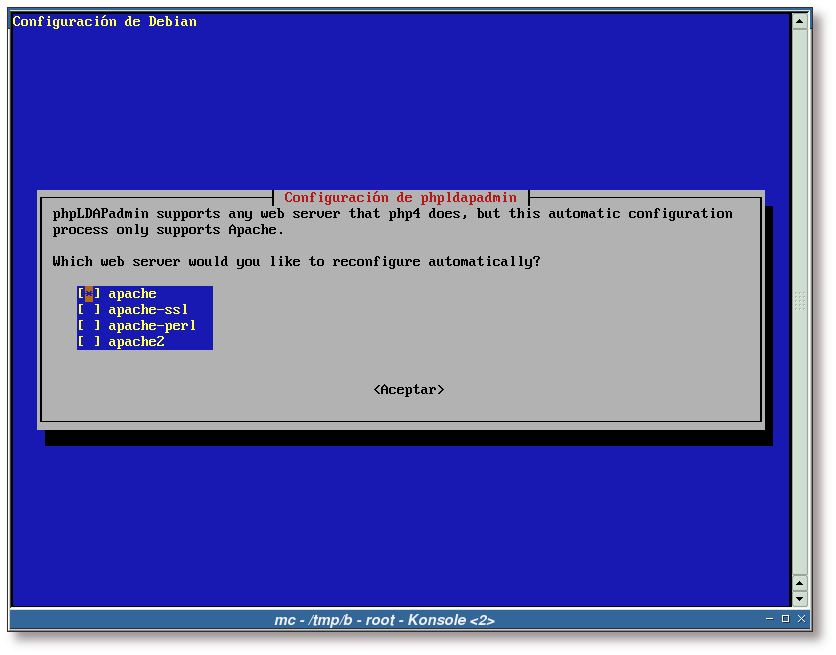

- G.2. ¿Qué servidor web reconfigurar?

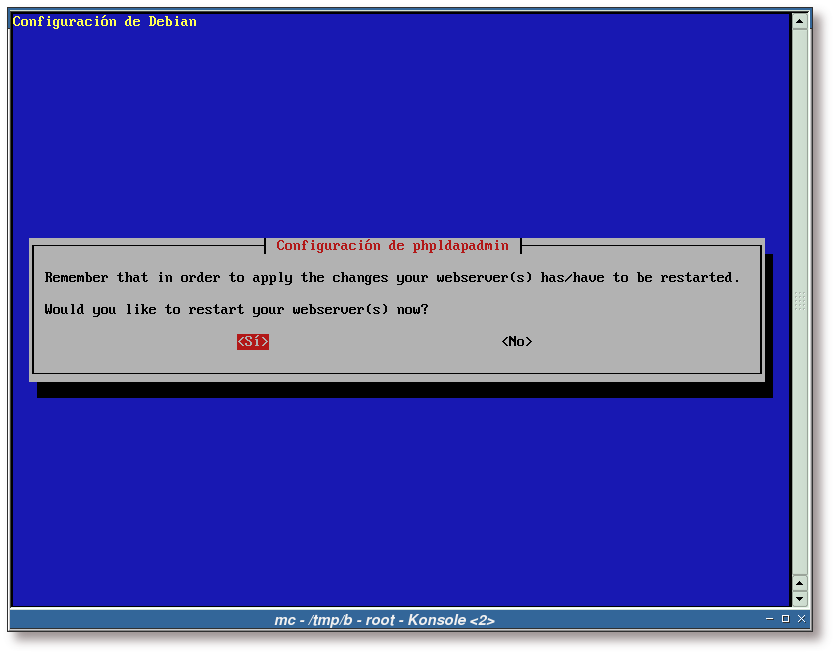

- G.3. ¿Reiniciar el servidor web?

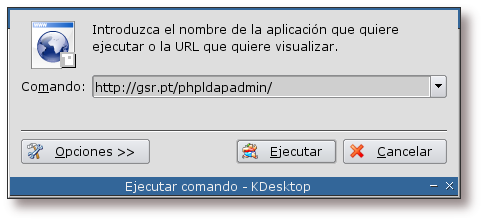

- G.4. URL donde está instalado phpLDAPadmin

- G.5. Aviso acerca del certificado del servidor web I

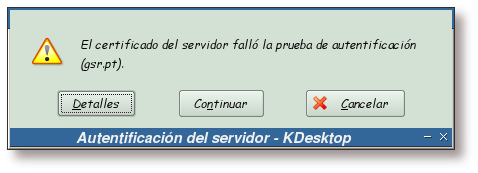

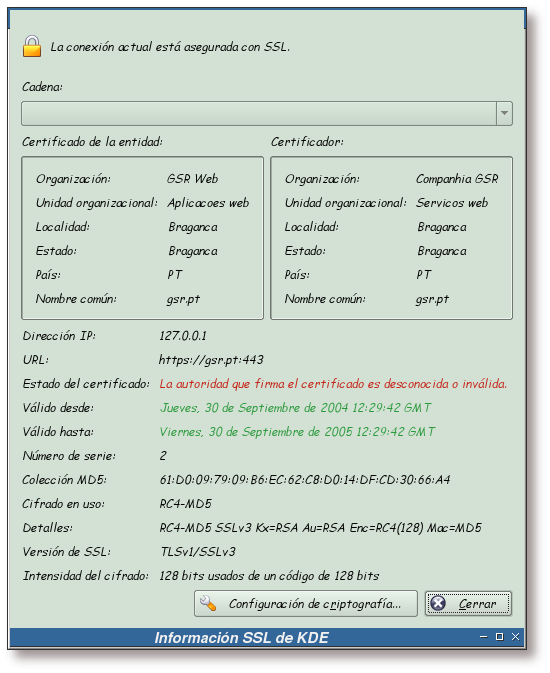

- G.6. Información SSL

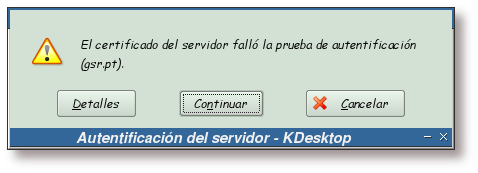

- G.7. Aviso acerca del certificado del servidor web II

- G.8. Período de aceptación del certificado

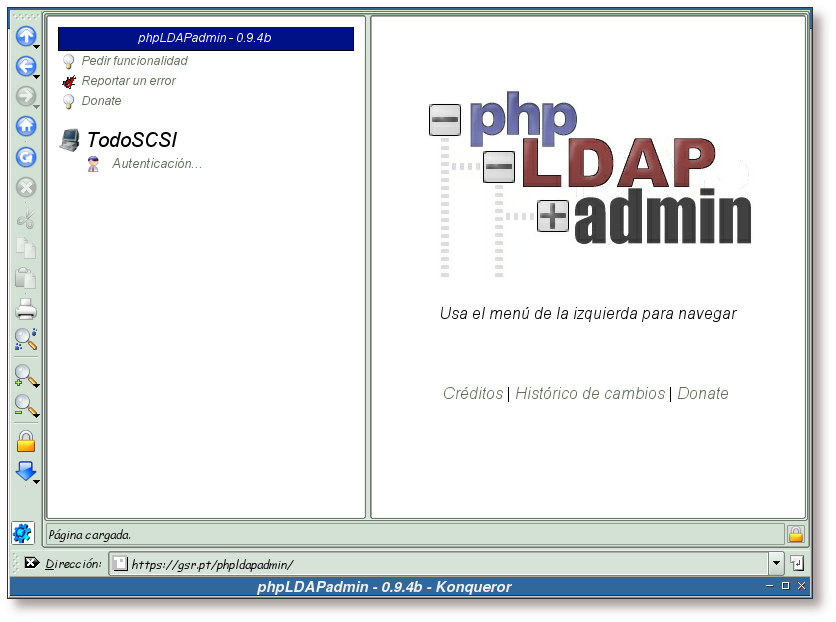

- G.9. Pantalla principal de phpLDAPadmin

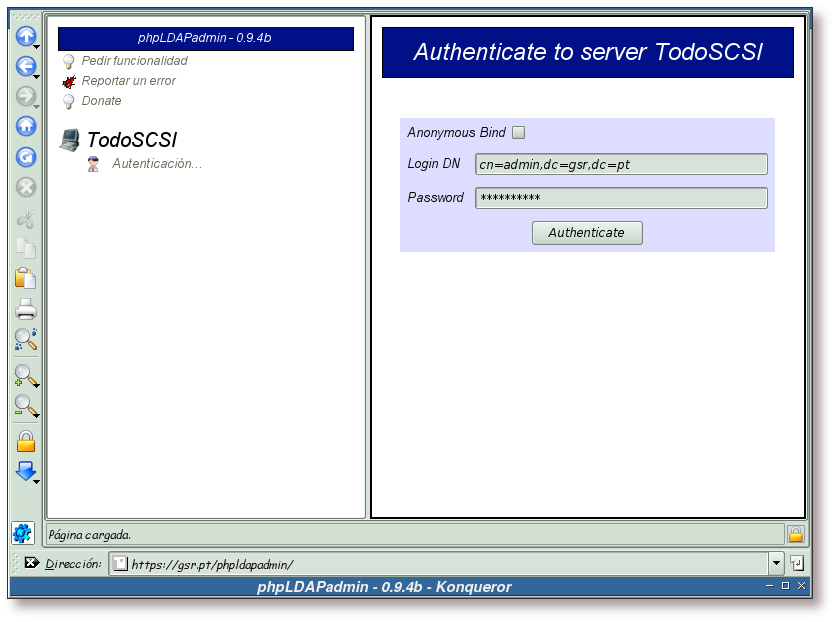

- G.10. Autentificándose en phpLDAPadmin

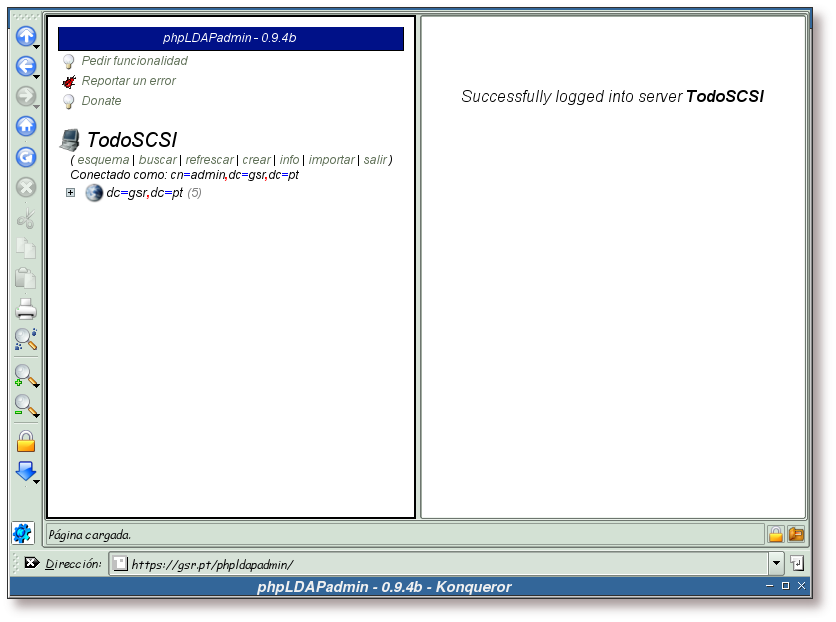

- G.11. Autentificación realizada con éxito

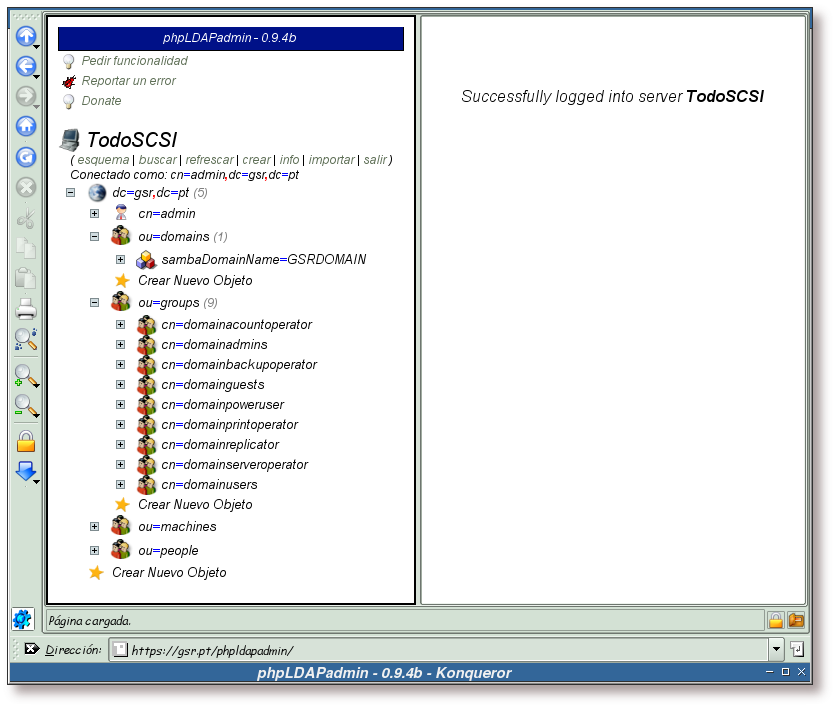

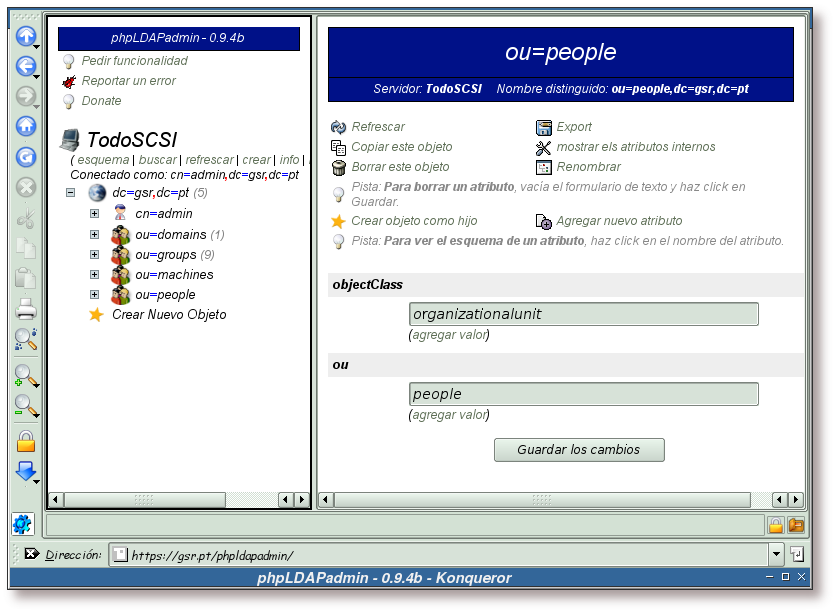

- G.12. Árbol de contenidos del directorio

- G.13. Información sobre un objeto

- G.14. Creación de un nuevo objeto

- G.15. Finalizando la sesión

Lista de tablas

- 2.1. Niveles de depurado de slapd

- 4.1. Directivas de configuración de clientes LDAP

- 4.2. Resumen de configuración SSL en LDAP

- 6.1. Tipos de nodo NetBIOS

- 6.2. Tipos de recursos únicos NetBIOS

- 6.3. Tipos de Recursos de Grupo NetBIOS

- 6.4. Primitivas de datagrama

- 6.5. Primitivas de sesión

- 6.6. Roles de Samba en la versión 3.0

- 16.1. Comparativa entre 4 sistemas de quotas de impresión

- 22.1. Cuotas que se establecerán en las impresoras

Lista de ejemplos

- 1. Ejemplo de ejemplo

- 2.1. Instalación de los paquetes slapd ldap-utils (primera parte)

- 2.2. Instalación de los paquetes slapd ldap-utils (segunda parte)

- 2.3. Comprobación de que slapd está en la lista de procesos actuales

- 2.4. Comprobación de que slapd escucha en la red

- 2.5. Realización de una búsqueda simple con ldapsearch

- 2.6. Archivo /etc/hosts.allow

- 2.7. Archivo /etc/hosts.deny

- 2.8. Realización de una búsqueda simple con ldapsearch (conexión fallida)

- 2.9. Realización de una búsqueda simple con ldapsearch (modo depuración)

- 2.10. Ejecución del servidor slapd en modo de depuración

- 2.11. Ejecución del servidor slapd en modo de depuración (mensaje de rechazo de una conexión)

- 2.12. Ejecución del servidor slapd en modo de depuración (mensaje de aceptación de una conexión)

- 2.13. Ejecución del demonio slapd sin especificar la interfaz donde escuchar

- 2.14. Ejecución del demonio slapd especificando la interfaz donde escuchar

- 3.1. Creación de un grupo y usuario de sistema para slapd

- 3.2. Modo de parar el demonio slapd

- 3.3. Cambio del propietario/grupo en archivos relacionados con slapd

- 3.4. Asignación del usuario y grupo con que se ejecutará slapd

- 3.5. Arrancando el demonio slapd

- 3.6. Estableciendo las interfaces donde ha de escuchar slapd

- 3.7. Reinicio del demonio slapd

- 3.8. Configuración inicial del archivo /etc/ldap/ldap.conf

- 3.9. Estableciendo los permisos para /etc/ldap/ldap.conf

- 4.1. Creación de un certificado autofirmado para el servidor

- 4.2. Opciones de configuración para slapd.conf que añaden un certificado autofirmado en el servidor.

- 4.3. Creación de un directorio para crear y firmar los certificados

- 4.4. Creación de una entidad certificadora

- 4.5. Creación de la petición para la firma del certificado del servidor

- 4.6. Firma del CSR

- 4.7. Verificación de la firma creada en un certificado por una CA

- 4.8. Estructura de directorios final para los certificados

- 4.9. Líneas de configuración para un servidor SSL/TLS

- 4.10. Ejemplo de configuración de un archivo ldap.conf

- 4.11. Ejemplo de configuración de un archivo .ldaprc (en el home del usuario o en el directorio actual)

- 4.12. Esquemas en un archivo de configuración slapd.conf

- 4.13. Obtención del código fuente de OpenLDAP

- 4.14. Aplicando el parche a las fuentes de OpenLDAP

- 4.15. Resolviendo las dependencias de compilación para OpenLDAP

- 4.16. Compilando OpenLDAP

- 4.17. Listado de paquetes de OpenLDAP

- 4.18. Instalación de los nuevos paquetes de OpenLDAP

- 4.19. Comprobando la conexión SSL sin autentificación del cliente

- 4.20. Comprobando la conexión SSL con autentificación del cliente

- 4.21. Incorporación de datos al directorio LDAP por medio de un archivo LDIF

- 4.22. Devuelve todas las entradas del directorio

- 4.23. Devuelve algunas entradas del directorio

- 5.1. Instalación de libnss-ldap

- 5.2. Instalación de libnss-ldap (primera parte)

- 5.3. Instalación de libnss-ldap (segunda parte)

- 5.4. Información sobre el paquete libpam-ldap

- 5.5. Instalación de libpam-ldap (primera parte)

- 5.6. Instalación de libpam-ldap (segunda parte)

- 5.7. Creación del directorio /etc/ldap.secret

- 5.8. Modificaciones en el de configuración /etc/nsswitch.conf

- 5.9. Opciones de configuración para /etc/pam.d/common-account

- 5.10. Opciones de configuración para /etc/pam.d/common-auth

- 5.11. Opciones de configuración para /etc/pam.d/common-session

- 5.12. Opción para crear directorios home al vuelo

- 5.13. Opciones de configuración para /etc/pam.d/common-password

- 5.14. Comprobando la configuración del sistema con pamtest

- 6.1. Representación de un directorio en una máquina de red

- 6.2. Notación UNC (Universal Naming Convention)

- 6.3. Muestra de la salida de la orden smbstatus

- 6.4. Notación empleada para mostrar el tipo de servicio NetBIOS ofrecido por un ordenador

- 6.5. Ejecución de la orden nbtstat

- 6.6. Muestra de los grupos a los que pertenece un servidor con nbtstat

- 6.7. Notación UNC

- 6.8. Muestra de un SID (Security IDentifier)

- 7.1. Información sobre el paquete “samba”

- 7.2. Información sobre el paquete “samba-common”

- 7.3. Instalación de “samba” (primera parte)

- 7.4. Instalación de “samba” (segunda parte)

- 7.5. Configuración preliminar de “samba”

- 7.6. Información sobre los paquetes “smbclient” y “smbfs”

- 7.7. Instalación de “smbclient” y “smbfs”

- 7.8. Herramientas suministradas por los paquetes “smbclient” y “smbfs”

- 8.1. Instalación del paquete “samba-doc”

- 8.2. Copiado del esquema de Samba al directorio de esquemas de OpenLDAP

- 8.3. Reinicio del demonio slapd

- 9.1. Un archivo smb.conf mínimo

- 9.2. Comprobando el archivo por defecto smb.conf con testparm

- 9.3. [print$] - Subdirectorios para las distintas arquitecturas

- 10.1. Especificando la clave del administrador de LDAP en Samba

- 10.2. Regenerando los índices de slapd

- 10.3. Reiniciando el servidor slapd

- 10.4. Creación de los directorios necesarios para Samba

- 11.1. Comprobando la nueva configuración (soporte LDAP)

- 11.2. Releyendo la configuración de Samba

- 11.3. Reinicio los demonios de Samba

- 11.4. Acceso a una shell Unix por ssh

- 11.5. Mostrando los recursos compartidos con smbclient

- 11.6. Accediendo a un recurso compartido con smbclient

- 12.1. Estableciendo la clave de root en Samba

- 14.1. Descripción del paquete cupsys

- 14.2. Descripción del paquete gs-esp

- 14.3. Descripción de los paquetes gsfonts y psfontmgr

- 14.4. Descripción del paquete cupsys-client

- 14.5. Descripción del paquete kdeprint

- 14.6. Descripción del paquete cupsys-bsd

- 14.7. Descripción del paquete cupsys-driver-gimpprint

- 14.8. Descripción de los paquetes gimpprint-locales y cupsys-driver-gimpprint-data

- 14.9. Descripción del paquete foomatic-bin

- 14.10. Descripción de los paquetes foomatic-db

- 14.11. Descripción de los paquetes foomatic-db-gimp-print y foo2zjs

- 14.12. Descripción del paquete foomatic-db-hpijs

- 14.13. Descripción de los paquetes foomatic-db-engine

- 14.14. Descripción de los paquetes netcat y foomatic-gui

- 14.15. Descripción del paquete foomatic-filters

- 14.16. Descripción del paquete cupsomatic-ppd

- 14.17. Descripción del paquete foomatic-filters-ppds

- 14.18. Instalación del sistema de impresión CUPS (primera parte)

- 14.19. Instalación del sistema de impresión CUPS (segunda parte)

- 14.20. Instalación del paquete cups-pdf

- 15.1. Verificando que Samba se ha compilado con soporte para CUPS

- 15.2. Diferencia entre la configuración de Samba antes y después de instalar CUPS

- 15.3. Copiando el contenido del directorio /etc/ldap/ssl/ a /etc/cups

- 15.4. Reinicio del servidor CUPS

- 15.5. Desempaquetado de los controladores PostScript de CUPS

- 15.6. Desempaquetado de los controladores PostScript de CUPS en el directorio /usr/share/cups/drivers/

- 15.7. Ejecución del instalador de controladores PostScript de Adobe con Wine (primera parte)

- 15.8. Ejecución del instalador de controladores PostScript de Adobe con Wine (segunda parte)

- 15.9. Convirtiendo a mayúsculas los controladores PostScript de Adobe

- 15.10. Copiando los controladores PostScript de Adobe a /usr/share/cups/drivers

- 15.11. Exportando los controladores de impresión con cupsaddsmb

- 15.12. Recursos compartidos por Samba, tras la instalación de CUPS

- 17.1. Aplicación del parche de modificaciones al código de PyKota

- 17.2. Generando el paquete deb de PyKota

- 18.1. Instalación del paquete pykota

- 19.1. Regenerando los índices de LDAP y reiniciando el demonio slapd

- 19.2. Creando la estructura para PyKota en LDAP

- 20.1. Añadiendo los usuarios relativos a PyKota en el directorio LDAP

- 22.1. Estableciendo los precios en las impresoras con pkprinters

- 22.2. Estableciendo una cuota de impresión a un usuario

- 22.3. Asignando un saldo de impresión a un usuario

- 23.1. Revisando la cuota de impresión del usuario printquota I

- 23.2. Correo de aviso enviado al usuario printquota - límite suave sobrepasado -

- 23.3. Correo de aviso enviado al administrador - cuota de impresión baja -

- 23.4. Correo de aviso enviado al usuario printquota - límite duro sobrepasado -

- 23.5. Correo de aviso enviado al administrador - cuota de impresión excedida -

- 23.6. Revisando la cuota de impresión del usuario printquota

- 23.7. Revisando la cuota de impresión del usuario printquota

- 23.8. Correo de aviso enviado al usuario printquota - límite blando sobrepasado -

- 23.9. Correo de aviso enviado al administrador - cuota excedida -

- 23.10. Reinicio de la cuota de impresión para el usuario printquota

- 23.11. Información sobre la cuota del usuario printquota, tras su reinicio I

- 23.12. Información sobre la cuota del usuario printquota, tras su reinicio II

- 23.13. Coste de impresión de un documento

- A.1. Creación del usuario readadmin

- B.1. Instalación de nscd

- B.2. Instalación de nscd

- B.3. Creación del usuario nscd

- B.4. Cambio del propietario y grupo de algunos archivos relativos a nscd

- B.5. Arranque del demonio nscd

- C.1. Habilitando el servicio “netbios-ssn” en el superservidor inetd

- C.2. Haciendo que el superservidor inetd relea su configuración

- C.3. Contenido del archivo /etc/xinetd.d/samba

- C.4. Releyendo la configuración de xinetd

- E.1. Instalación de SWAT (primera parte)

- E.2. Instalación de SWAT (segunda parte)

- E.3. Activación de SWAT en inetd

- E.4. Haciendo que el superservidor inetd relea su configuración

- E.5. Mostrando las conexiones de SWAT

- E.6. Contenido del archivo /etc/xinetd.d/swat

- E.7. Releyendo la configuración de xinetd

- E.8. Mostrando las conexiones de SWAT

- F.1. Descripción de LAM

- F.2. Instalación de LAM (primera parte)

- F.3. Instalación de LAM (segunda parte)

- F.4. Instalación de LAM (tercera parte)

- F.5. Instalación de LAM (cuarta parte)

- F.6. Releyendo la configuración de Apache

- F.7. Obtención del SID

- G.1. Descripción de phpLDAPadmin

- G.2. Instalación del paquete phpldapadmin (primera parte)

- G.3. Instalación del paquete phpldapadmin (segunda parte)

- G.4. Releyendo la configuración de Apache

- G.5. Modificaciones realizadas al archivo template_config.php

- H.1. Instalación del paquete smbldap-tools

- H.2. Descripción del paquete smbldap-tools

- H.3. Herramientas que provee el paquete smbldap-tools

- H.4. Copiando los archivos de configuración de smbldap-tools a /etc/smbldap-tools

- I.1. Creación del certificado para el servidor Apache

- I.2. Preparación para la configuración del módulo mod_ssl de Apache

- I.3. Reinicio del servidor Apache

Tabla de contenidos

Está leyendo un documento sobre la integración de las tecnologías OpenLDAP, Samba, CUPS y PyKota en un sistema Debian GNU/Linux. Por si no tiene conocimiento de qué realizan cada una de estas tecnologías, de forma muy resumida, se muestra a continuación:

OpenLDAP. es una implementación open source del protocolo LDAP (Lightweight Directory Access Protocol).

Samba. es una suite que permite la interconexión, a través de la red, de sistemas Windows, Unix y otros sistemas operativos, haciendo uso de los protocolos de red nativos de Windows.

CUPS. acrónimo de Common Unix Printing System, es un sistema de impresión portable y extensible para Unix.

PyKota. PyKota es una aplicación GPL para dar soporte de cuotas de impresión a CUPS y LPRng (LPR Next Generation) en sistemas GNU/Linux y similares a Unix.

Si alguna vez ha tenido que realizar labores de administración en redes heterogéneas, en las cuales existan múltiples clientes, y cada uno de ellos pueda tener un sistema operativo distinto, sobre el cual puedan operar una infinidad de usuarios; se habrá dado cuenta de la complejidad que esto conlleva. Por poner un simple ejemplo, si no posee una base de datos de usuarios común a todos los clientes, tendría que dar de alta a cada nuevo cliente en cada una de las máquinas que quisiese utilizar. Piense ahora que ocurriría si, por un cambio de política de su empresa, se tenga que modificar cierto aspecto en todas las cuentas de los usuarios existentes...

Si entramos en la compartición de archivos entre los distintos usuarios, o el almacenamiento de los documentos de un determinado usuario, que puede utilizar múltiples clientes, la cosa se complica. Y si a todo esto se le añade la gestión de las cuotas de impresión de todos y cada uno de los usuarios, se hace necesario buscar un método que facilite, en la medida de lo posible, la labor de administración.

Este documento intenta presentar un método para facilitar la integración de este tipo de redes. La idea es utilizar un directorio LDAP como base de datos común para almacenar la información relativa a los usuarios (bien sea la información personal, la relativa a las cuentas Unix, la relativa a las cuentas Samba/Windows o bien las cuotas de impresión asociadas a un usuario o grupo de usuarios).

Samba proveerá la integración de redes Unix/Windows, de forma que se simplifique sobremanera el intercambio y almacenamiento de información de los usuarios. Samba permitirá, por ejemplo, tener un único HOME por usuario, independientemente del cliente que se utilice. También actuará como PDC (Servidor Primario de Dominio) de la red donde se encuentre, entre otras cosas.

Con CUPS y PyKota se implementará el sistema de impresión con soporte para cuotas. Y si a estas dos herramientas se las integra con Samba y LDAP, se estará posibilitando la impresión y el control de impresión a todos los usuarios, independientemente del sistema operativo utilizado.

Este documento está organizado, principalmente, en 5 grandes bloques: la parte dedicada a OpenLDAP, la parte dedicada a Samba, la parte dedicada a CUPS, la parte dedicada a PyKota y los apéndices.

A continuación se verá una breve descripción para cada una de estas partes:

Este apartado (Parte I, “OpenLDAP”) está formado por 5 capítulos:

Capítulo 1, Conceptos teóricos: capítulo introductorio al protocolo LDAP y su funcionamiento, así como la descripción de los demonios slapd y slurpd, pertenecientes al proyecto OpenLDAP. Finalmente se proporciona información relativa al proyecto OpenLDAP.

Capítulo 2, Instalación: la instalación de OpenLDAP, la ejecución del demonio slapd y la conexión con el servidor LDAP, son los temas tratados en este capítulo.

Capítulo 3, Retoques iniciales a la configuración por defecto de OpenLDAP: primeras modificaciones realizadas sobre la instalación de OpenLDAP: cambio de usuario de ejecución para el demonio slapd, especificación de las interfaces donde escuchar y permisos que debería tener los archivos de configuración.

Capítulo 4, Preparando la conexión segura: la conexión segura con el servidor OpenLDAP se trata en este capítulo, que va desde la creación de los certificados, pasando por la configuración de OpenLDAP para que soporte conexiones cifradas, para finalizar con una serie de pruebas sobre el sistema.

Capítulo 5, Autentificación de usuarios a través de OpenLDAP: modificaciones y software necesario para que un sistema Unix permita la autentificación de usuarios a partir de un directorio LDAP.

Este apartado (Parte II, “Samba”) está formado por 7 capítulos:

Capítulo 6, Conceptos teóricos: capítulo que describe, en primer lugar las capacidades de Samba, luego describe los aspectos más importantes de las redes SMB/CIFS y dominios de Windows, para finalizar con un breve informe sobre el proyecto Samba.

Capítulo 7, Instalación. Instalación de los paquetes necesarios para la ejecución de un servidor Samba.

Capítulo 8, Primeros ajustes en la configuración de OpenLDAP. Breve capítulo dedicado a las modificaciones que se han de realizar en la configuración de OpenLDAP, para que Samba pueda hacer uso de dicho directorio para el almacén de su información relativa.

Capítulo 9, Configuración de Samba. Inicialmente explica la estructura de un archivo de configuración para Samba, para terminar con un repaso por las principales opciones de configuración de Samba, relacionadas con los objetivos de esta documentación.

Capítulo 10, Ajustes finales en el sistema. Modificaciones finales sobre la configuración de OpenLDAP y sobre el sistema que aloja a Samba.

Capítulo 11, Comprobando que todo funciona, en este capítulo se hacen una serie de pruebas al sistema. Estas consisten en la verificación del archivo de configuración de Samba, la creación de un nuevo usuario y verificación de acceso al sistema con el nuevo usuario.

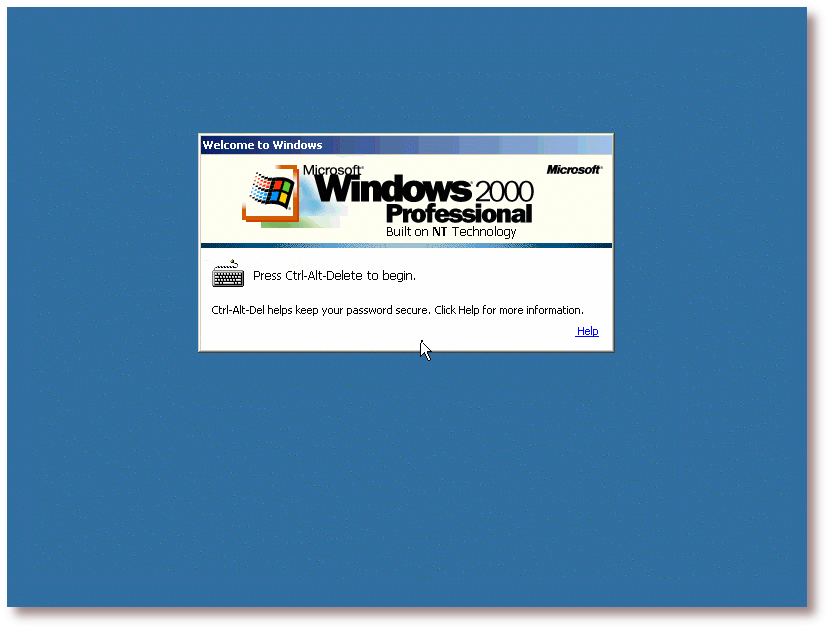

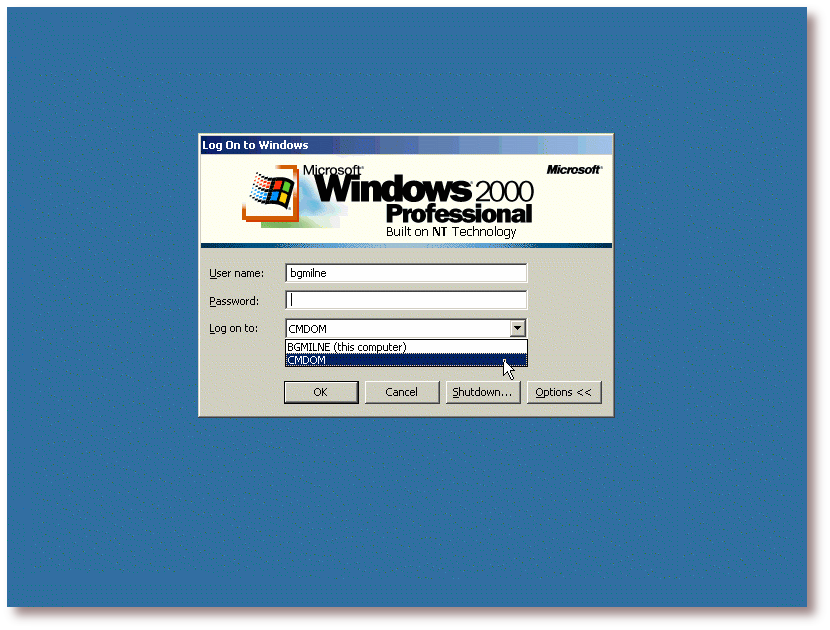

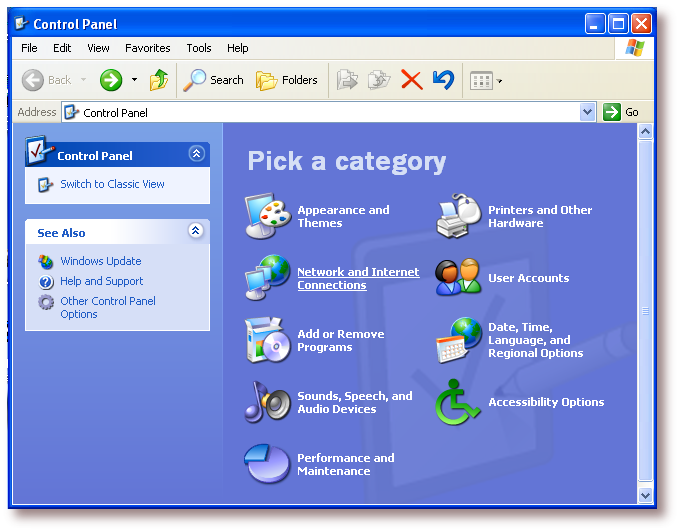

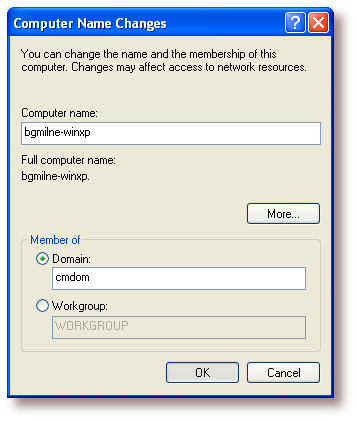

Capítulo 12, Añadiendo clientes al dominio. Este capítulo explica el proceso que se ha de seguir para añadir clientes Windows 95/98/ME, Windows NT, Windows 2000 y Windows XP al dominio de Samba.

Este apartado (Parte III, “CUPS”) está formado por 3 capítulos:

Capítulo 13, Conceptos teóricos: capítulo que hace un breve recorrido por la historia de CUPS, explicando seguidamente las características del diseño de este sistema de impresión para finalizar con un breve informe sobre el proyecto CUPS.

Capítulo 14, Instalación. La instalación de CUPS comienza con un análisis y selección de los paquetes existentes en Debian, seguido de la instalación de los paquetes seleccionados.

Capítulo 15, Configuración. Aquí se realiza la configuración de CUPS, preparándolo para el soporte de OpenLDAP, creando nuevas impresoras e instalando los drivers necesarios para los clientes Windows.

Este apartado (Parte IV, “PyKota”) está formado por 8 capítulos:

Capítulo 16, Visión general: capítulo que muestra, inicialmente, una comparativa con otros sistemas de control de cuotas de impresión. Luego repasa las características y funcionalidades de PyKota para terminar con un breve informe sobre el proyecto PyKota.

Capítulo 17, Obtención del código fuente y generación de un paquete deb. Este capítulo muestra el proceso que se ha de seguir para obtener un un paquete deb de PyKota, a partir de su código fuente.

Capítulo 18, Instalación. Instalación del paquete deb de PyKota.

Capítulo 19, Retoques iniciales en el sistema: retoques realizados en la configuración de OpenLDAP para que soporte el almacenamiento de los datos de PyKota.

Capítulo 20, Configuración. Breve repaso sobre los aspectos más importantes para la configuración de PyKota.

Capítulo 21, Modificaciones en las impresoras de CUPS. Modificaciones realizadas en CUPS para el soporte de cuotas de impresión con PyKota.

Capítulo 22, Estableciendo las cuotas de impresión. Aquí se establecen los precios de impresión así como las cuotas de los usuarios.

Capítulo 23, Probando el sistema de cuotas: capítulo en el que se realiza una prueba sobre el sistema de cuotas de impresión.

Este apartado está formado por 4 grupos de apéndices:

Parte V, “Misceláneo”, en este apéndice se tratan temas adicionales a la documentación, como funcionalidades extra o distintas a las mostradas en la documentación, como instalar determinado software o la disponibilidad de los scripts utilizados para la realización de esta documentación, entre otras cosas.

Parte VI, “Archivos de configuración”, aquí se pueden encontrar los archivos de configuración más importantes de las aplicaciones empleadas en esta documentación.

Parte VII, “Licencias”, licencias relacionadas, de alguna manera, con el software utilizado para la realización de esta documentación, así como la licencia de la documentación en sí.

Parte VIII, “Derechos de copia”, información sobre los derechos de copia de los distintos programas utilizados para la generación de esta documentación.

Las siguientes convenciones de texto se utilizan a lo largo de todo el documento:

nombre-de-un-archivo: representa el nombre de un archivo.

nombre-de-un-directorio: representa el nombre de un directorio.

nombre-aplicacion: indica el nombre de una aplicación.

orden: indica el nombre de una orden, o la ejecución de una orden con algunos parámetros asociados.

cursiva: todo aquel texto que por alguna razón necesita ser remarcado sobre el resto, bien sea por ser un anglicismos, bien por ser el nombre de un usuario del sistema.

“texto-entre-comillas”: todo aquel texto que por alguna razón necesita ser remarcado sobre el resto, bien sea por ser un anglicismos, bien por ser el nombre de un usuario del sistema.

ACRÓNIMO: palabra que representa un acrónimo.

Alt+F2: indica la pulsación simultánea de las teclas Alt y F2.

|

Bloque de texto, utilizado para resaltar en algún momento un trozo de texto.

![[Nota]](./imagenes/note.png) | Nota |

|---|---|

Indica un apunte sobre el tema que se esté tratando cerca de este texto. | |

![[Sugerencia]](./imagenes/tip.png) | Sugerencia |

|---|---|

Sugiere algo relativo al texto cercano. | |

![[Importante]](./imagenes/important.png) | Importante |

|---|---|

Informa de algo a tener en cuenta con respecto al texto cercano. | |

![[Aviso]](./imagenes/warning.png) | Aviso |

|---|---|

Advierte algo relativo al texto cercano. | |

$ -> prompt del sistema, en este caso representa

la ejecución de código como un usuario

cualquiera del sistema, no el usuario root. |

# -> prompt del sistema, en este caso representa

la ejecución de código como el usuario root. |

/usr/bin/tree -L 1 / -> Representa las órdenes

tecleadas por el usuario. |

/

|-- bin

|-- boot

|-- cdrom -> media/cdrom

|-- dev

|-- etc

|-- home

|-- initrd

|-- lib

|-- lib64

|-- media

|-- mnt

|-- nonexistent

|-- opt

|-- proc

|-- root

|-- sbin

|-- srv

|-- sys

|-- tmp

|-- usr

|-- var

|-- vmlinuz -> boot/vmlinuz-2.6.8.1-01

`-- vmlinuz.old -> boot/vmlinuz-2.6.7-1-386

21 directories, 2 files -> Representa la salida del ordenador,

tras la ejecución de una orden por

parte de un usuario. |

* Listado de código * Ejemplos de archivos de configuración * etc. |

Los primeros pensamientos y agradecimientos van dirigidos a todos y cada uno de los desarrolladores que han hecho posible que el software utilizado para realizar esta documentación exista.

Tampoco hay que olvidar a las dos personas que han hecho que esta documentación se llevase a cabo:

La siguiente lista, muestra aquellas personas que de alguna u otra forma, han participado en la realización de esta documentación. El orden utilizado para la presentación es completamente aleatorio.

Juan Sierra Pons <juansierrapons (en) yahoo (punto) es> (Sugerencia para indicar el orden de los esquemas en el Capítulo 8, Primeros ajustes en la configuración de OpenLDAP.)

Juan José Muñoz Martín <juanjo.munoz (en) yecla (punto) es> (Gracias a sus correos, aclaración de ciertos aspectos en el Capítulo 4, Preparando la conexión segura)

Tabla de contenidos

- 1. Conceptos teóricos

- 1.1. Introducción

- 1.2. ¿Qué es un servicio de directorios?

- 1.3. ¿Qué es LDAP?

- 1.4. ¿Cómo trabaja LDAP?

- 1.5. Sobre X.500

- 1.6. ¿Cuál es la diferencia entre LDAPv2 y LDAPv3?

- 1.7. ¿Qué es slapd y qué puede hacer?

- 1.7.1. LDAPv3:

- 1.7.2. Simple Authentication and Security Layer (SASL):

- 1.7.3. Transport Layer Security:

- 1.7.4. Control Topológico

- 1.7.5. Control de Acceso:

- 1.7.6. Internacionalización:

- 1.7.7. Elección del backend de la base de datos:

- 1.7.8. Muchas instancias de bases de datos:

- 1.7.9. IP genérica de módulos:

- 1.7.10. Hilos:

- 1.7.11. Replicación:

- 1.7.12. Proxy caché:

- 1.7.13. Configuración:

- 1.8. ¿Qué es slurpd y que puede hacer?

- 1.9. Información adicional sobre el proyecto

- 2. Instalación

- 3. Retoques iniciales a la configuración por defecto de OpenLDAP

- 4. Preparando la conexión segura

- 5. Autentificación de usuarios a través de OpenLDAP

Tabla de contenidos

- 1.1. Introducción

- 1.2. ¿Qué es un servicio de directorios?

- 1.3. ¿Qué es LDAP?

- 1.4. ¿Cómo trabaja LDAP?

- 1.5. Sobre X.500

- 1.6. ¿Cuál es la diferencia entre LDAPv2 y LDAPv3?

- 1.7. ¿Qué es slapd y qué puede hacer?

- 1.7.1. LDAPv3:

- 1.7.2. Simple Authentication and Security Layer (SASL):

- 1.7.3. Transport Layer Security:

- 1.7.4. Control Topológico

- 1.7.5. Control de Acceso:

- 1.7.6. Internacionalización:

- 1.7.7. Elección del backend de la base de datos:

- 1.7.8. Muchas instancias de bases de datos:

- 1.7.9. IP genérica de módulos:

- 1.7.10. Hilos:

- 1.7.11. Replicación:

- 1.7.12. Proxy caché:

- 1.7.13. Configuración:

- 1.8. ¿Qué es slurpd y que puede hacer?

- 1.9. Información adicional sobre el proyecto

Este capítulo hace una breve introducción al servicio de directorios, profundizando un poco más en la implementación realizada por OpenLDAP.

![[Nota]](./imagenes/note.png) | Nota |

|---|---|

Los conceptos teóricos se han basado en la introducción de la entrada bibliográfica OpenLDAPProject01 | |

Un directorio es una base de datos optimizada para lectura, navegación y búsqueda. Los directorios tienden a contener información descriptiva basada en atributos y tienen capacidades de filtrado muy sofisticada. Los directorios generalmente no soportan transacciones complicadas ni esquemas de vuelta atrás como los que se encuentran en los sistemas de bases de datos diseñados para manejar grandes y complejos volúmenes de actualizaciones. Las actualizaciones de los directorios son normalmente cambios simples, o todo o nada, siempre y cuando estén permitidos. Los directorios están afinados para dar una rápida respuesta a grandes volúmenes de búsquedas. Estos tienen la capacidad de replicar la información para incrementar la disponibilidad y la fiabilidad, al tiempo que reducen los tiempos de respuesta. Cuando la información de un directorio se replica, se pueden producir inconsistencias temporales entre las réplicas mientras esta se está sincronizando.

Hay muchas formas diferentes de proveer un servicio de directorio. Diferentes métodos permiten almacenar distintos tipos de información en el directorio, tener distintos requisitos sobre como la información ha de ser referenciada, consultada y actualizada, como es protegida de los accesos no autorizados, etc. Algunos servicios de directorio son locales, es decir, proveen el servicio a un contexto restringido (como por ejemplo, el servicio finger en una única máquina). Otros servicios son globales y proveen servicio a un contexto mucho más amplio (como por ejemplo, Internet). Los servicios globales normalmente son distribuidos, esto significa que los datos están repartidos a lo largo de distintos equipos, los cuales cooperan para dar el servicio de directorio. Típicamente, un servicio global define un espacio de nombres uniforme que da la misma visión de los datos, independientemente de donde se esté, en relación a los propios datos. El servicio DNS (Domain Name System) es un ejemplo de un sistema de directorio globalmente distribuido.

LDAP son las siglas de Lightweight Directory Access Protocol. Como su propio nombre indica, es un protocolo ligero para acceder al servicio de directorio, especialmente al basado en X.500. LDAP se ejecuta sobre TCP/IP o sobre otros servicios de transferencia orientado a conexión. La definición detallada de LDAP está disponible en el RFC2251 “The Lightweight Directory Access Protocol (v3)” y en otro documento que comprende las especificaciones técnicas, RFC3377.

El modelo de información de LDAP está basado en entradas. Una entrada es una colección de atributos que tienen un único y global Nombre Distinguido[1] (DN). El DN se utiliza para referirse a una entrada sin ambigüedades. Cada atributo de una entrada posee un tipo y uno o más valores. Los tipos son normalmente palabras nemotécnicas, como “cn” para common name, o “mail” para una dirección de correo. La sintaxis de los atributos depende del tipo de atributo. Por ejemplo, un atributo cn puede contener el valor “Sergio González”. Un atributo email puede contener un valor “sergio@ejemplo.com”. El atributo jpegPhoto ha de contener una fotografía en formato JPEG.

En LDAP, las entradas están organizadas en una estructura jerárquica en árbol. Tradicionalmente, esta estructura reflejaba los límites geográficos y organizacionales. Las entradas que representan países aparecen en la parte superior del árbol. Debajo de ellos, están las entradas que representan los estados y las organizaciones nacionales. Debajo de estás, pueden estar las entradas que representan las unidades organizacionales, empleados, impresoras, documentos o todo aquello que pueda imaginarse. La Figura 1.1, “Árbol del directorio LDAP (nombramiento tradicional)” muestra un ejemplo de un árbol de directorio LDAP haciendo uso del nombramiento tradicional.

El árbol también se puede organizar basándose en los nombres de dominio de Internet. Este tipo de nombramiento se está volviendo muy popular, ya que permite localizar un servicio de directorio haciendo uso de los DNS. La Figura 1.2, “Árbol del directorio LDAP (nombramiento de Internet)” muestra un ejemplo de un directorio LDAP que hace uso de los nombres basados en dominios.

Además, LDAP permite controlar que atributos son requeridos y permitidos en una entrada gracias al uso del atributo denominado objectClass. El valor del atributo objectClass determina que reglas de diseño (schema rules) ha de seguir la entrada.

Una entrada es referenciada por su nombre distinguido, que es construido por el nombre de la propia entrada (llamado Nombre Relativo Distinguido[4] o RDN) y la concatenación de los nombres de las entradas que le anteceden. Por ejemplo, la entrada para Nuno Gonçalves en el ejemplo del nombramiento de Internet anterior tiene el siguiente RDN: uid=nuno y su DN sería: uid=nuno,ou=estig,dc=ipb,dc=pt. El formato completo para los DN está descrito en el RFC2253, “Lightweight Directory Access Protocol (v3): UTF-8 String Representation of Distinguished Names.”

LDAP define operaciones para interrogar y actualizar el directorio. Provee operaciones para añadir y borrar entradas del directorio, modificar una entrada existente y cambiar el nombre de una entrada. La mayor parte del tiempo, sin embargo, LDAP se utiliza para buscar información almacenada en el directorio. Las operaciones de búsqueda de LDAP permiten buscar entradas que concuerdan con algún criterio especificado por un filtro de búsqueda. La información puede ser solicitada desde cada entrada que concuerda con dicho criterio.

Por ejemplo, imagínese que quiere buscar en el subárbol del directorio que está por debajo de dc=ipb,dc=pt a personas con el nombre Nuno Gonçalves, obteniendo la dirección de correo electrónico de cada entrada que concuerde. LDAP permite hacer esto fácilmente. O tal vez prefiera buscar las organizaciones que posean la cadena IPB en su nombre, posean número de fax y estén debajo de la entrada st=Bragança,c=PT. LDAP le permite hacer esto también. La siguiente sección describe con mayor detalle que se puede hacer con LDAP y como puede serle útil.

Algunos servicios de directorio no proveen protección, permitiendo a cualquier persona acceder a la información. LDAP provee un mecanismo de autentificación para los clientes, o la confirmación de identidad en un servidor de directorio, facilitando el camino para un control de acceso que proteja la información que el servidor posee. LDAP también soporta los servicios de privacidad e integridad.

El servicio de directorio de LDAP está basado en el modelo cliente/servidor. Uno o más servidores LDAP contienen los datos que conforman la información del árbol del directorio[5] (DIT). El cliente se conecta a los servidores y les formula preguntas. Los servidores responden con una respuesta o con un puntero donde el cliente puede obtener información adicional (normalmente otro servidor LDAP). No importa a que servidor LDAP se conecte un cliente, este siempre obtendrá la misma visión del directorio; un nombre presentado por un servidor LDAP referencia la misma entrada que cualquier otro servidor LDAP. Esta es una característica muy importante del servicio global de directorio, como LDAP.

Técnicamente, LDAP es un protocolo de acceso a directorio para el servicio de directorio X.500, el servicio de directorio de OSI. Inicialmente, los cliente LDAP accedían a través de puertas de enlace al servicio de directorio X.500. Esta puerta de enlace ejecutaba LDAP entre el cliente y la puerta de enlace, y el Protocolo X.500 de Acceso al Directorio [6] (DAP) entre la puerta de enlace y el servidor X.500. DAP es un protocolo extremadamente pesado que opera sobre una pila protocolar OSI completa y requiere una cantidad significativa de recursos computacionales. LDAP está diseñado para operar sobre TCP/IP proporcionando una funcionalidad similar a la de DAP, pero con un coste muchísimo menor.

Aunque LDAP se utiliza todavía para acceder al servicio de directorio X.500 a través de puertas de enlace, hoy en día es más común implementar LDAP directamente en los servidores X.500.

El demonio autónomo de LDAP, o slapd (8), puede ser visto como un servidor de directorio X.500 ligero. Es decir, no implementa el DAP X.500, sino un subconjunto de modelos de X.500.

Es posible replicar datos desde un servidor de directorio LDAP hacia un servidor DAP X.500. Esta operación requiere una puerta de enlace LDAP/DAP. OpenLDAP no suministra dicha puerta de enlace, pero el demonio de replicación que posee puede ser usado para la replicación, como si de una puerta de enlace se tratase.

LDAPv3 fue desarrollado en los años 90 para reemplazar a LDAPv2. LDAPv3 incorpora las siguientes características a LDAP:

Autentificación fuerte haciendo uso de SASL

Protección de integridad y confidencialidad haciendo uso de TLS (SSL)

Internacionalización gracias al uso de Unicode

Remisiones y continuaciones

Descubrimiento de esquemas

Extensibilidad (controles, operaciones extendidas y más)

LDAPv2 es histórico (RFC3494). Muchas implementaciones de LDAPv2 (incluyendo slapd (8)) no se adaptan a las especificaciones técnicas de LDAPv2, la interoperabilidad entre las distintas implementaciones de LDAPv2 es muy limitada. Como LDAPv2 difiere significativamente de LDAPv3, la interactuación entre ambas versiones puede ser un poco problemática. LDAPv2 ha de evitarse, por lo que en la implementación de OpenLDAP viene deshabilitado por defecto.

slapd (8) es un servidor de directorio LDAP que se ejecuta en distintas plataformas. Algunas de las características más interesantes de slapd son:

slapd implementa la versión 3 de Lightweight Directory Access Protocol. slapd soporta LDAP sobre IPv4, IPv6 y Unix IPC.

slapd tiene soporte de autentificación fuerte gracias al uso de SASL. La implementación SASL de slapd hace uso del software Cyrus SASL, el cual soporta un gran número de mecanismos de autentificación, como: DIGEST-MD5, EXTERNAL, y GSSAPI.

slapd provee protecciones de privacidad e integridad gracias al uso de TLS (o SSL). La implementación TLS de slapd hace uso del software OpenSSL.

slapd se puede configurar para restringir el acceso a la capa de socket basándose en la información topológica de la red. Esta característica hace uso de los TCP wrappers.

slapd provee facilidades de control de acceso muy potentes, permitiéndole controlar el acceso a la información de su(s) base(s) de datos. Puede controlar el acceso a las entradas basándose en la información de autorización de LDAP, en la dirección IP, en los nombres de dominio y otros criterios. slapd soporta tanto el control de acceso a la información dinámico como estático.

slapd viene con una serie de backends para diferentes bases de datos. Estos incluyen DBD, un backend de una base de datos transaccional de alto rendimiento; LDBM, un backend ligero basado en DBM; SHELL, una interface para scripts de shell; y PASSWD, un backend simple para el archivo passwd (5). El backend BDB hace uso de Sleepycat Berkeley DB. LDBM utiliza cualquiera de las siguientes: Berkeley DB o GDBM.

slapd se puede configurar para servir a múltiples bases de datos al mismo tiempo. Esto significa que un único servidor slapd puede responder a peticiones de diferentes porciones lógicas del árbol de LDAP, haciendo uso del mismo o distintos backends de bases de datos.

Si necesita más personalización, slapd le permite escribir sus propios módulos fácilmente. slapd consiste en dos partes diferentes: un frontend que maneja las comunicaciones protocolares con los clientes LDAP; y módulos que manejan tareas específicas como las operaciones con las bases de datos. Debido a que estas dos piezas se comunican a través de una API C bien definida, puede escribir sus propios módulos, que extenderán slapd de múltiples maneras. También existen numerosos módulos programables de bases de datos. Estos permiten a slapd acceder a fuentes de datos externas haciendo uso de lenguajes de programación populares (Perl, shell, SQL y TCL).

slapd hace uso de hilos para obtener alto rendimiento. Un proceso único multihilo maneja todas las peticiones entrantes haciendo uso de una piscina de hilos. Esto reduce la carga del sistema a la vez que provee alto rendimiento.

slapd se puede configurar para que mantenga copias de la información del directorio. Este esquema de replicación, un único maestro/múltiples esclavos, es vital en ambientes con un volumen alto de peticiones, donde un único servidor slapd no podría proveer la disponibilidad ni la confiabilidad necesarias. slapd incluye también un soporte experimental para la replicación de múltiples maestros. slapd soporta dos métodos de replicación: Sync LDAP y slurpd (8).

slurpd (8) es un demonio que, con la ayuda de slapd, provee el servicio de replicación. Es el responsable de distribuir los cambios realizados en la base de datos slapd principal hacia las distintas réplicas slapd. Este demonio libera a slapd de preocuparse por el estado de las réplicas (si estas se han caído, no están accesibles cuando se ha producido un cambio, etc.); slurpd maneja automáticamente el reenvío de las peticiones fallidas. slapd y slurpd se comunican a través de un simple archivo de texto, que es utilizado para almacenar los cambios ocurridos.

El Proyecto OpenLDAP dispone de una página principal, http://www.openldap.org/, desde donde puede obtener mucha información sobre el proyecto. De hecho, para elaborar esta sección ha utilizado la información allí disponible.

El código de OpenLDAP es de libre distribución (vea los The OpenLDAP Public License y Apéndice AU, Derechos de copia de OpenLDAP para más información) y su código fuente está disponible desde distintas fuentes, como se verá a continuación.

OpenLDAP dispone de distintas ramas de desarrollo, entre las que se encuentran:

La versión estable (a la hora de escribir este documento era la versión 2.1.30), cuya característica es que el software que la compone ha sido ampliamente comprobado y se considera muy confiable.

La última liberación para uso general (a la hora de escribir este documento eran las versiones 2.2.5 y 2.1.30), la cual no ha sido todo lo ampliamente testeada como para considerarla estable.

La liberación de pruebas, ocasionalmente, los desarrolladores de OpenLDAP harán versiones beta o gamma u otro tipo de liberaciones. La característica de estas, es que sólo tienen el propósito de ser probadas, no son para el uso general.

Otras liberaciones, cuya existencia puede tener múltiples motivos. Normalmente se suelen emplear para actualizar versiones antiguas de OpenLDAP (como por ejemplo las versiones 1.x y 2.0.x).

La forma de acceso al código fuente se detalla a continuación:

Acceso al CVS: para más información visite esta página.

Uso de los mirrors: Si desea bajarse el código fuente ya empaquetado, consulte los mirrors disponibles para hacerlo

Obtención directa de la página del proyecto: Además de los métodos anteriores de obtención del código fuente, el Proyecto OpenLDAP pone a su disposición el código fuente en las siguientes ubicaciones:

De todas formas, la mayoría de las distribuciones de GNU/Linux disponen de paquetes binarios de OpenLDAP, si los necesitase. Obtenga la información de su distribución para comprobar que posee paquetes de este software.

La página principal del Proyecto OpenLDAP dispone de una sección dedicada a la documentación, desde donde se pueden obtener documentos tan interesantes como OpenLDAPProject01, entre otros. Para más detalles, visite: http://www.openldap.org/doc/index.html

La página dedicada al soporte de OpenLDAP, informa sobre los distintos métodos existentes para obtener ayuda en un determinado momento. Los métodos más importantes para obtener ayuda son los siguientes:

Faq-O-Matic: Sitio dedicado a las preguntas frecuentes sobre OpenLDAP: http://www.openldap.org/faq/

Listas de correo: El Proyecto OpenLDAP dispone varias listas de correo, entre las que se encuentran algunas como anuncios, bugs o desarrollo, siendo una fuente de información fiable y directa. En la siguiente página encontrará toda la información necesaria para acceder a dichas listas de correo: http://www.openldap.org/lists/

Servicio técnico de terceros: Muchas empresas ofrecen servicio técnico a la comunidad de OpenLDAP, un listado de las mismas se puede obtener desde: www.openldap.org/support/index.html

OpenLDAP dispone de un Sistema de seguimiento de tareas, desde donde se pueden reportar errores y bugs relacionados con OpenLDAP (tanto en lo relativo al software como a la documentación), hacer peticiones de nuevas características y realizar contribuciones al software.

Para obtener más información sobre OpenLDAP, puede contactar con el Proyecto en la siguiente dirección:

The OpenLDAP Project c/o The OpenLDAP Foundation 270 Redwood Shores Pwy, PMB#107 Redwood City, California 94065 USA <Project@OpenLDAP.org> |

Tabla de contenidos

La instalación y configuración de OpenLDAP se llevará a cabo de tal manera que al finalizarla, el sistema sobre el que se ha instalado debería estar listo para autentificar usuarios a través del servicio de directorios. Este es el objetivo final de este capítulo, en subsiguientes capítulos se irán añadiendo las funcionalidades necesarias para que cumpla con los requisitos del trabajo.

Se ha seleccionado la versión 2.1.30 de OpenLDAP, que acompaña a la versión en desarrollo de Debian GNU/Linux.

![[Nota]](./imagenes/note.png) | Nota |

|---|---|

A lo largo de todo el documento se asume que el dominio sobre el que se ejecutará OpenLDAP es “gsr.pt”, perteneciente a la empresa gsr.pt. Para obtener un sistema acorde a estas condiciones, se ha añadido la línea “gsr.pt” en el archivo /etc/hosts para intentar simular las condiciones reales. | |

El primer paso para instalar OpenLDAP, es instalar los paquetes slapd y ldap-utils. Veamos el procedimiento:

![[Aviso]](./imagenes/warning.png) | Aviso | |

|---|---|---|

Se ha de tener en cuenta que en algunas ocasiones no aparecen todas las capturas de pantalla que se muestran en el Ejemplo 2.1, “Instalación de los paquetes slapd ldap-utils (primera parte)”, eso se puede deber a que ya se haya instalado anteriormente slapd en el sistema o debido al nivel de preguntas elegido en la configuración de debconf. Si por cualquier motivo no apareciesen, puede forzar la configuración de slapd con la orden:

| ||

Ejemplo 2.1. Instalación de los paquetes slapd ldap-utils (primera parte)

# apt-get install slapd ldap-utils Leyendo lista de paquetes... Hecho Creando árbol de dependencias... Hecho Se instalarán los siguientes paquetes NUEVOS: ldap-utils slapd 0 actualizados, 2 se instalarán, 0 para eliminar y 1 no actualizados. Se necesita descargar 0B/1042kB de archivos. Se utilizarán 2884kB de espacio de disco adicional después de desempaquetar. Preconfiguring packages ... |

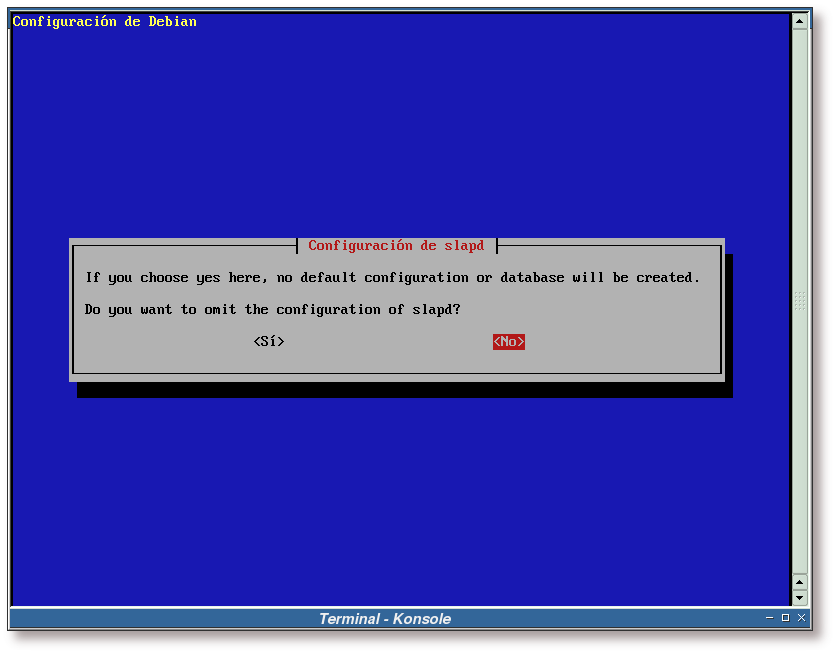

Figura 2.1. Configuración de slapd mediante debconf

Si se quiere configurar algunos aspectos de slapd a través de debconf, responda No, en esta pantalla.

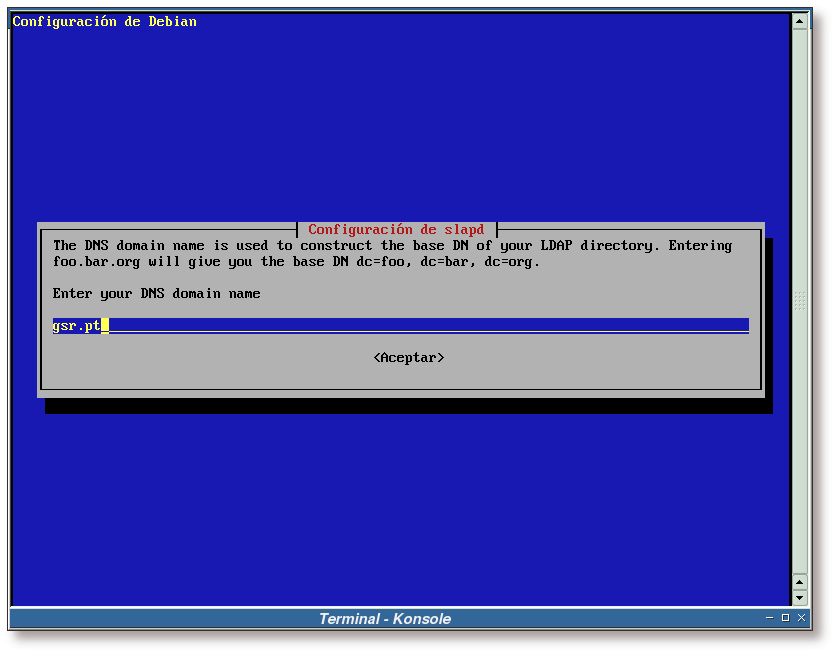

Figura 2.2. Configuración de slapd, elección del dominio

|

Esta pantalla se pide el dominio sobre el cual se va a ejecutar el servidor slapd, en este caso será el dominio gsr.pt.

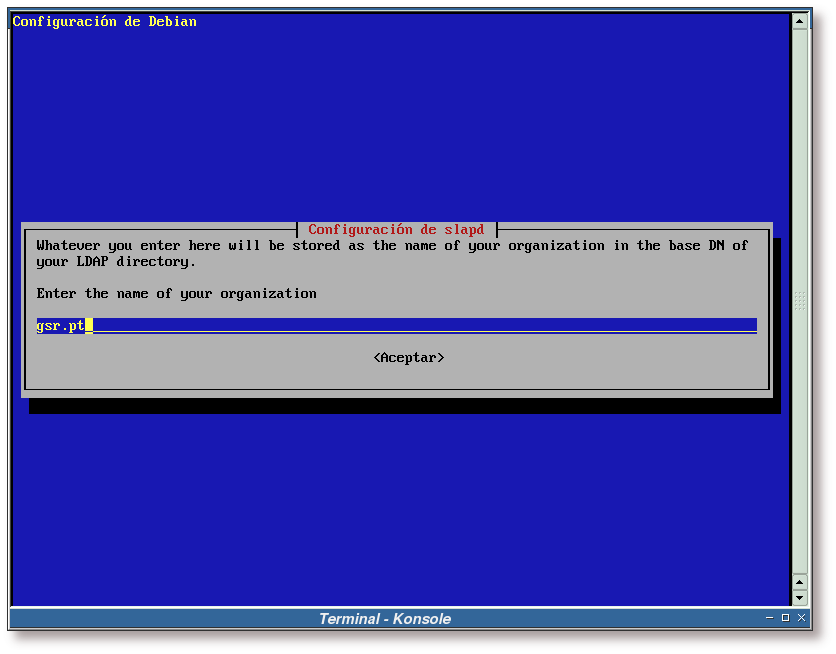

Figura 2.3. Configuración de slapd, nombre de la organización

|

Solicitud del nombre de la organización que está instalando el servidor OpenLDAP. En este ejemplo se dejará el nombre del dominio anteriormente tecleado: gsr.pt.

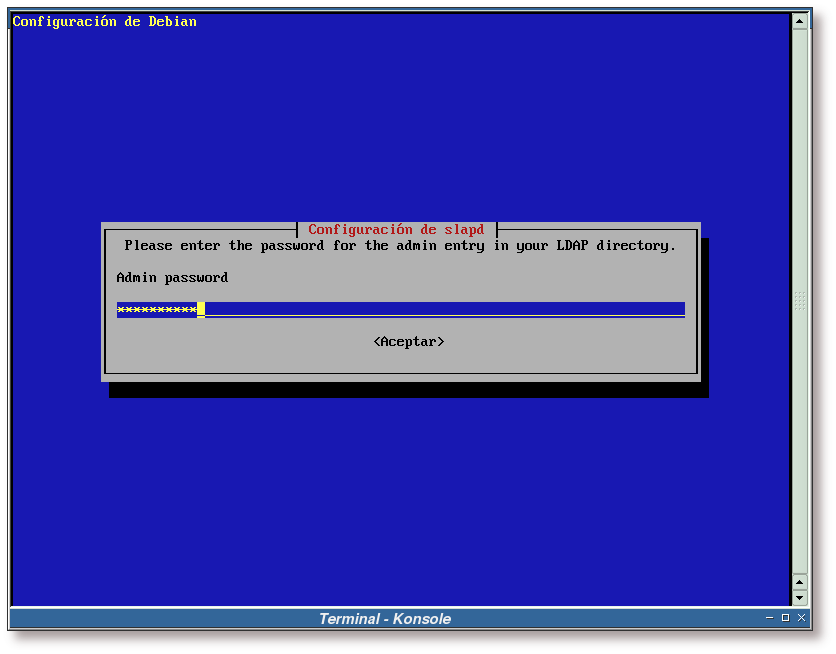

Figura 2.4. Configuración de slapd, clave de administrador

|

Pantalla de solicitud de la clave para el administrador del servicio LDAP. Este usuario es el superusuario (root) de OpenLDAP, por lo que se debería elegir una buena clave.

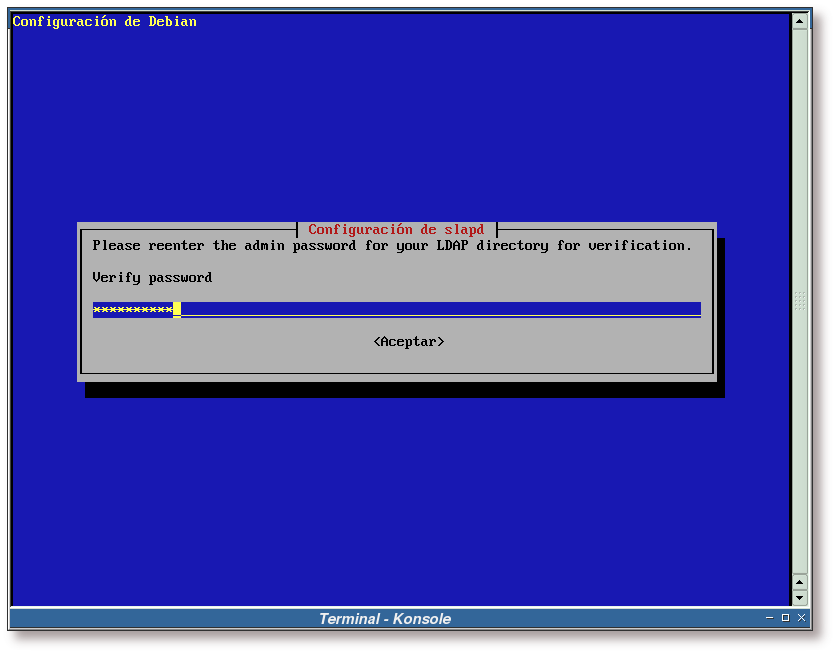

Figura 2.5. Configuración de slapd, repetir clave de administrador

|

Verificación de la clave del administrador, se ha de teclear la misma que en la pantalla anterior.

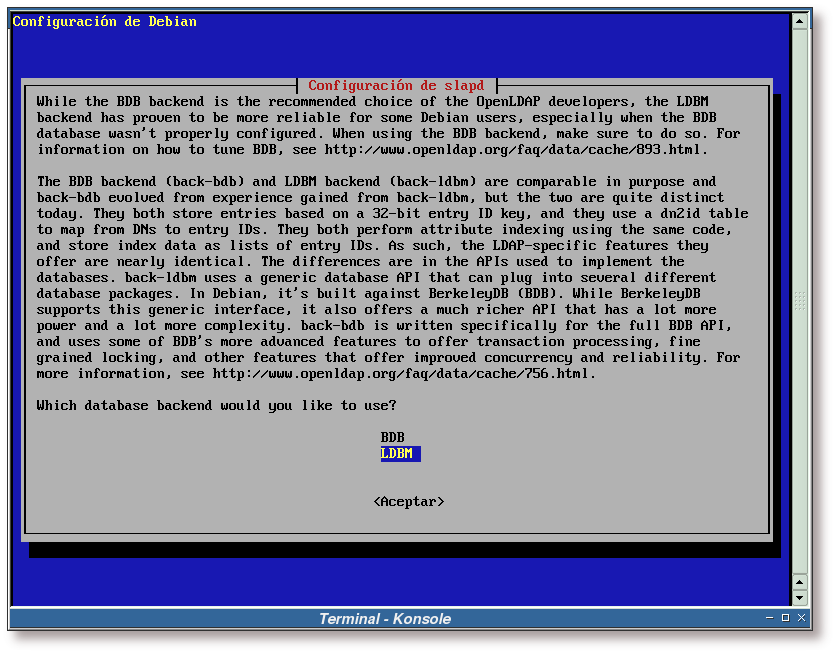

Figura 2.6. Configuración de slapd, elección del backend de la BBDD

|

Elección del backend de la base de datos que utilizará OpenLDAP. En este ejemplo se elegirá LDBM.

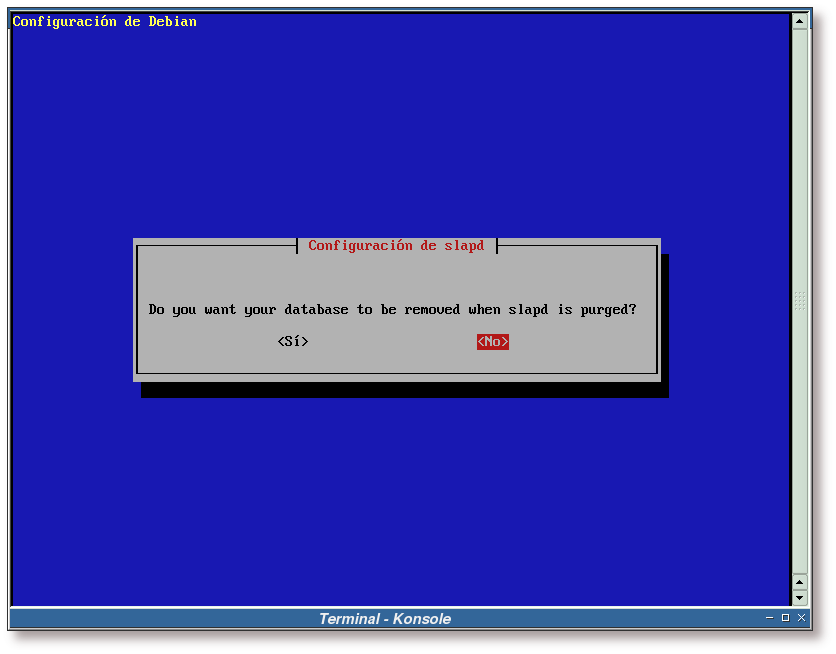

Figura 2.7. Configuración de slapd, ¿conservar los datos al desinstalarlo?

|

![[Aviso]](./imagenes/warning.png) | Aviso |

|---|---|

Tenga cuidado con la elección de esta pantalla, puede perder los datos almacenados en la base de datos de OpenLDAP si “accidentalmente” se desinstala slapd. | |

Seleccionamos que No queremos que se borre la base de datos de OpenLDAP al desinstalarse el servidor slapd.

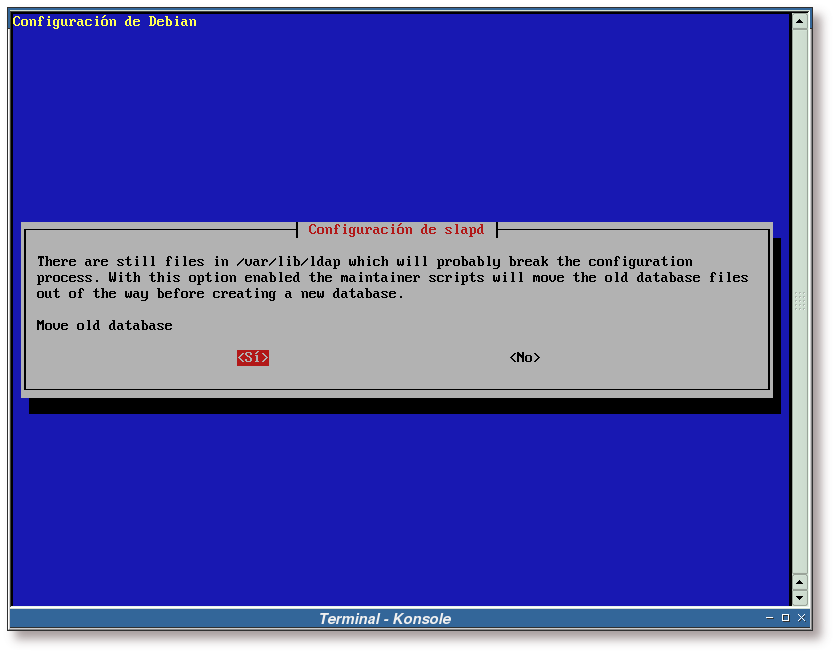

Figura 2.8. Configuración de slapd, ¿mover los datos antiguos?

|

![[Nota]](./imagenes/note.png) | Nota |

|---|---|

Esta pantalla de configuración puede no aparecer cuando instale OpenLDAP en su sistema, no se preocupe por ello. El motivo para que no aparezca es que no existen datos en el directorio /var/lib/ldap, esto se puede deber a que esta sea su primera instalación de OpenLDAP o se hayan borrado los datos de dicho directorio, entre otros. | |

Dependiendo de sus necesidades debería contestar o Sí o No en esta pantalla. En este ejemplo se contestará que Sí, de esta forma los datos existentes en /var/lib/ldap se empaquetarán y se moverán moverán a un directorio similar a /var/backups/var_lib_ldap-*FECHA*/ donde *FECHA* se sustituirá por la fecha que posea el ordenador en ese momento.

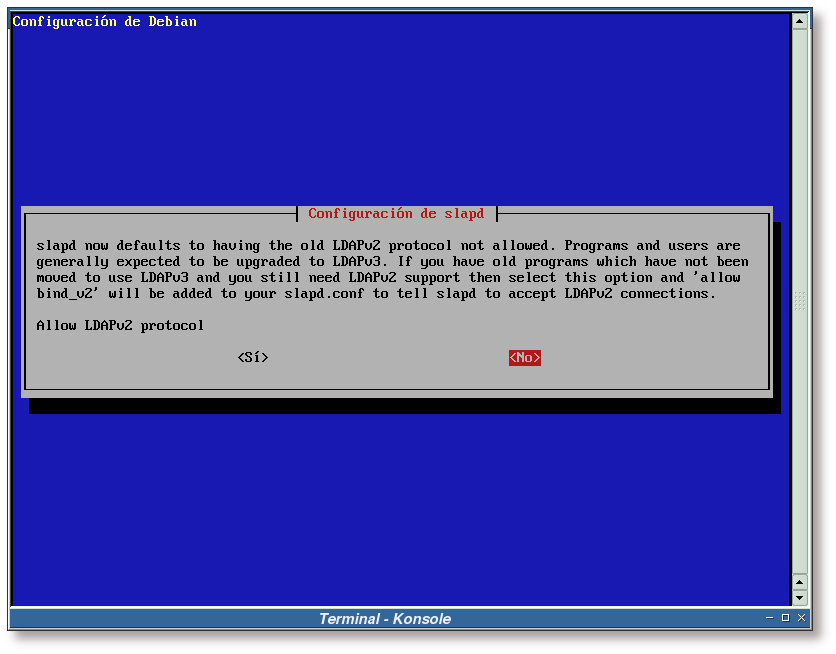

Figura 2.9. Configuración de slapd, protocolo LDAPv2

|

Al igual que la pantalla anterior, la respuesta a esta pregunta dependerá de sus necesidades. En este ejemplo se optará por no mantener la compatibilidad con la versión 2 del protocolo LDAP, opción que se recomienda encarecidamente seleccionar.

Ejemplo 2.2. Instalación de los paquetes slapd ldap-utils (segunda parte)

find: /var/lib/ldap: No existe el fichero o el directorio Seleccionando el paquete ldap-utils previamente no seleccionado. (Leyendo la base de datos ... 252690 ficheros y directorios instalados actualmente.) Desempaquetando ldap-utils (de .../ldap-utils_2.1.30-3_i386.deb) ... Seleccionando el paquete slapd previamente no seleccionado. Desempaquetando slapd (de .../slapd_2.1.30-3_i386.deb) ... Configurando ldap-utils (2.1.30-3) ... Configurando slapd (2.1.30-3) ... Creating initial slapd configuration... done Creating initial LDAP directory... done Starting OpenLDAP: slapd. localepurge: checking system for new locale ... localepurge: processing locale files ... localepurge: processing man pages ... |

Una vez más, dependiendo de como se encuentre su sistema y los paquetes que tenga instalados en el mismo, se instalarán y sugerirán más o menos dependencias a la hora de instalar OpenLDAP.

La siguiente captura muestra la información relativa a los paquetes que se acaban de instalar (dependencias, sugerencias de instalación, etc).

$ /usr/bin/apt-cache show slapd ldap-utils Package: slapd Priority: optional Section: net Installed-Size: 2392 Maintainer: Torsten Landschoff <torsten@debian.org> Architecture: i386 Source: openldap2 Version: 2.1.30-3 Provides: ldap-server Depends: libc6 (>= 2.3.2.ds1-4), libdb4.2, libgcrypt11, libgnutls11 (>= 1.0.16), libgpg-error0 (>= 0.7), libiodbc2 (>= 3.51.2-2), libldap2 (>= 2.1.17-1), libltdl3 (>= 1.5.2-2), libsasl2 (>= 2.1.18), libslp1, libwrap0, zlib1g (>= 1:1.2.1), debconf (>= 0.5), coreutils (>= 4.5.1-1) | fileutils (>= 4.0i-1), psmisc, libldap2 (= 2.1.30-3), perl (>> 5.8.0) | libmime-base64-perl Recommends: db4.2-util, libsasl2-modules Suggests: ldap-utils Conflicts: umich-ldapd, ldap-server, libbind-dev, bind-dev, libltdl3 (= 1.5.4-1) Filename: pool/main/o/openldap2/slapd_2.1.30-3_i386.deb Size: 941934 MD5sum: 497cbd88576c42e89457fa8c1594067f Description: OpenLDAP server (slapd) This is the OpenLDAP (Lightweight Directory Access Protocol) standalone server (slapd). The server can be used to provide a standalone directory service and also includes the slurpd replication server. Package: ldap-utils Priority: optional Section: net Installed-Size: 292 Maintainer: Torsten Landschoff <torsten@debian.org> Architecture: i386 Source: openldap2 Version: 2.1.30-3 Replaces: openldap-utils, slapd (<< 2.1.25), openldapd Provides: ldap-client, openldap-utils Depends: libc6 (>= 2.3.2.ds1-4), libdb4.2, libgcrypt11, libgnutls11 (>= 1.0.16), libgpg-error0 (>= 0.7), libiodbc2 (>= 3.51.2-2), libldap2 (>= 2.1.17-1), libltdl3 (>= 1.5.2-2), libsasl2 (>= 2.1.18), libslp1, zlib1g (>= 1:1.2.1), libldap2 (= 2.1.30-3) Recommends: libsasl2-modules Conflicts: umich-ldap-utils, openldap-utils, ldap-client Filename: pool/main/o/openldap2/ldap-utils_2.1.30-3_i386.deb Size: 114684 MD5sum: 01c409b7e225facf2056310fd70afdad Description: OpenLDAP utilities Utilities from the OpenLDAP (Lightweight Directory Access Protocol) package. These utilities can access a local or remote LDAP server and contain all the client programs required to access LDAP servers. |

En este punto, ya se debería tener un servidor OpenLDAP instalado y ejecutándose, aunque no esté ajustado todavía a los objetivos que persigue este apartado. Para comprobar que efectivamente el demonio slapd se está ejecutando, realizaremos un par de consultas al sistema. La primera consiste en ver si el demonio slapd se encuentra en la lista de procesos que actualmente se estén ejecutando en el sistema:

Ejemplo 2.3. Comprobación de que slapd está en la lista de procesos actuales

# /bin/ps auxf | /bin/grep slapd USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND root 4453 0.0 0.5 12144 3004 ? S 12:52 0:00 /usr/sbin/slapd root 4455 0.0 0.5 12144 3004 ? S 12:52 0:00 \_ /usr/sbin/slapd root 4456 0.0 0.5 12144 3004 ? S 12:52 0:00 \_ /usr/sbin/slapd |

![[Nota]](./imagenes/note.png) | Nota |

|---|---|

En la captura de pantalla anterior se ha eliminado la línea que hacía referencia la instrucción tecleada (/bin/ps auxf | /bin/grep slapd) y se ha añadido la línea de información sobre cada parte de la captura, para mejorar la legibilidad. | |

La segunda comprobación ha realizar, para ver si el demonio se está realmente ejecutando, es verificar que está escuchando en la red[7]:

Una vez comprobado que el demonio slapd se está ejecutando en el sistema, se verificará que la conexión con el mismo está permitida. Para ello, se realizará una búsqueda sencilla en el directorio. Si todo va bien, se debería mostrar algo similar a:

Ejemplo 2.5. Realización de una búsqueda simple con ldapsearch

$ /usr/bin/ldapsearch -x -b '' -s base '(objectclass=*)' namingContexts # extended LDIF # # LDAPv3 # base <> with scope base # filter: (objectclass=*) # requesting: namingContexts # # dn: namingContexts: dc=gsr,dc=pt # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 |

Se han de tener en cuenta las opciones de configuración pasadas, antes de la compilación de OpenLDAP, para generar los paquetes que se están utilizando. Si nos fijamos en las opciones de configuración que posee OpenLDAP por defecto en Debian GNU/Linux (consulte el Apéndice P, Opciones de compilación de OpenLDAP en Debian GNU/Linux) veremos que utiliza la opción --enable-wrappers, lo que habilita el soporte de los TCP Wrappers en OpenLDAP.

Si se posee una configuración restrictiva de los TCP Wrappers, puede que sea esta la causa de los problemas de conexión. A continuación se simulará un fallo de conexión debido a un bloqueo de los TCP Wrappers, mostrándola manera de detectarlo y corregirlo.

Se supone la siguiente configuración de los TCP Wrappers (en los Apéndice AO, Archivo de configuración /etc/hosts.allow y Apéndice AP, Archivo de configuración /etc/hosts.deny se encuentran los archivos finales para los TCP Wrappers):

Ejemplo 2.6. Archivo /etc/hosts.allow

# /etc/hosts.allow: list of hosts that are allowed to access the system. # See the manual pages hosts_access(5), hosts_options(5) # and /usr/doc/netbase/portmapper.txt.gz # # Example: ALL: LOCAL @some_netgroup # ALL: .foobar.edu EXCEPT terminalserver.foobar.edu # # If you're going to protect the portmapper use the name "portmap" for the # daemon name. Remember that you can only use the keyword "ALL" and IP # addresses (NOT host or domain names) for the portmapper. See portmap(8) # and /usr/doc/portmap/portmapper.txt.gz for further information. # |

Ejemplo 2.7. Archivo /etc/hosts.deny

# /etc/hosts.deny: list of hosts that are _not_ allowed to access the system. # See the manual pages hosts_access(5), hosts_options(5) # and /usr/doc/netbase/portmapper.txt.gz # # Example: ALL: some.host.name, .some.domain # ALL EXCEPT in.fingerd: other.host.name, .other.domain # # If you're going to protect the portmapper use the name "portmap" for the # daemon name. Remember that you can only use the keyword "ALL" and IP # addresses (NOT host or domain names) for the portmapper. See portmap(8) # and /usr/doc/portmap/portmapper.txt.gz for further information. # # The PARANOID wildcard matches any host whose name does not match its # address. You may wish to enable this to ensure any programs that don't # validate looked up hostnames still leave understandable logs. In past # versions of Debian this has been the default. # ALL: PARANOID # Desautorizar a todos los hosts con nombre sospechoso ALL: PARANOID # Desautorizar a todos los hosts ALL:ALL |

Ahora se realizará la misma búsqueda que en Ejemplo 2.5, “Realización de una búsqueda simple con ldapsearch”:

Ejemplo 2.8. Realización de una búsqueda simple con ldapsearch (conexión fallida)

$ ldapsearch -x -b '' -s base '(objectclass=*)' namingContexts ldap_bind: Can't contact LDAP server (81) |

Como se puede apreciar, no se ha podido conectar con el servidor LDAP. El siguiente ejemplo realizará la misma búsqueda, sólo que en este caso se activará el modo de depuración de la orden ldapsearch “-d -1” (se hará uso del nivel de depurado -1, que es el mayor nivel existente).

Ejemplo 2.9. Realización de una búsqueda simple con ldapsearch (modo depuración)

| Aquí se puede ver que el host con el que establece la conexión es el correcto. |

| Una vez encontrado el host, se conecta satisfactoriamente al mismo. |

| En este momento comienzan los errores de conexión. |

Como se puede observar en el Ejemplo 2.9, “Realización de una búsqueda simple con ldapsearch (modo depuración)”, que no se obtiene la información suficiente para deducir cual ha sido el problema que ocasiona el error en la conexión. Por este motivo se ejecutará el demonio slapd en modo depuración y, aunque no sea necesario, se ejecutará con el nivel de depurado “-1”.

Antes proceder con este ejemplo, se mostrarán los posibles valores que puede tomar el modo de depuración de slapd y su significado[8]:

Tabla 2.1. Niveles de depurado de slapd

| Nivel | Descripción |

|---|---|

| -1 | Habilita todo el depurado |

| 0 | Sin depurado |

| 1 | Rastrea las llamadas a funciones |

| 2 | Depura el manejo de paquetes |

| 4 | Rastreo de depuración intensivo |

| 8 | Administración de la conexión |

| 16 | Muestra los paquetes enviados y recibidos |

| 32 | Procesado de búsqueda por filtro |

| 64 | Procesado del archivo de configuración |

| 128 | Procesado de la lista de control de acceso |

| 256 | stats log connections/operations/results |

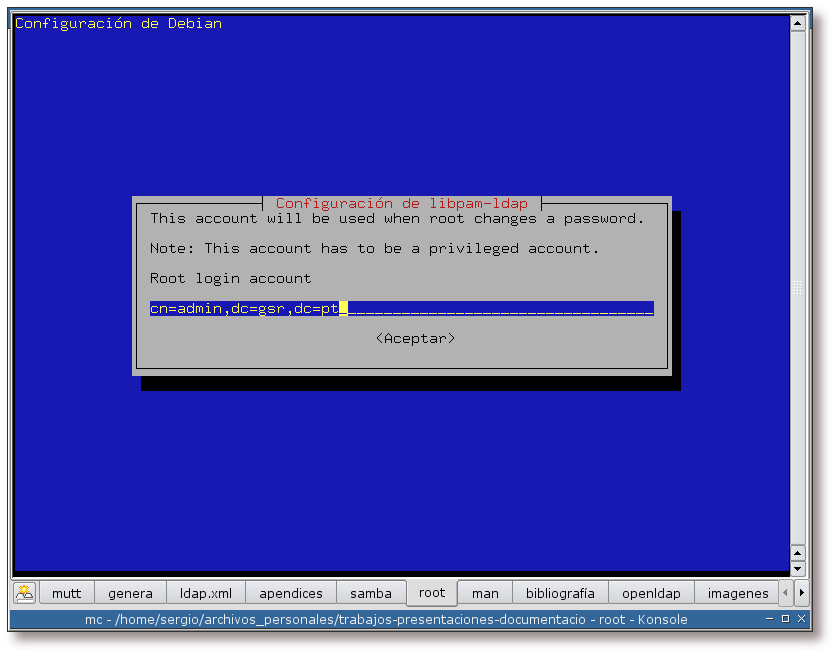

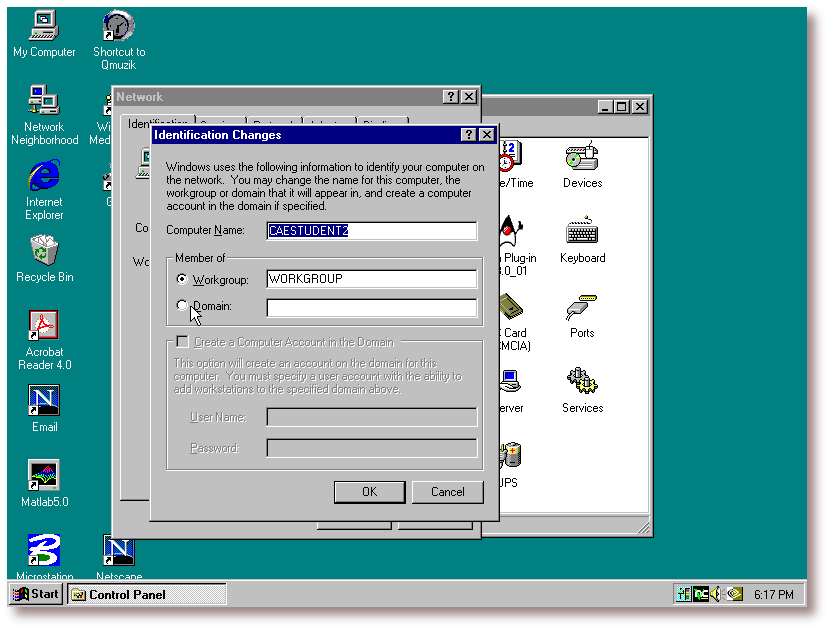

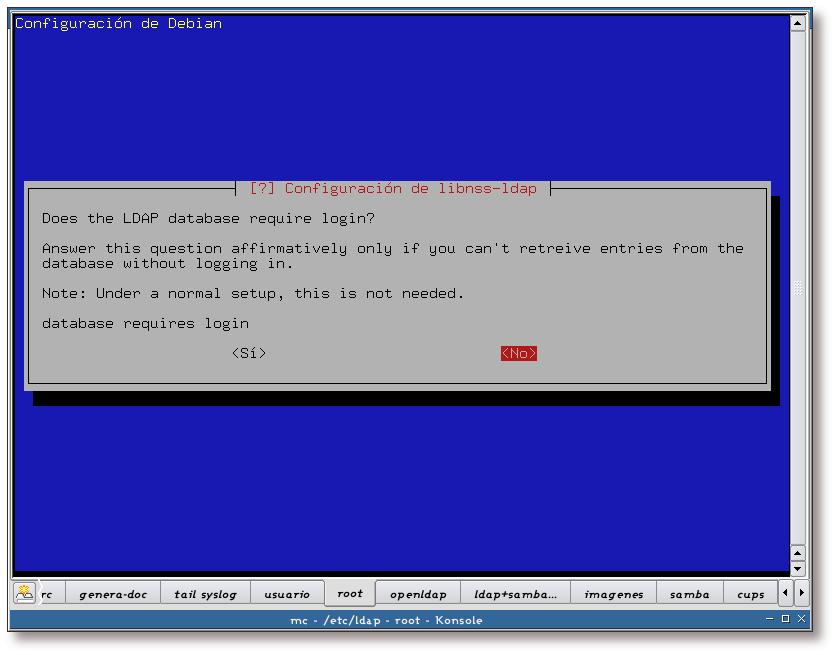

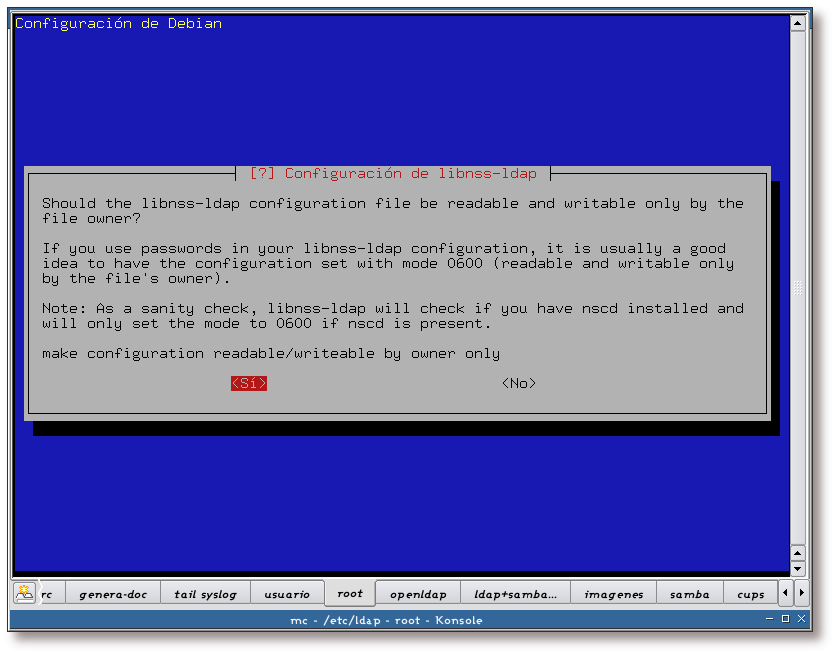

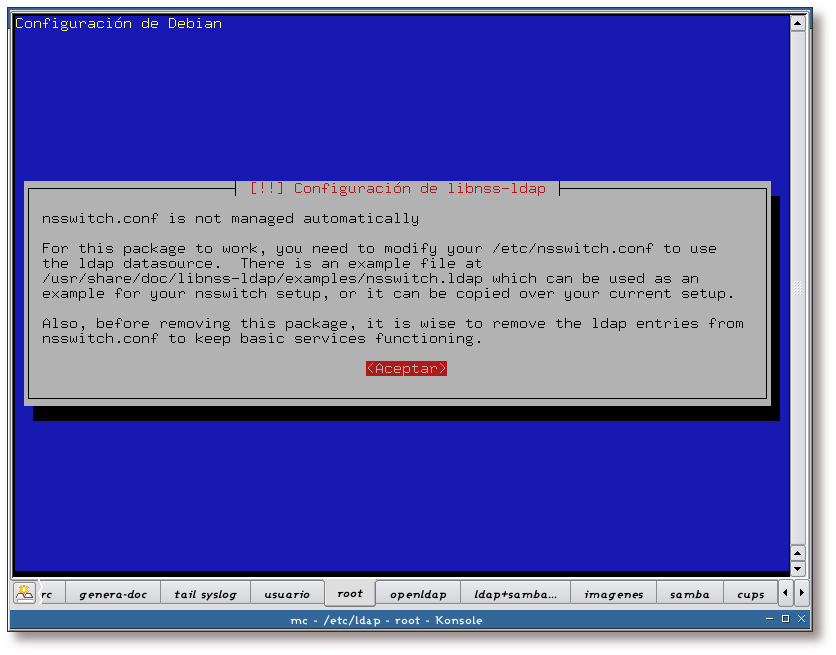

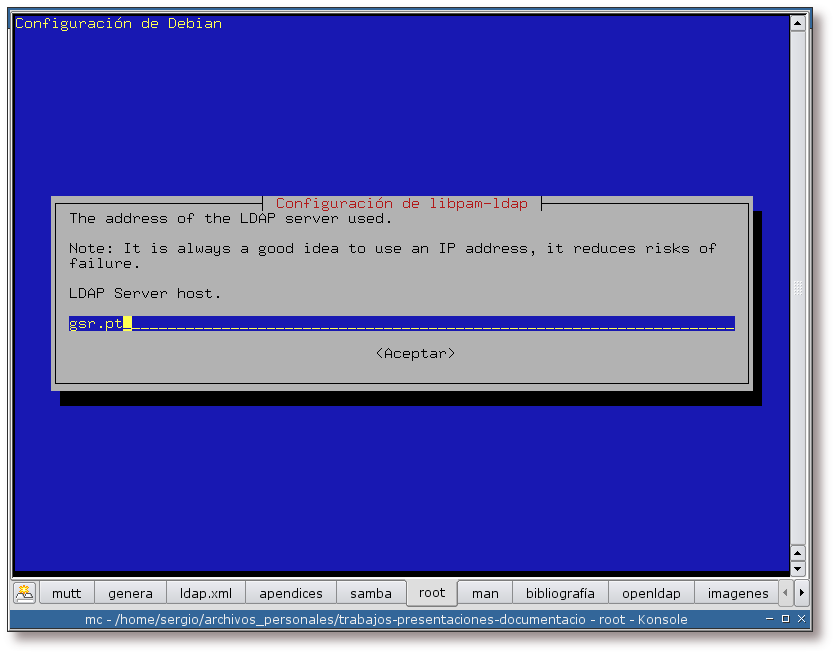

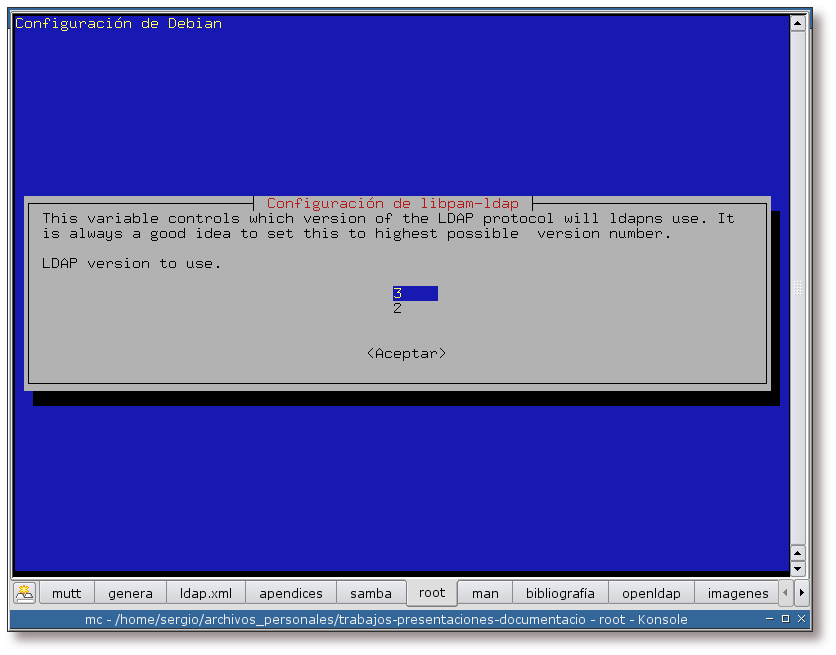

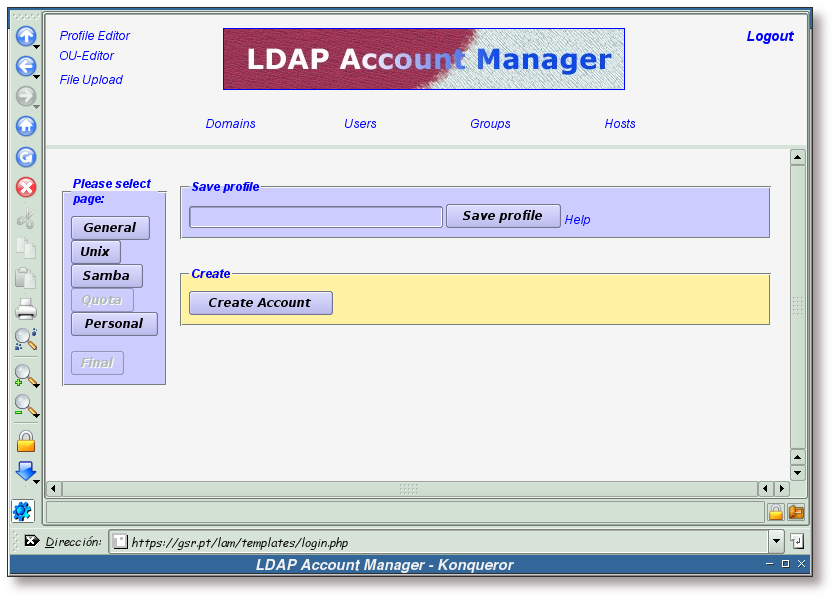

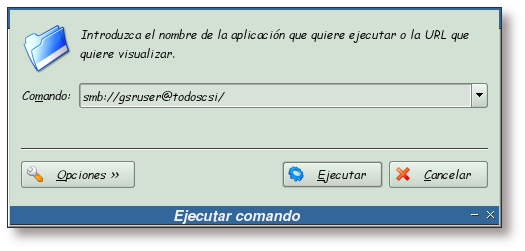

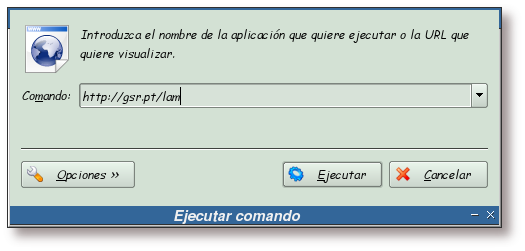

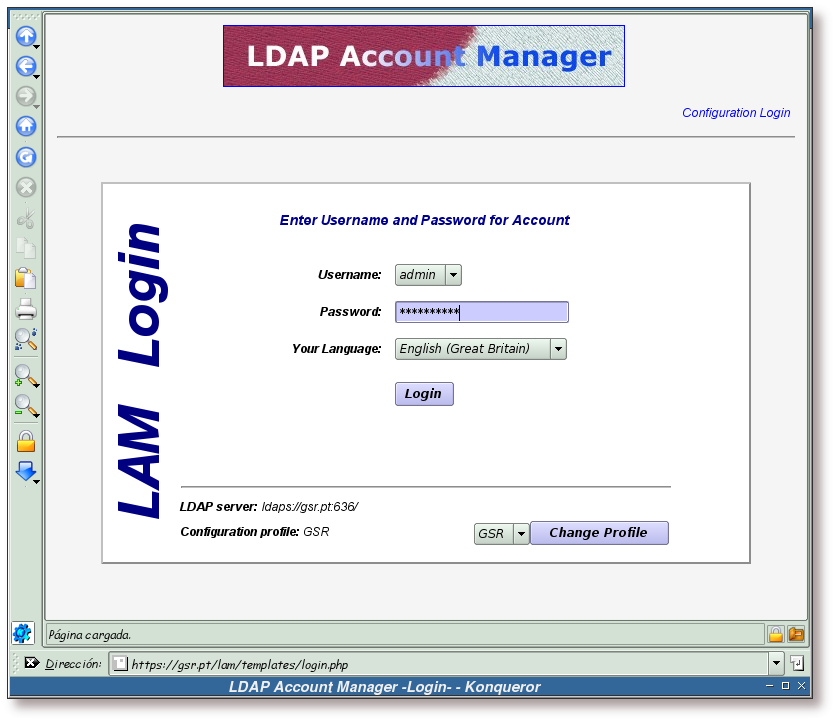

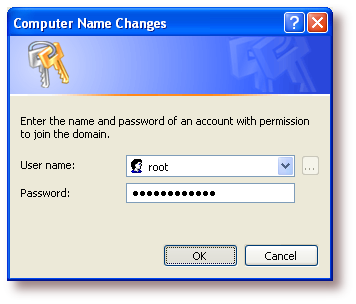

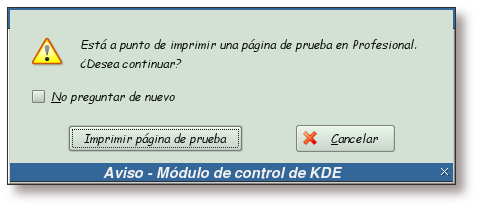

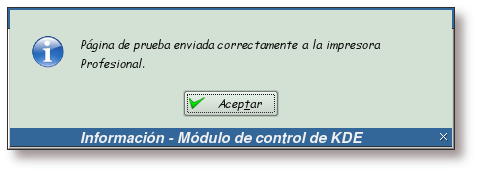

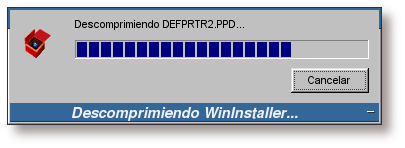

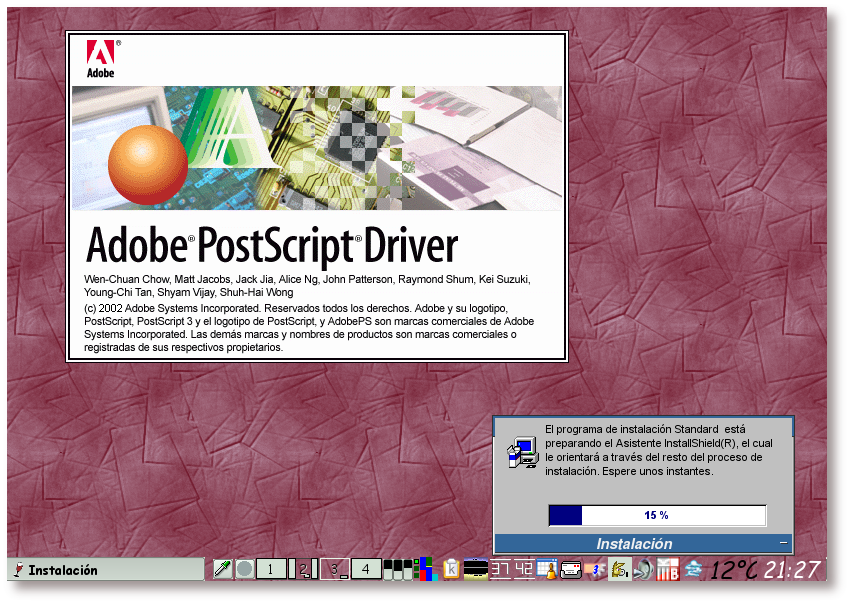

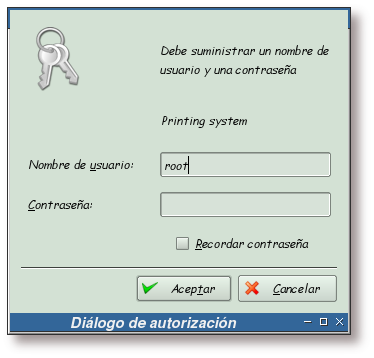

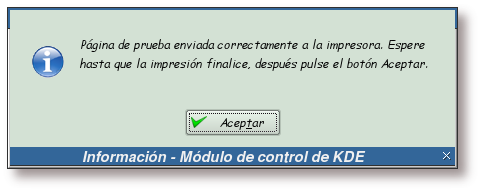

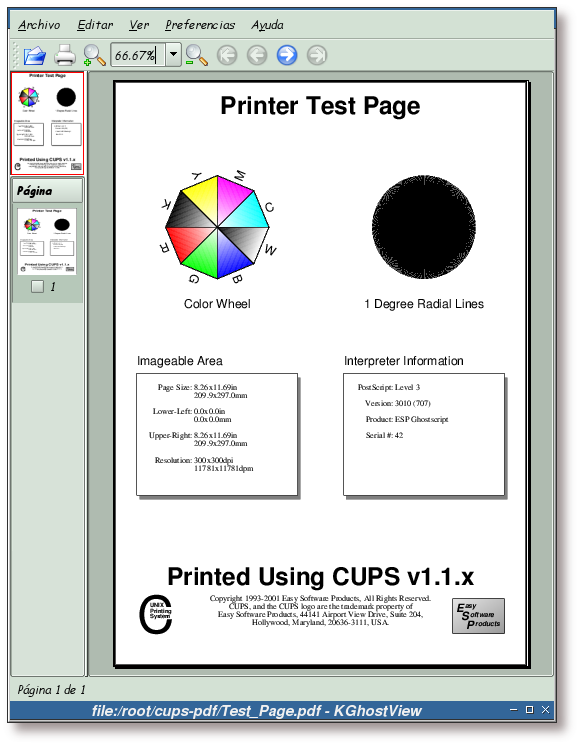

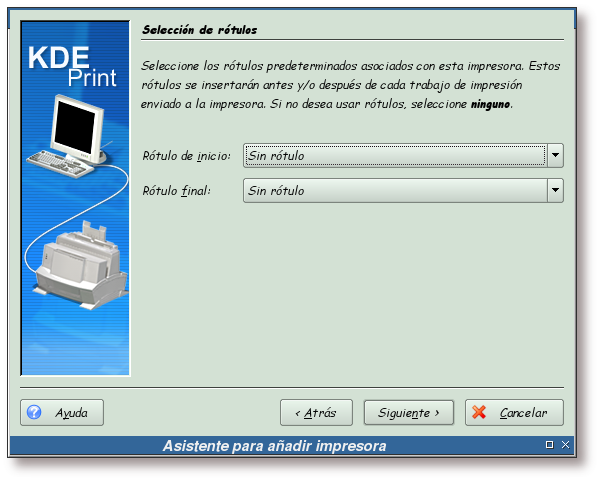

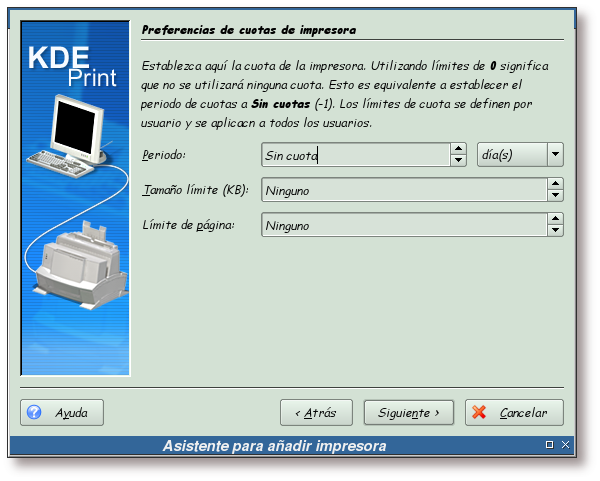

| 512 | stats log entries sent |